車輛IT融合技術是現(xiàn)代車輛的一種快速崛起的范例�,其中電子控制單元(ECU)用于控制車輛電氣系統(tǒng)�,而控制器局域網(wǎng)(CAN)作為車載網(wǎng)絡通常被使用構建高效的ECU網(wǎng)絡����。 不幸的是,盡管CAN控制消息可能對生命至關重要�����,但在CAN中并未適當?shù)亟鉀Q安全問題��。 隨著互聯(lián)汽車環(huán)境的出現(xiàn)����,車載網(wǎng)絡(例如CAN)現(xiàn)在已連接到外部網(wǎng)絡(例如3G / 4G移動網(wǎng)絡),從而使對手可以使用CAN漏洞進行遠程無線攻擊���。 在本文中�����,我們證明了在連接的汽車環(huán)境中�,使用真實的車輛和惡意的智能手機應用程序,在物理上可能進行遠程無線攻擊����。

No.1 引入

最新的模型車追求與各種IT技術的融合,從而為用戶提供舒適的駕駛環(huán)境并有效響應汽車排放法規(guī)����。為了將IT技術應用于車輛,必須使用許多汽車應用程序組件���。在這些組件中��,電子控制單元(ECU)是控制車輛中一個或多個電氣系統(tǒng)和子系統(tǒng)的最重要的組件[3]�����。最新的車載系統(tǒng)架構可以包含70多個ECU��,這些ECU通過異構通信網(wǎng)絡(例如控制器局域網(wǎng)(CAN)��,本地互連網(wǎng)絡(LIN)或FlexRay)互連 �。

在本文中��,我們演示了在連接的汽車環(huán)境中使用實際車輛進行的實際無線攻擊,其中駕駛員的智能手機已連接至車載CAN��。我們的攻擊實驗包括兩個階段:初步攻擊和實際攻擊�。在準備階段,即在發(fā)起實際攻擊之前��,攻擊者首先獲取CAN數(shù)據(jù)幀����,以使用診斷工具強制控制目標車輛����。實際上,可以使用相同模型的車輛(更確切地說�����,具有相同配置的汽車電子子系統(tǒng)的車輛)���。我們注意到��,診斷工具用于獲取CAN數(shù)據(jù)幀以強制控制ECU����,并且在實際攻擊過程中無需將其附加到目標車輛。攻擊者還制造了一種偽裝成正常應用程序的惡意自我診斷應用程序�����,并將其上傳到應用程序市場�����。通過使用自診斷應用程序(例如“ Torque”�,“ Car Gauge Pro”)和OBD2掃描工具(例如“ EML327”,“ PLX KiWi”)���,即使在駕駛時�����,駕駛員也可以監(jiān)視CAN狀態(tài)信息����。一旦目標車輛的駕駛員下載了惡意的自我診斷應用程序����,智能手機就會受到攻擊者的控制。在實際攻擊階段�,利用受感染的驅動程序智能手機�����,進行了遠程無線攻擊�。也就是說����,如果可能進行3G,4G或LTE等移動通信��,攻擊者可以通過智能手機獨立于其位置注入CAN數(shù)據(jù)幀��。因此�,智能手機不必屬于攻擊者或機械師。我們建議的攻擊模型僅在驅動程序下載惡意的自診斷應用程序時才可行�。即使在應用程序市場中大約有300種自診斷應用程序�,就應用程序下載量而言,它們也不是最受歡迎的應用程序��。根據(jù)我們提出的攻擊模型��,這減少了攻擊的可能性����。但是,我們提出的攻擊模型仍然是現(xiàn)實的攻擊場景,并且在不久的將來將是可行的�����,因為Google和領先的汽車制造商正在合作將Android OS引入車輛���,并且互聯(lián)汽車服務(例如鏡像鏈接)正在迅速增長���。

結合實際的無線攻擊實驗,我們還提出了一種針對CAN漏洞的安全協(xié)議�,滿足以下要求。

• 數(shù)據(jù)加密和認證技術可確保車載CAN中的實時數(shù)據(jù)處理�。

• 使用消息認證碼(MAC)的方法考慮了CAN數(shù)據(jù)幀的有限數(shù)據(jù)有效載荷。

• 密鑰管理技術支持外部設備與車載CAN之間的安全連接����。

No.2 攻擊模型和安全要求

攻擊模型

• 攻擊者的能力:對手可以使用汽車診斷工具來獲取CAN數(shù)據(jù)幀,以在發(fā)動實際攻擊之前強制控制ECU�。攻擊者可以使用惡意的自診斷應用程序竊聽并將CAN數(shù)據(jù)幀注入連接的汽車環(huán)境中的車載CAN中。因此�,攻擊者不必從短距離攻擊目標。通過偽裝成用于車輛的合法自我診斷應用程序���,該應用程序可能會在應用程序市場中廣泛傳播����。

• 目標漏洞:目標車輛使用CAN在ECU之間進行通信。CAN不提供安全服務���,例如加密或數(shù)據(jù)幀身份驗證�。這意味著可以在CAN中進行監(jiān)聽和重放攻擊�����。由于汽車診斷工具存儲了ECU的控制命令�,因此未經(jīng)授權使用汽車診斷工具也是一個安全漏洞。

• 受害者行為:目標車輛的受害者通過應用程序市場將惡意的自我診斷應用程序下載到他/她的智能手機�����。受害人無法識別該應用程序是否正在對車載CAN進行竊聽或重放攻擊等惡意行為����。在我們提出的攻擊模型中���,我們不考慮攻擊破壞安裝在車輛內(nèi)部的ECU或操縱ECU固件的攻擊����,因為這些攻擊需要長時間占用目標車輛和專門知識。

安全需求

• 機密性:CAN中的每個數(shù)據(jù)幀均應加密以提供機密性����。也就是說,數(shù)據(jù)框的純文本格式應僅對合法的ECU或一方可用���。由于CAN的特性�����,所有數(shù)據(jù)幀都會被廣播��,從而使攻擊者可以輕松竊聽CAN數(shù)據(jù)幀����。特別地����,可以使用汽車診斷工具來獲得用于執(zhí)行ECU控制的數(shù)據(jù)幀,因此非常容易分析相關數(shù)據(jù)幀的含義���。

• 身份驗證:CAN中的控制數(shù)據(jù)幀僅由數(shù)據(jù)幀中的發(fā)送方ID標識�����,這使得重播攻擊成為可能���。也就是說�����,具有有效控制數(shù)據(jù)幀的對手可以重新發(fā)送它�,并有可能偽裝成合法的發(fā)送者��。為了阻止這種類型的攻擊��,應該提供所傳輸數(shù)據(jù)的身份驗證和完整性����。當前的CAN規(guī)范僅提供CRC碼以確保檢測到傳輸錯誤,而不提供認證��。

防御機制

• CAN數(shù)據(jù)幀的加密和身份驗證:為了為廣播的數(shù)據(jù)幀提供機密性�,應在加密后進行傳輸。另外�,為了認證發(fā)送的數(shù)據(jù)幀,應該生成一個MAC并與之一起發(fā)送����。但是,要在CAN數(shù)據(jù)幀中有效地包含MAC并不容易�����。CAN數(shù)據(jù)幀由120位組成�����,包括一個64位數(shù)據(jù)字段�。如果數(shù)據(jù)字段用于MAC,則CAN數(shù)據(jù)幀傳輸?shù)目偭恐辽僭黾觾杀叮阂粋€數(shù)據(jù)幀用于原始數(shù)據(jù)�,至少一個用于MAC。這種方法不合適�����,因為它將迅速增加CAN總線負載�����。因此����,安全協(xié)議需要一種有效的數(shù)據(jù)認證技術,該技術可以應用于當前的CAN數(shù)據(jù)幀格式�����。

• CAN的高效密鑰管理:為了進行安全通信,CAN安全協(xié)議應提供用于數(shù)據(jù)幀加密和身份驗證的安全且快速的密鑰分發(fā)機制�。另外,需要有效且安全的會話密鑰更新協(xié)議���,以增強會話密鑰和截斷的MAC的安全性��。還需要支持外部設備和車輛之間的連接����。

No.3 擬議的安全協(xié)議

1.加載長期對稱密鑰

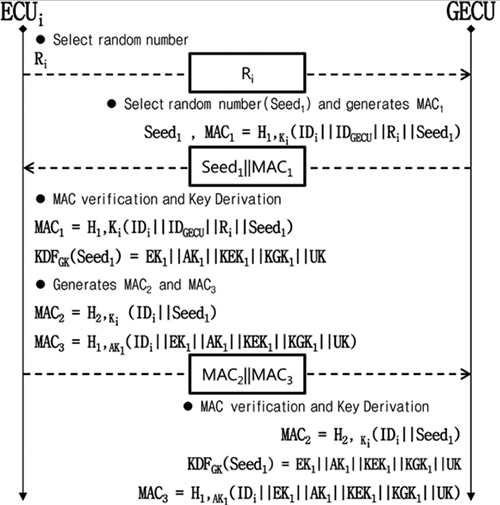

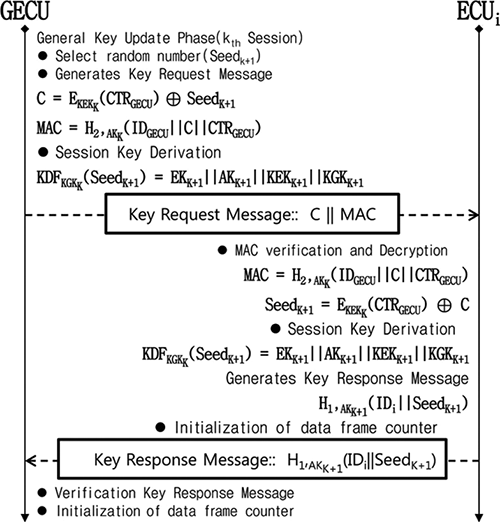

2.初始會話密鑰的分布

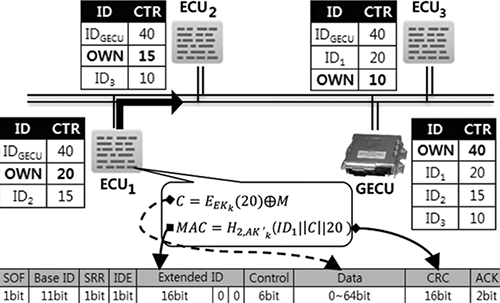

3.CAN數(shù)據(jù)幀的加密和認證

No.4 總結

近來��,關于車載CAN的脆弱性的許多研究已經(jīng)完成�。但是,這樣的攻擊模型是不現(xiàn)實的����,因為它們需要大量的精力和復雜的技術,例如反向工程和劫車�����。因此,在本文中�����,我們提出了一種在聯(lián)網(wǎng)汽車環(huán)境中使用惡意智能手機應用程序的實際攻擊模型����,并通過實際實驗進行了演示�。在分析了車載CAN的脆弱性并演示了攻擊模型后,我們設計了可應用于汽車環(huán)境的安全協(xié)議�。此外,我們通過基于Secure-ECU和CANoe的評估來分析提出的安全協(xié)議的安全性和性能�。將來,我們計劃通過在硬件上實施加密和哈希算法來優(yōu)化所提出的安全協(xié)議的性能�����,以優(yōu)化我們的安全技術��。

來源: 上?����?匕惭邪l(fā)與轉化功能型平臺