1. 背景簡(jiǎn)介

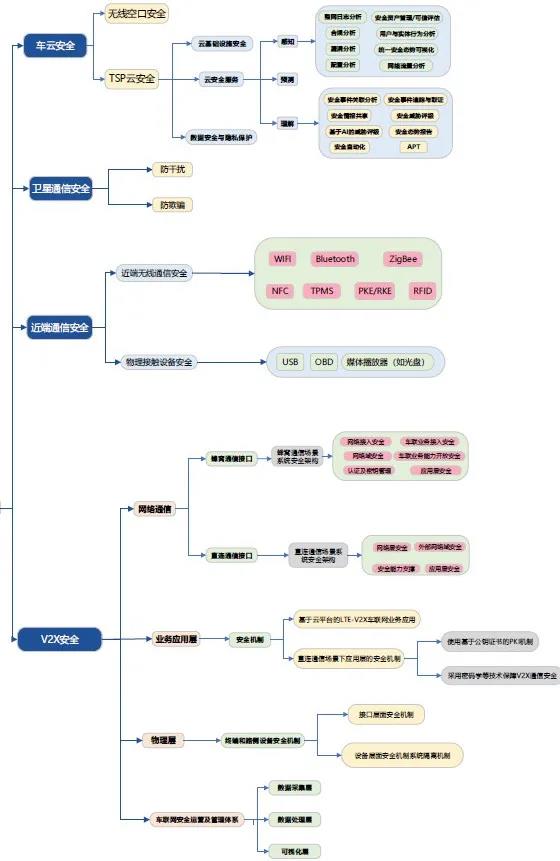

車(chē)外安全技術(shù)主要從智能網(wǎng)聯(lián)汽車(chē)的運(yùn)行生態(tài)為基礎(chǔ)���,由上至下考慮���,衛(wèi)星通信,車(chē)云安全��,V2X安全�����,以及近端通信安全和車(chē)聯(lián)網(wǎng)安全運(yùn)營(yíng)及管理體系�����,其中V2X安全又分為網(wǎng)絡(luò)通信,業(yè)務(wù)應(yīng)用層��,物理層考慮����,盡可能的覆蓋汽車(chē)信息安全的技術(shù)要求���,接下來(lái)我們將逐一進(jìn)行介紹�。

全景圖:車(chē)外信息安全技術(shù)

2. 衛(wèi)星通信安全

全球衛(wèi)星導(dǎo)航系統(tǒng)國(guó)際委員會(huì)公布的全球4大衛(wèi)星導(dǎo)航系統(tǒng)供應(yīng)商��,包括美國(guó)的全球定位系統(tǒng)GPS�、俄羅斯的格洛納斯衛(wèi)星導(dǎo)航系統(tǒng)(GLONASS)、歐盟的伽利略衛(wèi)星導(dǎo)航系統(tǒng)(GALILEO)和中國(guó)的北斗衛(wèi)星導(dǎo)航系統(tǒng)(BDS)�。其中GPS是世界上第一個(gè)建立并應(yīng)用于導(dǎo)航定位的全球系統(tǒng),中國(guó)的北斗三號(hào)全球衛(wèi)星導(dǎo)航系統(tǒng)已于今年8月份宣布建成�����。由于目前GPS信號(hào)仍廣泛使用����,我們暫且以GPS舉例來(lái)說(shuō)明衛(wèi)星通信安全����。那來(lái)談?wù)劤R?jiàn)的GPS的欺騙攻擊����。

GPS定位主要由衛(wèi)星和接收機(jī)組成。每個(gè)參與定位的衛(wèi)星都配有一個(gè)原子鐘����,并以相同的工作頻率發(fā)送包含有當(dāng)前位置,時(shí)間和PRN碼等信息的無(wú)限信號(hào)��。采用“三球定位”原理���,一個(gè)GPS接收機(jī)只要通過(guò)測(cè)量分別獲得3顆衛(wèi)星之間的距離��,就可以通過(guò)數(shù)據(jù)公式計(jì)算得到其空間位置坐標(biāo)��?���?紤]到時(shí)鐘同步過(guò)程中GPS接收機(jī)與衛(wèi)星之間存在的授時(shí)誤差���,在實(shí)際定位過(guò)程中還需要1顆衛(wèi)星參與r值的計(jì)算���,即一個(gè)接收機(jī)同時(shí)至少需要4顆衛(wèi)星參與����。

GPS網(wǎng)絡(luò)由美國(guó)空軍管控��,參與定位的衛(wèi)星同時(shí)廣播未加密的民用PRN碼和經(jīng)加密處理的軍用PRN碼�����,任何一款GPS接收機(jī)都能接收到兩種類(lèi)型的PRN碼���,但目前普遍使用的民用接收機(jī)因不具有對(duì)加密的PRN碼的解密功能,所以無(wú)法利用軍用GPS信號(hào)���。

基于GPS導(dǎo)航系統(tǒng)機(jī)理分析�,在GPS欺騙攻擊系統(tǒng)中�,攻擊者在鎖定被攻擊對(duì)象(GPS接收機(jī))后,一般可以通過(guò)兩種方式進(jìn)行欺騙攻擊�。一種利用GPS測(cè)距計(jì)算偽距離的原理,通過(guò)一臺(tái)干擾機(jī)對(duì)接收到的衛(wèi)星信號(hào)進(jìn)行高保真處理���,然后再延時(shí)轉(zhuǎn)發(fā)出去���,誤導(dǎo)GPS接收機(jī)計(jì)算得到錯(cuò)誤的偽距離�,也稱(chēng)為轉(zhuǎn)發(fā)式欺騙攻擊����。

另一種是攻擊者根據(jù)被攻擊對(duì)象所在區(qū)域內(nèi)能夠接收到的衛(wèi)星信號(hào)特征,直接偽造GPS干擾信號(hào)��,并將偽造后的信號(hào)冒充衛(wèi)星信號(hào)廣播到GPS接收機(jī)的接收范圍���,使其獲得錯(cuò)誤的偽距離和定位信息��。

2011年伊朗就通過(guò)GPS欺騙��,俘獲了一架美國(guó)RQ-170”哨兵”無(wú)人機(jī)�,利用無(wú)人機(jī)GPS信號(hào)微弱����,易于操縱的弱點(diǎn),切斷其余美國(guó)基地的通信線路�,然后重構(gòu)它的GPS坐標(biāo),引導(dǎo)它降落在伊朗境內(nèi)���,也算是GPS欺騙的經(jīng)典案例了����。

3. 車(chē)云安全

由遠(yuǎn)及近我們?cè)撜務(wù)勗瓢踩耍⒎窃诳罩酗h蕩的云��,而是車(chē)輛的云端服務(wù)平臺(tái)�����,也叫車(chē)聯(lián)網(wǎng)云控服務(wù)平臺(tái)����。

汽車(chē)通過(guò)T-BOX采集數(shù)據(jù)后,通過(guò)GPRS模塊使用SIM卡或者蜂窩網(wǎng)4G/5G通訊將采集到的信息按既定的傳輸協(xié)議打包發(fā)送給云控服務(wù)平臺(tái)�。云控服務(wù)平臺(tái)認(rèn)證解析后獲取車(chē)輛運(yùn)行狀況,告警信息���,SOC,位置軌跡等等信息�����,云端對(duì)這些信息進(jìn)行分析并存儲(chǔ)��。根據(jù)不同需求,云控服務(wù)平臺(tái)可以下發(fā)指令進(jìn)行相應(yīng)鎖車(chē)�����,遠(yuǎn)程O(píng)TA升級(jí)等操作����,實(shí)現(xiàn)車(chē)輛的管理與控制。另外還可以使用手機(jī)APP端進(jìn)行交互����,下發(fā)指令,相應(yīng)的ECU做出回應(yīng)��,實(shí)現(xiàn)對(duì)車(chē)輛的遠(yuǎn)程控制�,比如開(kāi)啟車(chē)窗,關(guān)閉空調(diào)��,鎖車(chē)等等操作�����。

車(chē)聯(lián)網(wǎng)云控服務(wù)平臺(tái)當(dāng)前是基于傳統(tǒng)的云計(jì)算技術(shù)構(gòu)建���。因此���,云計(jì)算本身的安全性問(wèn)題也將引入車(chē)聯(lián)網(wǎng)服務(wù)平臺(tái)中���,面臨的安全威脅主要包括:平臺(tái)中特定操作系統(tǒng)的漏洞威脅或虛擬資源控制問(wèn)題;應(yīng)用面臨 SQL(Structured Query Language 結(jié)構(gòu)化查詢(xún)語(yǔ)言)注入�,跨站點(diǎn)腳本安全攻擊等問(wèn)題;訪問(wèn)控制還面臨賬號(hào)驗(yàn)證權(quán)限和秘鑰泄露等安全問(wèn)題�����,并且云控服務(wù)平臺(tái)中還存在傳統(tǒng)的拒絕服務(wù)攻擊����。

智能汽車(chē)數(shù)據(jù)接入至云平臺(tái)并由平臺(tái)進(jìn)行數(shù)據(jù)交互與調(diào)度控制,因此平臺(tái)需要很高的操作權(quán)限����,并且需要完善的訪問(wèn)控制策略來(lái)實(shí)現(xiàn)與智能汽車(chē)的互連,以確保用戶(hù)敏感信息的私密性���。

但是�����,許多管理平臺(tái)的訪問(wèn)控制策略在此階段相對(duì)較弱,僅通過(guò)固定憑據(jù)進(jìn)行的身份訪問(wèn)控制無(wú)法滿足較強(qiáng)的控制需求,攻擊者可以通過(guò)偽造憑據(jù)來(lái)準(zhǔn)備進(jìn)一步的滲透����,從而異常地訪問(wèn)管理平臺(tái)。

根據(jù)云平臺(tái)控制指令功能以及數(shù)據(jù)的匯聚存儲(chǔ)��,可以參考成熟的云平臺(tái)安全保障技術(shù)���,以確保車(chē)聯(lián)網(wǎng)云控服務(wù)平臺(tái)的安全���。通過(guò)部署網(wǎng)絡(luò)防火墻、入侵檢測(cè)����、監(jiān)視和防御系統(tǒng)等保障手段,并覆蓋多個(gè)層面��,例如系統(tǒng)�,網(wǎng)絡(luò)和應(yīng)用程序。

現(xiàn)今云平臺(tái)的功能逐步增強(qiáng)�,已部署了多種類(lèi)型的云安全組件,以增強(qiáng)云平臺(tái)的集中管理和控制能力�,包括:安全檢測(cè)服務(wù)、分析特定車(chē)型的云端交互數(shù)據(jù)和車(chē)輛日志數(shù)據(jù)��、檢測(cè)智能終端是否異常、數(shù)據(jù)是否泄漏等����;改進(jìn)遠(yuǎn)程 OTA 更新,加強(qiáng)更新驗(yàn)證和簽名認(rèn)證�,減少召回成本和漏洞暴露時(shí)間;建立用于權(quán)鑒認(rèn)證的證書(shū)��,為用戶(hù)的加密密鑰和登錄憑證提供安全管理��,都是云控平臺(tái)加強(qiáng)智能汽車(chē)安全保護(hù)的有效手段��。

4. 汽車(chē)近端通信安全

對(duì)于車(chē)輛用戶(hù)而言���,高級(jí)方便的功能基本都通過(guò)近端通信來(lái)實(shí)現(xiàn)�����,我們可以通過(guò)車(chē)載藍(lán)牙連接手機(jī)���,利用的音響和揚(yáng)聲器播放音樂(lè),也可以通過(guò)車(chē)載藍(lán)牙開(kāi)啟免提電話�����,在正常行駛過(guò)程中自由的通話,當(dāng)然可以采用PKE/RKE實(shí)現(xiàn)PEPS功能����,輕松上車(chē)���,TPMS讓我們輕松的知道胎壓并及時(shí)識(shí)別胎壓的風(fēng)險(xiǎn)�����,WIFI熱點(diǎn)共享也是不錯(cuò)的上網(wǎng)功能�����。

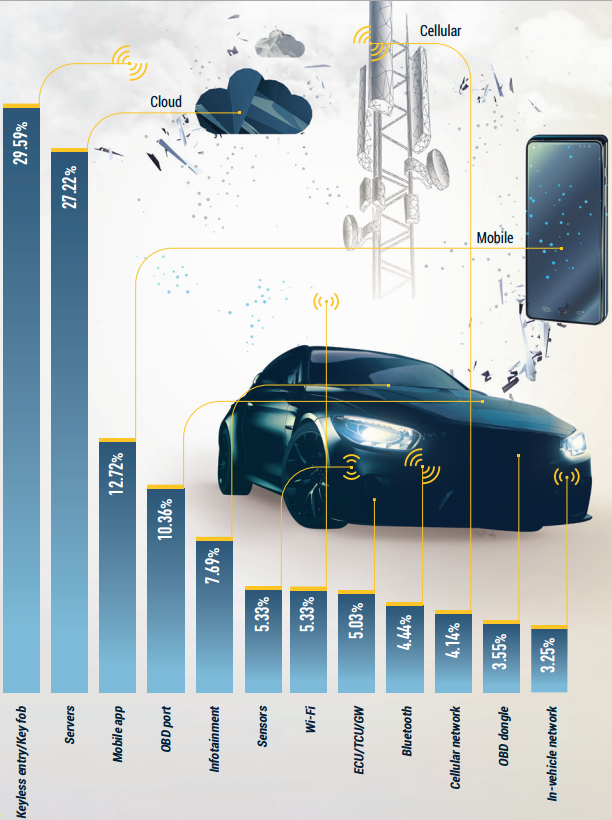

隨著近端通信的功能的不斷豐富�����,從安全的角度來(lái)說(shuō)暴露的攻擊面越多�����,在Upstream 發(fā)布《Security's 2020 Global Automotive Cybersecurity Report》中���,通過(guò)統(tǒng)計(jì)2010-2019年近十年的安全事件����,得出如下的攻擊排名�,無(wú)鑰匙進(jìn)入就排到了第一名,近端通訊安全的問(wèn)題可見(jiàn)一斑�����。

Source:Security's 2020 Global Automotive Cybersecurity Report

由于藍(lán)牙的廣泛使用��,其安全問(wèn)題不容小覷��。為此����,青驥團(tuán)隊(duì)成員整理了藍(lán)牙的基本威脅,具體如下:

Ø 藍(lán)牙漏洞攻擊(Bluesnarfing). Bluesnarfing利用藍(lán)牙的OBEX文件傳輸協(xié)議���,使攻擊者可以與受害者藍(lán)牙設(shè)備進(jìn)行配對(duì)���。這種攻擊強(qiáng)制建立了一個(gè)到藍(lán)牙設(shè)備的連接,并允許訪問(wèn)儲(chǔ)存在設(shè)備上的數(shù)據(jù)���,包括設(shè)備的國(guó)際移動(dòng)設(shè)備身份碼(IMEI)�����。IMEI是每個(gè)設(shè)備的唯一身份標(biāo)識(shí)��,攻擊者有可能使用它把所有來(lái)電從用戶(hù)設(shè)備路由到攻擊者的設(shè)備���。

Ø 藍(lán)牙劫持(Bluejacking). Bluejacking是一種在開(kāi)啟藍(lán)牙功能的設(shè)備上實(shí)施的攻擊,例如對(duì)手機(jī)的攻擊����。攻擊者通過(guò)發(fā)送未經(jīng)請(qǐng)求的消息給開(kāi)啟藍(lán)牙功能的設(shè)備用戶(hù)來(lái)發(fā)起B(yǎng)luejacking。實(shí)際的消息不會(huì)對(duì)用戶(hù)的設(shè)備造成損害�����,但是它們可以誘使用戶(hù)以某種方式做出響應(yīng)或添加新聯(lián)系人到設(shè)備的地址薄��。這種消息發(fā)送攻擊類(lèi)似于對(duì)電子郵件用戶(hù)進(jìn)行垃圾郵件和網(wǎng)絡(luò)釣魚(yú)攻擊��。當(dāng)用戶(hù)對(duì)包含有害目的之bluejacking消息發(fā)起了一個(gè)響應(yīng)�,則Bluejacking能夠造成危害。

Ø 藍(lán)牙竊聽(tīng)(Bluebugging). Bluebugging利用一個(gè)在一些較老設(shè)備固件上存在的漏洞來(lái)獲取設(shè)備和其命令的訪問(wèn)權(quán)限�,發(fā)生在RFCOMM協(xié)議。這種攻擊無(wú)需通知用戶(hù)就使用設(shè)備的命名�,從而讓攻擊者可以訪問(wèn)數(shù)據(jù)����、撥打電話�����、竊聽(tīng)通話�、發(fā)送信息和利用設(shè)備提供的其他服務(wù)與功能。

Ø 藍(lán)牙蜜罐(Bluetooth Honeypots)�,使用一種名為Bluepot的基于Linux的工具。這個(gè)實(shí)用工具是設(shè)計(jì)來(lái)接受傳入的惡意軟件和回應(yīng)藍(lán)牙攻擊���。這個(gè)實(shí)用程序可以使藍(lán)牙設(shè)備的發(fā)現(xiàn)和定位更容易�。

Ø BlueBorne�����,IOS7到9中實(shí)現(xiàn)的Low Energy Audio Protocol�����,大量的audio命令可以發(fā)送到目標(biāo)設(shè)備導(dǎo)致堆溢出���,并可以填充攻擊者的字段���,導(dǎo)致攻擊者能夠獲取ios藍(lán)牙棧中較高的權(quán)限�����,進(jìn)而控制系統(tǒng)��。

Ø 汽車(chē)偷聽(tīng)(CarWhisperer). Car Whisperer是由歐洲安全研究人員開(kāi)發(fā)的一種軟件工具�,它利用了在汽車(chē)藍(lán)牙免提車(chē)載套件中一個(gè)實(shí)現(xiàn)上的關(guān)鍵問(wèn)題�。Car Whisperer軟件讓攻擊者能發(fā)送音頻到或接收音頻自車(chē)載套件�����。攻擊者可以將音頻發(fā)送到汽車(chē)的喇叭或從車(chē)內(nèi)麥克風(fēng)接收(竊聽(tīng))音頻�����。

Ø 拒絕服務(wù)(Denialof Service).像其他無(wú)線技術(shù)一樣��,藍(lán)牙也容易受到DoS攻擊�。影響包括讓設(shè)備的藍(lán)牙接口無(wú)法使用和耗盡設(shè)備電池。這些類(lèi)型的攻擊效果并不顯著���,而且因?yàn)樾枰咏拍苁褂盟{(lán)牙�����,所以通??梢院苋菀椎赝ㄟ^(guò)簡(jiǎn)單的移動(dòng)到有效范圍之外來(lái)避免。

Ø 模糊測(cè)試攻擊(FuzzingAttacks).藍(lán)牙fuzzing attacks包括發(fā)送格式錯(cuò)誤或其他非標(biāo)準(zhǔn)的數(shù)據(jù)給設(shè)備的藍(lán)牙射頻接口和觀察設(shè)備如何反應(yīng)的�。如果一個(gè)設(shè)備的運(yùn)作被這些攻擊減慢或停止,一個(gè)嚴(yán)重的漏洞可能存在于協(xié)議棧之中�。

Ø 配對(duì)竊聽(tīng)(PairingEavesdropping).PIN碼/傳統(tǒng)配對(duì)(藍(lán)牙2.0及更早版本)和LE配對(duì)(藍(lán)牙4.0)都易受到竊聽(tīng)攻擊。如果給予足夠的時(shí)間����,成功的竊聽(tīng)者會(huì)收集所有的配對(duì)幀,然后他/她能夠確定這個(gè)(些)機(jī)密的密鑰——它允許受信設(shè)備模擬和主動(dòng)/被動(dòng)數(shù)據(jù)解密��。

Ø 安全簡(jiǎn)單配對(duì)攻擊(SecureSimple Pairing Attacks).許多技術(shù) 可以強(qiáng)制遠(yuǎn)程設(shè)備使用立即工作SSP����,然后利用其缺乏MITM保護(hù)的特性(例如,攻擊設(shè)備聲稱(chēng)它沒(méi)有輸入/輸出功能)�。此外,固定萬(wàn)能鑰匙也可能讓攻擊者進(jìn)行MITM攻擊�����。

5. V2X安全

V2X通信的基本元素包括:車(chē)輛(V, vehicle),行人(P, pedestrian),用戶(hù)類(lèi)型路邊單元(UE-type RSU, UE-type road side unit),基站類(lèi)型路邊單元(eNode B-Type RSU, eNode B-type Road side unit)�,基站(E-UTRAN),其中V����,P和UE-type RSU 可以歸類(lèi)為UE.V2X按照鏈路類(lèi)型不同可以分為V2V(Vehicle to Vehicle)/V2I(Vehicle to Instrument),V2P(Vehicle to Pedestrian)和V2N (Vehicle to Network) 4種,而整體的安全��。

我們參考LTE-V2X安全技術(shù)白皮書(shū)內(nèi)容�����,從網(wǎng)絡(luò)通信���,業(yè)務(wù)應(yīng)用,車(chē)載終端����,路側(cè)設(shè)備描述各要素面臨的安全風(fēng)險(xiǎn)。

5.1 網(wǎng)絡(luò)通信安全風(fēng)險(xiǎn)

蜂窩通信接口

蜂窩通信接口場(chǎng)景下���,LTE-V2X車(chē)聯(lián)網(wǎng)系統(tǒng)繼承了傳統(tǒng)LTE網(wǎng)絡(luò)系統(tǒng)面臨的安全風(fēng)險(xiǎn)��,主要有假冒終端����、偽基站、信令/數(shù)據(jù)竊聽(tīng)���、信令/數(shù)據(jù)篡改/重放等���。

在未經(jīng)保護(hù)的情況下,非法終端可以假冒合法終端的身份接入運(yùn)營(yíng)商的蜂窩網(wǎng)絡(luò)���,占用網(wǎng)絡(luò)資源�,獲取網(wǎng)絡(luò)服務(wù)�。

同時(shí),假冒合法終端身份���,發(fā)送偽造的網(wǎng)絡(luò)信令或業(yè)務(wù)數(shù)據(jù)信息,影響系統(tǒng)的正常運(yùn)行��。

攻擊者部署虛假的LTE網(wǎng)絡(luò)基站并通過(guò)發(fā)射較強(qiáng)的無(wú)線信號(hào)吸引終端選擇并接入�����,造成網(wǎng)絡(luò)數(shù)據(jù)連接中斷����,直接危害車(chē)聯(lián)網(wǎng)業(yè)務(wù)安全。

利用LTE-Uu接口的開(kāi)放性以及網(wǎng)絡(luò)傳輸鏈路上的漏洞���,攻擊者可以竊聽(tīng)車(chē)聯(lián)網(wǎng)終端與網(wǎng)絡(luò)間未經(jīng)保護(hù)直接傳輸?shù)木W(wǎng)絡(luò)信令/業(yè)務(wù)數(shù)據(jù)���,獲取有價(jià)值的用戶(hù)信息,例如短消息���、車(chē)輛標(biāo)識(shí)�、狀態(tài)����、位置等,造成用戶(hù)隱私泄露���;攻擊者可以發(fā)起中間人攻擊���,篡改車(chē)聯(lián)網(wǎng)終端與網(wǎng)絡(luò)間未保護(hù)直接傳輸?shù)木W(wǎng)絡(luò)信令/業(yè)務(wù)數(shù)據(jù)���,或者重新發(fā)送過(guò)期的網(wǎng)絡(luò)信令/業(yè)務(wù)數(shù)據(jù)���,導(dǎo)致網(wǎng)絡(luò)服務(wù)中斷或者業(yè)務(wù)數(shù)據(jù)錯(cuò)誤�,出現(xiàn)異常的行為及結(jié)果�,危害LTE-V2X車(chē)聯(lián)網(wǎng)業(yè)務(wù)安全。

直連通信接口

不論是基站集中式調(diào)度模式(Mode 3)還是終端分布式調(diào)度模式(Mode 4)��,直連傳輸?shù)挠脩?hù)數(shù)據(jù)均在專(zhuān)用頻段上通過(guò)PC5接口廣播發(fā)送��,因此短距離直連通信場(chǎng)景下LTE-V2X車(chē)聯(lián)網(wǎng)系統(tǒng)在用戶(hù)面面臨著虛假信息���、假冒終端����、信息篡改/重放�、隱私泄露等安全風(fēng)險(xiǎn)。

利用PC5無(wú)線接口的開(kāi)放性�����,攻擊者可以通過(guò)合法的終端及用戶(hù)身份接入系統(tǒng)并且對(duì)外惡意發(fā)布虛假信息����;攻擊者可以利用非法終端假冒合法車(chē)聯(lián)網(wǎng)終端身份,接入直連通信系統(tǒng)��,并發(fā)送偽造的業(yè)務(wù)信息�����;攻擊者可以篡改或者重放合法用戶(hù)發(fā)送的業(yè)務(wù)信息,這些都將影響車(chē)聯(lián)網(wǎng)業(yè)務(wù)的正常運(yùn)行�����,嚴(yán)重危害周邊車(chē)輛及行人的道路交通安全����。

此外,利用PC5無(wú)線接口的開(kāi)放性�,攻擊者可以監(jiān)聽(tīng)獲取廣播發(fā)送的用戶(hù)標(biāo)識(shí)、位置等敏感信息�,進(jìn)而造成用戶(hù)身份、位置等隱私信息泄露����。嚴(yán)重時(shí),用戶(hù)車(chē)輛可能被非法跟蹤�����,直接威脅著用戶(hù)的人身安全�。除了用戶(hù)面數(shù)據(jù)交互��,Mode 3模式下車(chē)聯(lián)網(wǎng)終端及UE型路側(cè)設(shè)備還需接收LTE eNB基站下發(fā)的無(wú)線資源調(diào)度指令。

因此�,在Mode 3模式下V2X系統(tǒng)同樣面臨著:偽基站、信令竊聽(tīng)���、信令篡改/重放等安全風(fēng)險(xiǎn)��。

業(yè)務(wù)應(yīng)用

LTE-V2X業(yè)務(wù)應(yīng)用包括基于云平臺(tái)的業(yè)務(wù)應(yīng)用以及基于PC5/V5接口的直連通信業(yè)務(wù)應(yīng)用�����。

基于云平臺(tái)的應(yīng)用以蜂窩通信為基礎(chǔ)����,在流程���、機(jī)制等方面與移動(dòng)互聯(lián)網(wǎng)通信模式相同��,自然繼承了“云�、管��、端”模式現(xiàn)有的安全風(fēng)險(xiǎn)����,包括假冒用戶(hù)����、假冒業(yè)務(wù)服務(wù)器��、非授權(quán)訪問(wèn)��、數(shù)據(jù)安全等�。在未經(jīng)認(rèn)證的情況下,攻擊者可以假冒車(chē)聯(lián)網(wǎng)合法用戶(hù)身份接入業(yè)務(wù)服務(wù)器�����,獲取業(yè)務(wù)服務(wù)�����;非法業(yè)務(wù)提供商可以假冒車(chē)聯(lián)網(wǎng)合法業(yè)務(wù)提供商身份部署虛假業(yè)務(wù)服務(wù)器���,騙取終端用戶(hù)登錄�,獲得用戶(hù)信息��。

在未經(jīng)訪問(wèn)控制的情況下�����,非法用戶(hù)可以隨意訪問(wèn)系統(tǒng)業(yè)務(wù)數(shù)據(jù),調(diào)用系統(tǒng)業(yè)務(wù)功能���,使系統(tǒng)面臨著信息泄露及功能濫用的風(fēng)險(xiǎn)。業(yè)務(wù)數(shù)據(jù)在傳輸����、存儲(chǔ)、處理等過(guò)程中面臨著篡改�����、泄露等安全風(fēng)險(xiǎn)���。

直連通信應(yīng)用以網(wǎng)絡(luò)層PC5廣播通道為基礎(chǔ)����,在應(yīng)用層通過(guò)V5接口實(shí)現(xiàn)��,該場(chǎng)景下主要面臨著假冒用戶(hù)�、消息篡改/偽造/重放、隱私泄露�����、消息風(fēng)暴等安全風(fēng)險(xiǎn)。利用PC5/V5無(wú)線接口的開(kāi)放性����,攻擊者可以假冒合法用戶(hù)身份發(fā)布虛假的、偽造的業(yè)務(wù)信息��,篡改����、重放真實(shí)業(yè)務(wù)信息,造成業(yè)務(wù)信息失真�,嚴(yán)重影響車(chē)聯(lián)網(wǎng)業(yè)務(wù)安全;同時(shí)���,攻擊者可以在V5接口上竊聽(tīng)傳輸?shù)臉I(yè)務(wù)信息��,獲取用戶(hù)身份����、位置�、業(yè)務(wù)參數(shù)等敏感數(shù)據(jù),造成用戶(hù)隱私泄露�;此外�,攻擊者還可通過(guò)大量發(fā)送垃圾信息的方式形成消息風(fēng)暴�����,使終端處理資源耗盡���,導(dǎo)致業(yè)務(wù)服務(wù)中斷。

車(chē)載終端

車(chē)載終端承載了大量功能�,除了傳統(tǒng)的導(dǎo)航能力,近年來(lái)更是集成了移動(dòng)辦公�����、車(chē)輛控制��、輔助駕駛等功能�。

功能的高度集成也使得車(chē)載終端更容易成為黑客攻擊的目標(biāo),造成信息泄露���,車(chē)輛失控等重大安全問(wèn)題�。因此車(chē)載終端面臨著比傳統(tǒng)終端更大的安全風(fēng)險(xiǎn)��。接口層面安全風(fēng)險(xiǎn)車(chē)載終端可能存在多個(gè)物理訪問(wèn)接口�����,在車(chē)輛的供應(yīng)鏈、銷(xiāo)售運(yùn)輸����、維修維護(hù)等環(huán)節(jié)中,攻擊者可能通過(guò)暴露的物理訪問(wèn)接口植入有問(wèn)題的硬件或升級(jí)有惡意的程序�,對(duì)車(chē)載終端進(jìn)行入侵和控制。

另外����,車(chē)載終端通常有多個(gè)無(wú)線連接訪問(wèn)接口,攻擊者可以通過(guò)無(wú)線接入方式對(duì)車(chē)載終端進(jìn)行欺騙����、入侵和控制。如通過(guò)衛(wèi)星或基站定位信號(hào)����、雷達(dá)信號(hào)進(jìn)行欺騙,無(wú)鑰匙進(jìn)入系統(tǒng)入侵等��。

5.2 設(shè)備層面安全風(fēng)險(xiǎn)

訪問(wèn)控制風(fēng)險(xiǎn):當(dāng)車(chē)載終端內(nèi)�、車(chē)載終端與其它車(chē)載系統(tǒng)間缺乏適當(dāng)?shù)脑L問(wèn)控制和隔離措施時(shí),會(huì)使車(chē)輛整體安全性降低����。

固件逆向風(fēng)險(xiǎn):攻擊者可能通過(guò)調(diào)試口提取系統(tǒng)固件進(jìn)行逆向分析����。設(shè)備的硬件結(jié)構(gòu)����、調(diào)試引腳、Wi-Fi系統(tǒng)�����、串口通信����、MCU固件����、CAN總線數(shù)據(jù)、T-BOX指紋特征等均可能被逆向分析�,進(jìn)而利用分析結(jié)果對(duì)終端系統(tǒng)進(jìn)行進(jìn)一步攻擊。不安全升級(jí)風(fēng)險(xiǎn):黑客可能引導(dǎo)系統(tǒng)加載未授權(quán)代碼并執(zhí)行���,達(dá)到篡改系統(tǒng)��、植入后門(mén)�、關(guān)閉安全功能等目的。權(quán)限濫用風(fēng)險(xiǎn):應(yīng)用軟件可能獲得敏感系統(tǒng)資源并實(shí)施惡意行為(如GPS跟蹤����,后臺(tái)錄音等),給行車(chē)安全和用戶(hù)信息保護(hù)帶來(lái)了很大的安全隱患��。系統(tǒng)漏洞暴露風(fēng)險(xiǎn):如果系統(tǒng)版本升級(jí)不及時(shí)�����,已知漏洞未及時(shí)修復(fù)��,黑客可能通過(guò)已有的漏洞利用代碼或者工具能夠?qū)K端系統(tǒng)進(jìn)行攻擊�。

例如,黑客可能利用漏洞提權(quán)或關(guān)閉安全功能�,發(fā)送大量偽造的數(shù)據(jù)包,對(duì)車(chē)載終端進(jìn)行拒絕服務(wù)攻擊����。應(yīng)用軟件風(fēng)險(xiǎn):車(chē)載終端上軟件很多來(lái)自外部,可能缺少良好的編碼規(guī)范��,存在安全漏洞��。不安全的軟件一旦安裝到設(shè)備上,很容易被黑客控制�����。數(shù)據(jù)篡改和泄露風(fēng)險(xiǎn):關(guān)鍵系統(tǒng)服務(wù)和應(yīng)用內(nèi)的數(shù)據(jù)對(duì)輔助駕駛和用戶(hù)對(duì)車(chē)況判斷非常關(guān)鍵�����。

數(shù)據(jù)被篡改可能導(dǎo)致導(dǎo)航位置錯(cuò)誤�、行車(chē)路徑錯(cuò)誤、車(chē)附屬傳感內(nèi)容錯(cuò)誤����,車(chē)載應(yīng)用的相關(guān)內(nèi)容不正確。內(nèi)容數(shù)據(jù)的泄露同樣會(huì)造成諸多安全問(wèn)題和隱患���。

5.3 路側(cè)設(shè)備

路側(cè)設(shè)備是LTE-V2X車(chē)聯(lián)網(wǎng)系統(tǒng)的核心單元,它的安全關(guān)系到車(chē)輛�����、行人和道路交通的整體安全�����。它所面臨的主要安全風(fēng)險(xiǎn)如下:

Ø 非法接入:RSU通常通過(guò)有線接口與交通基礎(chǔ)設(shè)施及業(yè)務(wù)云平臺(tái)交互。黑客可以利用這些接口接入RSU設(shè)備�����,非法訪問(wèn)設(shè)備資源并對(duì)其進(jìn)行操作和控制�����,從而造成覆蓋區(qū)域內(nèi)交通信息混亂�。攻擊者甚至還能通過(guò)被入侵或篡改的路側(cè)設(shè)備發(fā)起反向攻擊,入侵整個(gè)交通專(zhuān)用網(wǎng)絡(luò)及應(yīng)用系統(tǒng)�����,在更大范圍內(nèi)危害整個(gè)系統(tǒng)的安全�。

Ø 運(yùn)行環(huán)境風(fēng)險(xiǎn):與車(chē)載終端類(lèi)似,RSU中也會(huì)駐留和運(yùn)行多種應(yīng)用��、提供多種服務(wù)���,也會(huì)出現(xiàn)敏感操作和數(shù)據(jù)被篡改����、被偽造和被非法調(diào)用的風(fēng)險(xiǎn)。

Ø 設(shè)備漏洞:路側(cè)設(shè)備及其附件(智能交通攝像頭等終端)可能存在安全漏洞�,導(dǎo)致路側(cè)設(shè)備被遠(yuǎn)程控制、入侵或篡改�。

Ø 遠(yuǎn)程升級(jí)風(fēng)險(xiǎn):通過(guò)非法的遠(yuǎn)程固件升級(jí)可以修改系統(tǒng)的關(guān)鍵代碼,破壞系統(tǒng)的完整性���。黑客可通過(guò)加載未授權(quán)的代碼并執(zhí)行來(lái)篡改系統(tǒng)�����、關(guān)閉安全功能���,導(dǎo)致路側(cè)設(shè)備被遠(yuǎn)程控制、入侵或篡改���。

Ø 部署維護(hù)風(fēng)險(xiǎn):路側(cè)設(shè)備固定在部署位置后�,可能由于部署人員的失誤����,或交通事故�����、風(fēng)、雨等自然原因?qū)е抡{(diào)試端口或通信接口暴露或者部署位置變動(dòng)����,降低了路側(cè)設(shè)備物理安全防御能力,使破壞和控制成為可能�����。

6. 最后的總結(jié)

隨著車(chē)聯(lián)網(wǎng)技術(shù)的不斷發(fā)展����,汽車(chē)也將逐步成為物聯(lián)網(wǎng)的一部分,車(chē)輛逐步從封閉走向開(kāi)放�,車(chē)外安全技術(shù)隨著車(chē)聯(lián)網(wǎng)技術(shù)的發(fā)展也將成為信息安全領(lǐng)域的重點(diǎn)關(guān)注對(duì)象。

原文來(lái)源:汽車(chē)信息安全