據(jù)Hackread于12月25日報道,一群參與網(wǎng)絡犯罪的越南人侵入了毫無戒心的用戶的家庭安全攝像頭�,并在Telegram上以僅16美元的價格出售私人和親密的視頻。疑是總部位于越南的Telegram組織被發(fā)現(xiàn)出售從被黑客入侵的安全攝像頭獲得的私人錄像�,展示他們所說的“黑暗角落”和“熱門場景”。安全專家將這種隱私泄露的主要原因歸為口令衛(wèi)生不良�����。據(jù)安全研究員Minh Hung(他最先發(fā)現(xiàn)了臭名昭著的Telegram群組�����,最先由Vnexpress發(fā)現(xiàn))分享的詳細信息,該群組提供了三個用于訪問被黑視頻的套餐包�。Hackread.com還成功識別出越南語Telegram頻道,這些頻道提供從被黑客入侵的家庭安全攝像頭竊取的隱私視頻��。

公開兜售隱私視頻

網(wǎng)絡安全研究員Minh Hung讀到了一個邀請他加入的私人Telegram群組的描述:

“一個專門侵入越南家庭和商店私人攝像頭的組織�����。所有鏡頭都是家庭的黑暗角落和熱門場景���。”

黑客向洪提供了三個訪問攝像機鏡頭的套餐包����。

第一個花費 150,000 越南盾(6.18美元)�����,允許用戶觀看1,000多個帶有隨機低質(zhì)量圖像的視頻�。

第二個套餐報價500,000越南盾�,將允許用戶觀看高質(zhì)量的黑客視頻,內(nèi)容每天更新�����。

第三個套餐標榜為“超級VIP”,售價80萬越南盾���,允許用戶觀看該組織過去四年中被黑客入侵的所有鏡頭���,以及有關家庭攝像機的談判,以及訪問數(shù)百個攝像機的實時攝像機鏡頭�。

“我們的軟件不斷掃描全國各地。大多數(shù)攝像頭都位于臥室���、浴室����、更衣室��、廁所��、酒店����、服裝店、按摩院的角落,”一位群管理員在廣告中說道���。

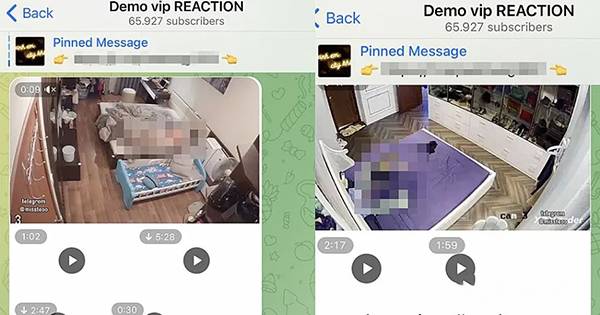

私人 Telegram 群組的屏幕截圖��,該群組正在宣傳出售臥室攝像機鏡頭����。

對于套餐包一和二����,Minh Hung只需要進群就可以觀看視頻。但對于第三個包���,他需要從相機公司下載應用程序�,然后使用二維碼觀看可用相機的實時直播��。

Minh Hung懷疑這是一個騙局��,但他還是花了80萬越南盾去嘗試��。當他進入該群組時��,他看到網(wǎng)上發(fā)布了數(shù)百條有關家庭視頻的惡意評論����。

隨后,Hung使用相機公司的應用程序并掃描了Telegram群組管理員提供的二維碼�����。隨后��,他獲得了服裝店和水療中心臥室�、客廳和更衣室的15個攝像頭的權(quán)限。當他從一個家庭的臥室中選擇攝像機鏡頭時���,他發(fā)現(xiàn)鏡頭上顯示的時間戳與實際時間和日期相匹配����。

洪先生很擔心���,因為他的家人也安裝了攝像頭���。因此,他打電話給技術人員�,請求他們幫助他提高他家中安裝的四個攝像頭的安全性。但洪保留了他的相機來監(jiān)視照顧他年幼孩子的管家���。

隱私保護不可低估

在臥室安裝安全攝像頭會引起嚴重的隱私問題���,通常被認為是一個壞主意�。臥室是一個私密的空間��,人們期望最高級別的隱私�����。在這個區(qū)域放置攝像頭不僅侵犯了個人界限����,而且還引發(fā)了道德問題。

在臥室拍攝的鏡頭可能包含高度敏感的個人時刻��,從而損害個人的隱私和尊嚴��。除了道德方面之外��,它還帶來黑客未經(jīng)授權(quán)訪問的風險�。

此外,這種在家中進行的監(jiān)視可能會產(chǎn)生法律影響�,因為它可能違反與隱私相關的法律。為了保持安全感和隱私感��,建議在家中的公共區(qū)域安裝攝像頭����,同時避免侵入臥室等個人空間。

一位接受采訪的網(wǎng)絡安全官員表示�,大多數(shù)時候,攝像頭數(shù)據(jù)泄露是因為用戶設置了簡單的口令��,甚至讓技術人員自己設置了口令�����。在其他情況下��,攝相機本身及其附帶的應用程序也存在漏洞�。

為了確保安全,專家建議定期更改口令�、更新軟件并限制用戶訪問。人們還應該避免購買沒有明確來源的“廉價”攝像頭���。當人們因出現(xiàn)奇怪的聲音���、奇怪的動作、退出應用程序等跡象而懷疑自己的攝像頭被黑客入侵時����,需要及時重置系統(tǒng)并更改口令�。

越南Navico律師事務所的律師Tran Ngoc Thach表示���,侵入攝像機��、竊取錄像并在未經(jīng)業(yè)主同意的情況下將其出售�,明顯違反了法律�。可能會導致40-6000萬越南盾(1,650-2,477美元)的罰款��。

出售非法獲得的攝像機鏡頭的人還可能面臨刑事指控�����,最高可被判處1至12年監(jiān)禁��。

保護攝像頭免受黑客攻擊

無論是在家里還是在工作中����,保護您的安全攝像頭免受黑客攻擊對于保護您的隱私和安全至關重要。以下是一些重要提示�,可幫助您增強安全攝像頭系統(tǒng)的安全性:

定期更新固件:確保您的安全攝像頭的固件是最新的。制造商經(jīng)常發(fā)布解決安全漏洞的更新��,因此請定期檢查并安裝固件更新。

使用強口令:為相機的登錄憑據(jù)創(chuàng)建強而獨特的口令�。避免使用默認口令并選擇字母、數(shù)字和特殊字符的組合�����。定期更改口令并避免使用容易猜測的信息����。

加強網(wǎng)絡安全:通過設置強Wi-Fi口令并使用WPA3加密(如果可用)來保護您的家庭網(wǎng)絡�����。使用強大且唯一的網(wǎng)絡口令來限制對網(wǎng)絡的訪問����。

始終更改默認設置:更改安全攝像頭的默認用戶名和口令。默認憑據(jù)通常是眾所周知的并被黑客利用���。

啟用雙因素身份驗證(2FA):只要有可能�����,就對您的安全攝像頭帳戶啟用雙因素身份驗證��。這需要第二種形式的驗證(例如發(fā)送到您的移動設備的代碼)����,從而增加了額外的安全。

定期檢查可疑活動:監(jiān)控您的攝像頭系統(tǒng)是否有任何異?���;蛭唇?jīng)授權(quán)的訪問。定期查看錄像并針對可疑活動(例如多次失敗的登錄嘗試)設置警報�����。

不使用時使攝像機保持離線狀態(tài):當您不需要遠程訪問時�����,請考慮斷開安全攝像機與互聯(lián)網(wǎng)的連接���。這可以通過將路由器配置為在特定時間阻止攝像頭訪問來完成�。

從信譽良好的品牌購買:選擇信譽良好的制造商提供的安全攝像機���,這些制造商有定期提供固件更新和安全補丁的記錄���。

安全的物理訪問:確保對攝像頭的物理訪問受到限制�����。將攝像頭放置在不易接近的位置�,并考慮將其安裝在高處以防止篡改���。

定期查看攝像頭日志:一些先進的攝像頭系統(tǒng)提供訪問和活動日志��。定期檢查這些日志是否有任何可疑條目。

2019年9月�����,Hackread曾報道��,Wizcase的白帽黑客Avishai Efrat在全球范圍內(nèi)發(fā)現(xiàn)了15,000個網(wǎng)絡攝像頭��,這些攝像頭可以在未經(jīng)授權(quán)的情況下進行訪問�,唯一的先決條件是互聯(lián)網(wǎng)連接。其中許多網(wǎng)絡攝像頭也可能被惡意用戶編輯其設置進行修改�,因為大多數(shù)用戶都不會費心更改此類設備的默認憑據(jù),因此這變得更容易����。涉及的攝像頭制造商包括:AXIS�、思科����、IQ Invision等,波及阿根廷����、澳大利亞、奧地利�、巴西、加拿大����、法國、德國���、意大利等十幾個國家和地區(qū)�。

參考資源

1�����、https://www.hackread.com/vietnamese-group-hacks-bedroom-camera-footage/

2��、https://ampe.vnexpress.net/news/crime/thousands-of-private-camera-footages-from-bedrooms-hacked-sold-online-4688865.html

3、https://www.hackread.com/5000-private-webcams-exposed-to-creeps/

來源:網(wǎng)空閑話plus