1 總體概述

根據(jù)CNCERT監(jiān)測(cè)數(shù)據(jù)����,自2022年06月1日至30日�,共捕獲物聯(lián)網(wǎng)惡意樣本486,620個(gè),發(fā)現(xiàn)活躍的僵尸網(wǎng)絡(luò)C&C服務(wù)器地址4,083個(gè)����,其地址位置主要分布在美國(guó)(38.8%)、中國(guó)(8.5%)�、俄羅斯(7.5%)等國(guó)家。

針對(duì)物聯(lián)網(wǎng)的網(wǎng)絡(luò)攻擊主要使用密碼爆破�、漏洞利用等方式進(jìn)行感染和控制設(shè)備,根據(jù)CNCERT監(jiān)測(cè)分析���,本月發(fā)現(xiàn)607類(lèi)活躍的物聯(lián)網(wǎng)在野漏洞攻擊���,發(fā)現(xiàn)針對(duì)的物聯(lián)網(wǎng)(IoT)設(shè)備在野漏洞攻擊行為14億307萬(wàn)次,發(fā)現(xiàn)活躍的被感染僵尸節(jié)點(diǎn)IP有1,703,631個(gè)��,這些感染節(jié)點(diǎn)在境內(nèi)主要分布在廣東省(12.4%)���、浙江省(9.8%)��、河南省(8.5%)等省市���。

以上控制節(jié)點(diǎn)和感染節(jié)點(diǎn)共同組成了數(shù)量龐大的各類(lèi)物聯(lián)網(wǎng)僵尸網(wǎng)絡(luò)�,根據(jù)CNCERT數(shù)據(jù)統(tǒng)計(jì)和分析�,本月發(fā)現(xiàn)的主要物聯(lián)網(wǎng)僵尸網(wǎng)絡(luò)有48個(gè)��,其中排名前三的是mirai(38.2%)���、mozi(21.9%)�����、yi20(5.6%)等��。另外����,2022年6月還發(fā)現(xiàn)并披露了一個(gè)全新的僵尸網(wǎng)絡(luò)家族RapperBot ����,其正在利用IoT設(shè)備構(gòu)建攻擊網(wǎng)絡(luò),成為一個(gè)重要的潛在威脅源�,這些僵尸網(wǎng)絡(luò)的感染傳播對(duì)網(wǎng)絡(luò)空間帶來(lái)了極大威脅。

2 物聯(lián)網(wǎng)惡意程序樣本及傳播情況

本月共捕獲物聯(lián)網(wǎng)惡意樣本486,620個(gè)��,按惡意樣本的家族統(tǒng)計(jì)情況如下圖所示:

圖1:僵尸家族惡意樣本家族數(shù)量統(tǒng)計(jì)

本月監(jiān)測(cè)發(fā)現(xiàn)傳播各類(lèi)惡意樣本的傳播節(jié)點(diǎn)IP地址117,815個(gè),其中位于境外的IP地址主要位于印度(49.8%)����、美國(guó)(12.5%)、巴基斯坦(9.3%)國(guó)家/地區(qū)�����,地域分布如圖2所示�����。

圖2:境外惡意程序傳播服務(wù)器IP地址國(guó)家/地區(qū)分布

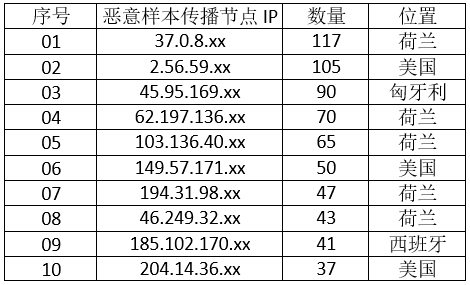

其中傳播惡意程序數(shù)量最多的10個(gè)C段IP地址及其區(qū)域位置如表1所示���。

表1:傳播惡意程序數(shù)量TOP10 的IP地址及位置

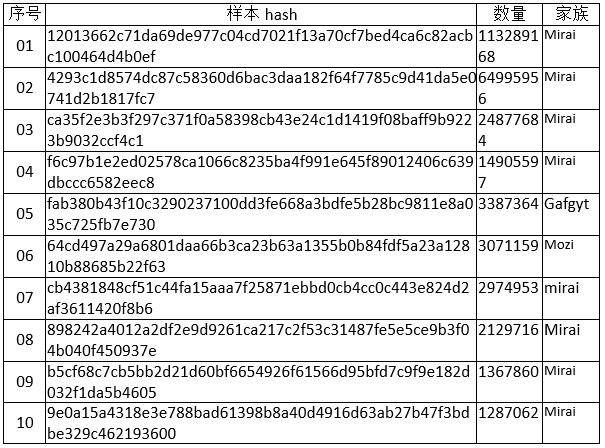

其中傳播惡意最廣的10個(gè)樣本如表2所示:

表2:傳播最廣的ToP-10樣本

3 物聯(lián)網(wǎng)惡意程序樣本C&C控制服務(wù)器情況

本月監(jiān)測(cè)到活躍的物聯(lián)網(wǎng)僵尸網(wǎng)絡(luò)控制端主機(jī)(C&C服務(wù)器)地址4,083個(gè)����,每日活躍情況按照惡意家族和天數(shù)統(tǒng)計(jì)如圖3所示���。

圖3:C&C服務(wù)器按照僵尸家族每日數(shù)量

監(jiān)測(cè)發(fā)現(xiàn)C&C控制節(jié)點(diǎn)IP大部分為位于美國(guó)(38.8%)�、中國(guó)(8.5%)����、俄羅斯(7.5%)等國(guó)家地區(qū)����,按照所在國(guó)家分布統(tǒng)計(jì)如下圖所示

圖4:物聯(lián)網(wǎng)僵尸網(wǎng)絡(luò)C&C地址國(guó)家地區(qū)分布(TOP30)

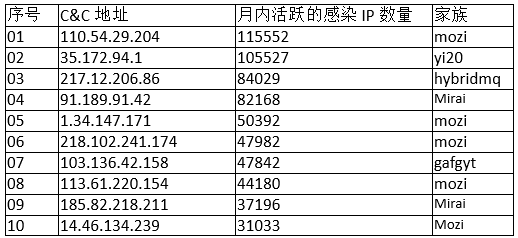

其中�,本月最活躍的TOP10的C&C服務(wù)器如表3所示:

表3:本月活躍的C&C地址列表

4 物聯(lián)網(wǎng)惡意程序樣本感染節(jié)點(diǎn)情況

本月監(jiān)測(cè)到境內(nèi)的物聯(lián)網(wǎng)僵尸網(wǎng)絡(luò)感染節(jié)點(diǎn)IP地址有1,703,631個(gè),主要位于廣東省(12.4%)���、浙江省(9.8%)����、河南省(8.5%)等地域分布如下表所示:

圖5:僵尸網(wǎng)絡(luò)受感染及節(jié)點(diǎn)IP數(shù)境內(nèi)各省市分布情況

每日活躍情況統(tǒng)計(jì)如下:

圖6:每日活躍被控端服務(wù)器總量

感染節(jié)點(diǎn)按照IP屬性分布����,感染節(jié)點(diǎn)大多數(shù)屬于住宅用戶(hù)���、數(shù)據(jù)中心�、企業(yè)專(zhuān)線(xiàn)等類(lèi)型�����,具體分布如下圖所示����。

圖7:感染節(jié)點(diǎn)IP線(xiàn)圖類(lèi)型統(tǒng)計(jì)

5 物聯(lián)網(wǎng)惡僵尸網(wǎng)絡(luò)情況

本月監(jiān)測(cè)發(fā)現(xiàn)的活躍物聯(lián)網(wǎng)僵尸網(wǎng)絡(luò)有48個(gè)���,其中最活躍的物聯(lián)網(wǎng)僵尸網(wǎng)絡(luò)有mirai、mozi���、yi20等��。每個(gè)僵尸網(wǎng)絡(luò)按照規(guī)模大小統(tǒng)計(jì)情況如圖8所示����。

圖8:活躍僵尸網(wǎng)絡(luò)規(guī)模統(tǒng)計(jì)

僵尸網(wǎng)絡(luò)按照每日活躍情況統(tǒng)計(jì)如下:

圖9:僵尸網(wǎng)絡(luò)每日活躍情況統(tǒng)計(jì)

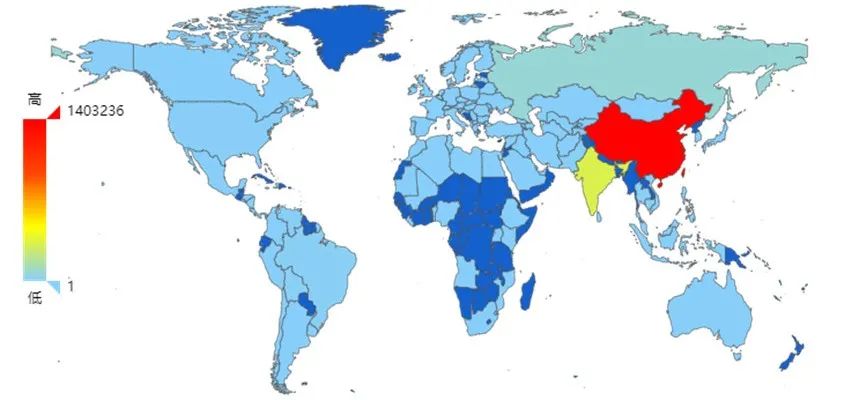

其中最活躍的前2個(gè)僵尸網(wǎng)絡(luò)家族的感染控制節(jié)點(diǎn)分布如下所示����。

圖10:Mirai感染節(jié)點(diǎn)世界分布圖

圖11:mozi感染節(jié)點(diǎn)世界分布圖

6 物聯(lián)網(wǎng)整體攻擊態(tài)勢(shì)

物聯(lián)網(wǎng)僵尸網(wǎng)絡(luò)大量利用漏洞利用攻擊進(jìn)行感染傳播,本月監(jiān)測(cè)發(fā)現(xiàn)607種物聯(lián)網(wǎng)漏洞攻擊�����,新增607種漏洞攻擊�,監(jiān)測(cè)到物聯(lián)網(wǎng)(IoT)設(shè)備攻擊行為14.03億次。漏洞攻擊每日活躍情況如圖13和圖14所示���。

圖13:物聯(lián)網(wǎng)漏動(dòng)攻擊種類(lèi)每日活躍圖

圖14:物聯(lián)網(wǎng)漏動(dòng)攻擊次數(shù)每日活躍圖

被利用最多的20個(gè)已知IoT漏洞分別為:

表6:被利用最多的20個(gè)已知IoT漏洞

7 本月值得關(guān)注的物聯(lián)網(wǎng)在野漏洞

1. Telesquare任意文件刪除(CVE-2021-46419)

漏洞信息:

Telesquare TLR-2855KS6是韓國(guó)Telesquare公司的一款 LTE 路由器����。

Telesquare TLR-2855KS6存在安全漏洞,該漏洞源于個(gè)未經(jīng)授權(quán)的文件刪除漏洞通過(guò) DELETE 方法可以允許刪除系統(tǒng)文件和腳本����。

在野利用POC:

參考資料:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-46419

https://www.exploit-db.com/exploits/50863

2. Spring Cloud遠(yuǎn)程命令執(zhí)行漏洞(CVE-2022-22947)

漏洞信息:

Spring Cloud Gateway 是 Spring Cloud 下的一個(gè)項(xiàng)目,該項(xiàng)目是基于 Spring 5.0���、Spring Boot 2.0 和 Project Reactor 等技術(shù)開(kāi)發(fā)的網(wǎng)關(guān)��,它旨在為微服務(wù)架構(gòu)提供一種簡(jiǎn)單有效�����、統(tǒng)一的 API 路由管理方式。使用 Spring Cloud Gateway的應(yīng)用如果對(duì)外暴露了 Gateway Actuator 接口��,則可能存在被 CVE-2022-22947 漏洞利用的風(fēng)險(xiǎn)�����。攻擊者可通過(guò)利用此漏洞執(zhí)行 SpEL 表達(dá)式�,從而在目標(biāo)服務(wù)器上執(zhí)行任意惡意代碼,獲取系統(tǒng)權(quán)限���。

在野利用POC:

參考資料:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-22947

https://www.exploit-db.com/exploits/50799

3.Confluence遠(yuǎn)程命令執(zhí)行 (CVE-2022-26134)

漏洞信息:

Confluence是一個(gè)專(zhuān)業(yè)的企業(yè)知識(shí)管理與協(xié)同軟件����,也可以用于構(gòu)建企業(yè)wiki。使用簡(jiǎn)單�����,但它強(qiáng)大的編輯和站點(diǎn)管理特征能夠幫助團(tuán)隊(duì)成員之間共享信息�����、文檔協(xié)作����、集體討論,信息推送�。ConfluenceServerandDataCenter存在一個(gè)遠(yuǎn)程代碼執(zhí)行漏洞,未經(jīng)身份驗(yàn)證的攻擊者可以利用該漏洞向目標(biāo)服務(wù)器注入惡意ONGL表達(dá)式��,進(jìn)而在目標(biāo)服務(wù)器上執(zhí)行任意代碼�����。

在野利用POC:

參考資料:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-26134

https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

https://packetstormsecurity.com/files/167449/Atlassian-Confluence-Namespace-OGNL-Injection.html

來(lái)源:關(guān)鍵基礎(chǔ)設(shè)施安全應(yīng)急響應(yīng)中心