關鍵信息基礎設施網(wǎng)絡安全(物聯(lián)網(wǎng)安全專題)監(jiān)測月報202111期

1 概述

根據(jù)《網(wǎng)絡安全法》和《關鍵信息基礎設施安全保護條例(征求意見稿)》對關鍵信息基礎設施定義和范圍的闡述,關鍵信息基礎設施(Critical InformationInfrastructure,CII)是指一旦遭到破壞�、喪失功能或者數(shù)據(jù)泄露���,可能嚴重危害國家安全����、國計民生����、公共利益的信息基礎設施,包括能源�����、交通�、水利����、金融�、電子政務���、公共通信和信息服務等關鍵行業(yè)和領域��。

隨著“新基建”��、“工業(yè)互聯(lián)網(wǎng)”等戰(zhàn)略的快速推進以及Lora���、NB-IOT、eMTC��、5G等技術(shù)的快速發(fā)展���,物聯(lián)網(wǎng)與關鍵信息基礎設施已開始深度融合���,在提高行業(yè)的運行效率和便捷性的同時,也面臨嚴峻的網(wǎng)絡安全和數(shù)據(jù)安全挑戰(zhàn)�����。因此����,亟需對關鍵信息基礎設施的物聯(lián)網(wǎng)安全問題加以重視和防護�。

CNCERT依托宏觀數(shù)據(jù)����,對關鍵信息基礎設施中的物聯(lián)網(wǎng)網(wǎng)絡安全和數(shù)據(jù)安全等方面的問題進行專項監(jiān)測,以下是本月的監(jiān)測情況�。

2 物聯(lián)網(wǎng)終端設備監(jiān)測情況

2.1活躍物聯(lián)網(wǎng)設備監(jiān)測情況

本月對物聯(lián)網(wǎng)設備的抽樣監(jiān)測顯示,國內(nèi)活躍物聯(lián)網(wǎng)設備數(shù)372225臺�,包括工業(yè)控制設備��、視頻監(jiān)控設備�、網(wǎng)絡存儲設備(NAS)�����、網(wǎng)絡交換設備�����、串口服務器����、打印機等19個大類����,涉及西門子、羅克韋爾��、歐姆龍�����、?����?低?、大華、思科等49個主流廠商���。

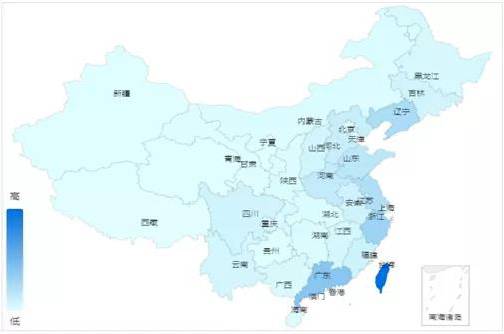

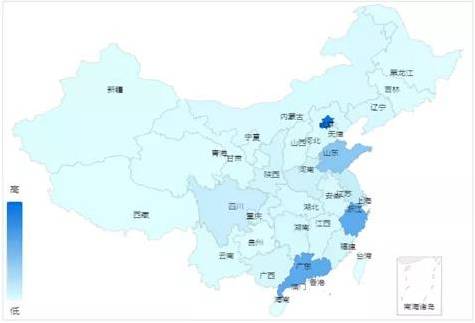

在本月所發(fā)現(xiàn)的活躍物聯(lián)網(wǎng)設備中����,判別疑似物聯(lián)網(wǎng)蜜罐設備73個����,蜜罐偽裝成可編程邏輯控制器、視頻監(jiān)控設備等設備����,仿真了HTTP�����、SNMP��、S7Comm���、Modbus、BACnet等常用協(xié)議�����。實際活躍的物聯(lián)網(wǎng)設備372152臺分布在全國各個省份���,重點分布在臺灣�����、廣東�����、浙江����、遼寧和江蘇等34個省級行政區(qū)���。各省份設備數(shù)量分布情況如圖1所示����。

圖1 活躍物聯(lián)網(wǎng)設備省份分布

2.2特定類型物聯(lián)網(wǎng)設備重點分析

在發(fā)現(xiàn)的活躍物聯(lián)網(wǎng)設備中����,本月針對對工業(yè)控制設備開展重點分析。國內(nèi)活躍工控設備1657臺���,包括可編程邏輯控制器����、工業(yè)交換機����、串口服務器、通信適配器等14種類型�,涉及西門子、羅克韋爾�����、施耐德、霍尼韋爾��、歐姆龍等21個主流廠商��。

在本月所發(fā)現(xiàn)的工控設備中���,基于資產(chǎn)的的Banner信息和ISP歸屬信息等進行綜合研判��,識別疑似蜜罐設備31個���,占比1.87 %,仿真協(xié)議包括Modbus�����、S7Comm�、SNMP和EtherNetIP等,典型蜜罐特征如表1所示���。

表1 工控設備蜜罐特征

以設備123.59.*.156為例���,設備監(jiān)測信息如表2所示�����。判定該資產(chǎn)為蜜罐仿真設備的原因主要是:1)唯一性標識信息重復 2)開放端口眾多 3)ISP為云服務提供商

表1 123.59.*.156設備監(jiān)測信息

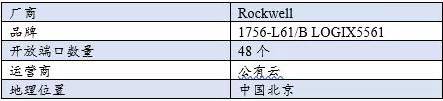

去除占比1.87 %的工控設備蜜罐�����,本月實際監(jiān)測發(fā)現(xiàn)活躍工控設備1626臺。對這些設備進行漏洞識別���,116臺設備識別到安全風險����,包括高危漏洞設備51臺和中危漏洞設備65臺��。這些具有漏洞的工控設備主要分布在遼寧����、天津、安徽等16個省份��,詳細的設備省份分布如圖2所示�。

圖2 具有漏洞的工控設備省份分布

3 掃描探測組織活動監(jiān)測情況

3.1掃描探測組織活躍性分析

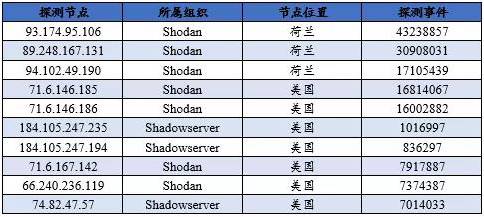

本月監(jiān)測發(fā)現(xiàn)來自Shodan、ShadowServer和密歇根大學等掃描探測組織的406個探測節(jié)點針對境內(nèi)13752萬個IP發(fā)起探測活動�����,探測事件總計26154萬余起,涉及探測目標端口25436余個�,境內(nèi)IP地址分布于34個省級行政區(qū),以北京�、上海、廣東等省市居多�。重點組織的探測活動情況如表3所示。

表3 重點組織的探測活躍情況

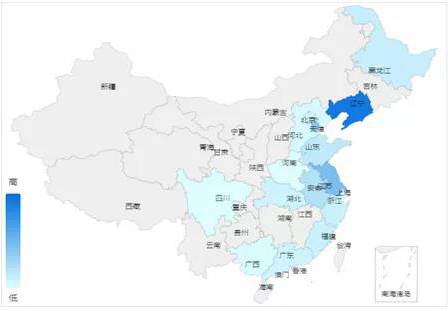

監(jiān)測發(fā)現(xiàn)的406個探測組織活躍節(jié)點�,分別包括Shodan探測節(jié)點39個、Shadowserver探測節(jié)點288個�、Umich探測節(jié)點69個和Rapid7探測節(jié)點10個,主要分布在美國����、荷蘭、冰島等地區(qū)�����,詳細的地理位置分布如圖3所示�。

圖3 探測組織活躍節(jié)點地理位置分布

按照探測組織節(jié)點活躍情況進行排序,表3為最活躍的10個節(jié)點信息�����,主要是Shodan和Shadowserver組織的節(jié)點,這十個節(jié)點的探測事件數(shù)達14822萬起����,占總事件的56.67%。

表4 探測組織活躍節(jié)點Top10

3.2探測組織行為重點分析——Shodan組織

為詳細了解探測組織的探測行為����,本月對Shodan組織的探測行為進行了重點監(jiān)測分析。

(1)Shodan探測節(jié)點整體活動情況

監(jiān)測發(fā)現(xiàn)Shodan組織活躍節(jié)點39個�����,探測事件180406976起���,探測目標端口20343個,目標涉及境內(nèi)90016576個IP地址����,覆蓋全國34個省級行政區(qū)。監(jiān)測發(fā)現(xiàn)的最為活躍節(jié)點信息如表5所示����。

表5 Shodan探測節(jié)點活躍度Top排序

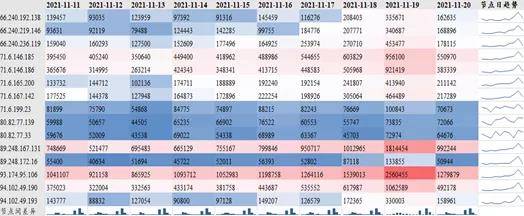

(2)Shodan探測節(jié)點時間行為分析

圖4為為Shodan活躍節(jié)點按天的活躍熱度圖。首先,從節(jié)點每天探測數(shù)據(jù)趨勢可以看出����,每個節(jié)點的活躍度相對穩(wěn)定,基本保持在同一個數(shù)量級下��;其次�,不同節(jié)點的探測活躍度存在一定程度的差異,探測活躍高的節(jié)點日探測事件幾百萬起(如節(jié)點93.174.95.106)�����,而探測活躍低的節(jié)點日探測事件為幾萬起(如節(jié)點71.6.146.185)�。同時,位于同網(wǎng)段的探測節(jié)點��,探測事件數(shù)量級基本保持一致��,如節(jié)點71.6.146.185和節(jié)點71.6.146.186�、節(jié)點94.102.49.190和節(jié)點94.102.49.193。對比前期關鍵信息基礎設施網(wǎng)絡安全監(jiān)測月報中針對Shodan組織的行為分析可以看出����,探測節(jié)點時間行為分析規(guī)律與前期分析結(jié)果保持一致。

圖4 Shodan節(jié)點日活躍熱度圖

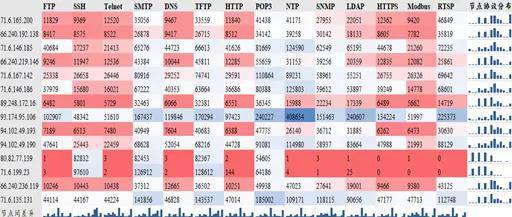

(3)Shodan探測節(jié)點協(xié)議行為分析

圖5為Shodan 節(jié)點按協(xié)議統(tǒng)計的探測行為熱度圖����。從圖中可以看出如下幾點特征:第一����,對于多數(shù)節(jié)點而言����,同一節(jié)點針對不同協(xié)議的探測頻率分布是比較均勻的,但存在個別節(jié)點的探測協(xié)議存傾向性�,如節(jié)點71.6.199.23和節(jié)點80.82.77.139重點探測SSH、SMTP和TFTP協(xié)議�����;第二�����,針對同一協(xié)議�,不同節(jié)點間的探測頻度存在差異���,如節(jié)點93.174.95.106針對多數(shù)協(xié)議探測頻度高達幾十萬起����,而節(jié)點66.240.219.146針對多數(shù)協(xié)議的探測頻度為幾萬起;第三���,對比不同協(xié)議的被探測頻率�,整體來講����,針對傳統(tǒng)IT類協(xié)議的探測頻度占比較高,而對于工控物聯(lián)網(wǎng)協(xié)議(如Modbus)的探測頻度則占比較小���。

圖5 Shodan節(jié)點協(xié)議探測頻度熱度圖

4 重點行業(yè)物聯(lián)網(wǎng)網(wǎng)絡安全

4.1物聯(lián)網(wǎng)行業(yè)安全概述

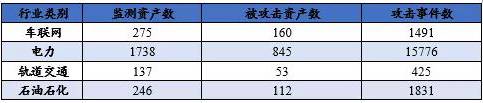

為了解重點行業(yè)物聯(lián)網(wǎng)網(wǎng)絡安全態(tài)勢�,本月篩選了電力�����、石油�����、車聯(lián)網(wǎng)和軌道交通等行業(yè)的2396個資產(chǎn)(含物聯(lián)網(wǎng)設備及物聯(lián)網(wǎng)相關的web資產(chǎn))進行監(jiān)測�。監(jiān)測發(fā)現(xiàn),本月遭受攻擊的資產(chǎn)有1170個����,主要分布在北京���、廣東、浙江���、山東��、上海等31個省份�,涉及攻擊事件19523起����。其中,各行業(yè)被攻擊資產(chǎn)數(shù)量及攻擊事件分布如表6所示�����,被攻擊資產(chǎn)的省份分布如圖6所示��。

表6 行業(yè)資產(chǎn)及攻擊事件分布

圖6 重點行業(yè)被攻擊資產(chǎn)的省份分布

對上述網(wǎng)絡攻擊事件進行分析�,境外攻擊源涉及美國��、韓國等在內(nèi)的國家75個����,攻擊節(jié)點數(shù)總計2282個���。其中,按照攻擊事件源IP的國家分布����,排名前5分別為美國(7360起)、韓國(1176起)��、南非(1099起)����、俄羅斯(889起)和荷蘭(764起)。

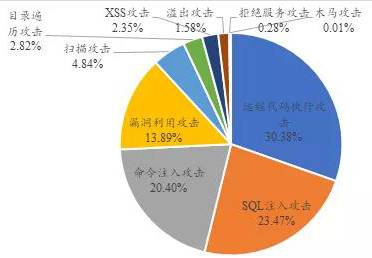

對網(wǎng)絡攻擊事件的類型進行分析�,本月面向行業(yè)資產(chǎn)的網(wǎng)絡攻擊中,攻擊類型涵蓋了遠程代碼執(zhí)行攻擊���、命令執(zhí)行攻擊�����、SQL注入攻擊���、漏洞利用攻擊、掃描攻擊等��。詳細的攻擊類型分布如圖7所示。

圖7 物聯(lián)網(wǎng)行業(yè)資產(chǎn)攻擊類型分布

4.2特定攻擊類型分析

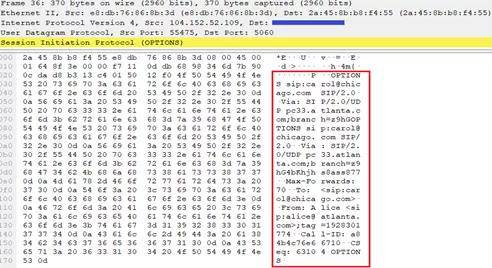

在針對重點行業(yè)物聯(lián)網(wǎng)資產(chǎn)的網(wǎng)絡攻擊事件中��,本月占比最高的攻擊類型是DedeCMS 5.7sys_verifies.php遠程代碼執(zhí)行漏洞攻擊�����,攻擊事件高達2730起�,占比13.98%。本月重點分析的攻擊類型為SipXtapiCSEQ的緩沖區(qū)溢出攻擊��,涉及攻擊事件308起���。

漏洞分析:sipXtapi是一個簡單易用的軟件開發(fā)工具包(SDK)����,用于開發(fā)各種單機或集成的SIP客戶端�����。sipXtapi庫在解析請求中CSeq字段時存在緩沖區(qū)溢出漏洞����,遠程攻擊者可能利用此漏洞在服務器上執(zhí)行任意指令���。遠程攻擊者可以通過發(fā)送長度大于24個字節(jié)的CSeq字段數(shù)據(jù)觸發(fā)這個漏洞�����,導致控制EIP從而執(zhí)行任意指令���。

本月攻擊事件中SipXtapi CSEQ的緩沖區(qū)溢出攻擊示例如圖8所示����。如圖可以看出�����,攻擊執(zhí)行方式與漏洞背景分析一致�����,攻擊者注入特定長度的Cseq數(shù)據(jù)����,進行漏洞攻擊嘗試。

圖8 SipXtapi CSEQ的緩沖區(qū)溢出攻擊示例

4.3物聯(lián)網(wǎng)資產(chǎn)數(shù)據(jù)流轉(zhuǎn)情況

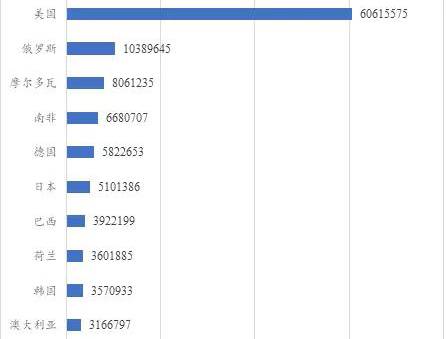

針對重點行業(yè)物聯(lián)網(wǎng)資產(chǎn)的數(shù)據(jù)流轉(zhuǎn)情況進行監(jiān)測��,本月共有2181個行業(yè)資產(chǎn)存在與境外節(jié)點的通信行為,通信頻次為16185萬次����。通聯(lián)境外國家Top10排名如圖9所示,其中排名最高的是美國(通信6061萬次�����,節(jié)點53萬個)��。各行業(yè)通聯(lián)事件及資產(chǎn)數(shù)量分布如圖10所示���,其中通信頻次最多的為電力行業(yè)����,涉及1597個資產(chǎn)的12212萬余次通信����。

圖9 境外通聯(lián)國家事件Top10

圖10 行業(yè)通聯(lián)事件資產(chǎn)分布

4.4重點行業(yè)物聯(lián)網(wǎng)安全威脅情報

(1)攻擊節(jié)點威脅情報

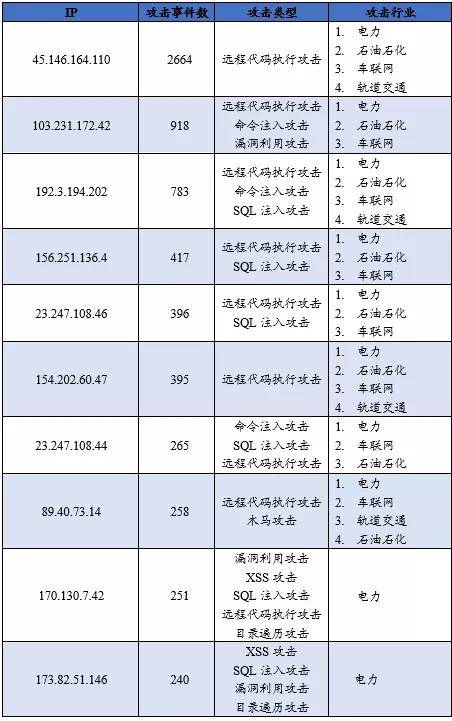

在針重點行業(yè)物聯(lián)網(wǎng)資產(chǎn)的網(wǎng)絡攻擊中,本月發(fā)起攻擊事件最多的境外IPTop10信息如表7所示���,涉及攻擊事件6587起���,占攻擊總事件的38.34%。

表7 境外攻擊IP Top10

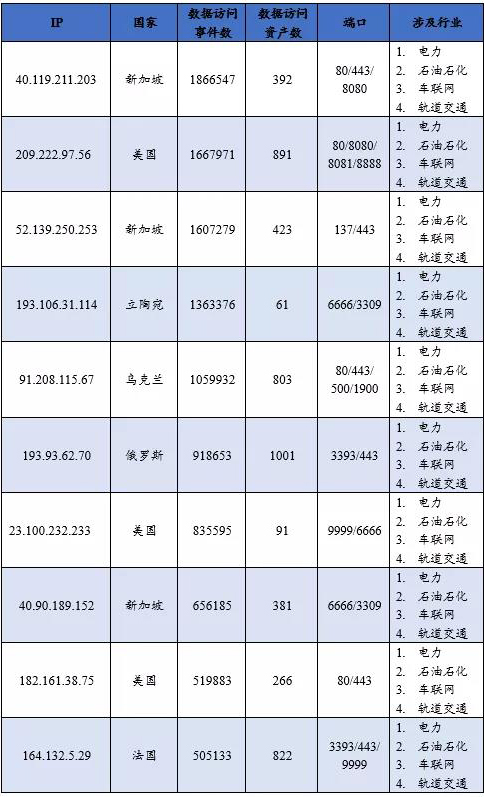

(2)數(shù)據(jù)訪問威脅情報

在針對重點行業(yè)物聯(lián)網(wǎng)資產(chǎn)的數(shù)據(jù)訪問事件中,本月與境內(nèi)行業(yè)資產(chǎn)訪問頻次最多的境外IP Top10信息如表8所示��。

表8 數(shù)據(jù)訪問IP Top10

對重點行業(yè)物聯(lián)網(wǎng)安全態(tài)勢進行評估���,目前重點行業(yè)中的物聯(lián)網(wǎng)資產(chǎn)仍然面臨較多網(wǎng)絡安全風險,頻繁遭受攻擊�,各行業(yè)應提高防護意識,加強本行業(yè)的網(wǎng)絡安全技術(shù)防護手段建設���。

5 總結(jié)

CNCERT通過宏觀數(shù)據(jù)監(jiān)測��,在活躍設備��、探測組織���、重點行業(yè)攻擊事件等方面發(fā)現(xiàn)多種物聯(lián)網(wǎng)安全問題,然而需要指出的是�,目前所發(fā)現(xiàn)的問題只是物聯(lián)網(wǎng)網(wǎng)絡安全的冰山一角,CNCERT將長期關注物聯(lián)網(wǎng)網(wǎng)絡安全問題�,持續(xù)開展安全監(jiān)測和定期通報工作,同時期望與各行業(yè)共同攜手�����,提高行業(yè)物聯(lián)網(wǎng)安全防護水平。

來源:關鍵基礎設施安全應急響應中心