新藍(lán)牙協(xié)議棧漏洞影響數(shù)十億設(shè)備:最嚴(yán)重可劫持設(shè)備

學(xué)界研究人員發(fā)現(xiàn)16個(gè)安全漏洞“BrakTooth”��,影響眾多流行SoC芯片組中的藍(lán)牙軟件堆棧�����;

這些藍(lán)牙軟件堆棧廣泛存在于筆記本電腦�����、智能手機(jī)��、工業(yè)及物聯(lián)網(wǎng)等設(shè)備的1400多種芯片組當(dāng)中���;

這一系列的藍(lán)牙安全漏洞可用于崩潰、凍結(jié)或接管易受攻擊的目標(biāo)設(shè)備����。

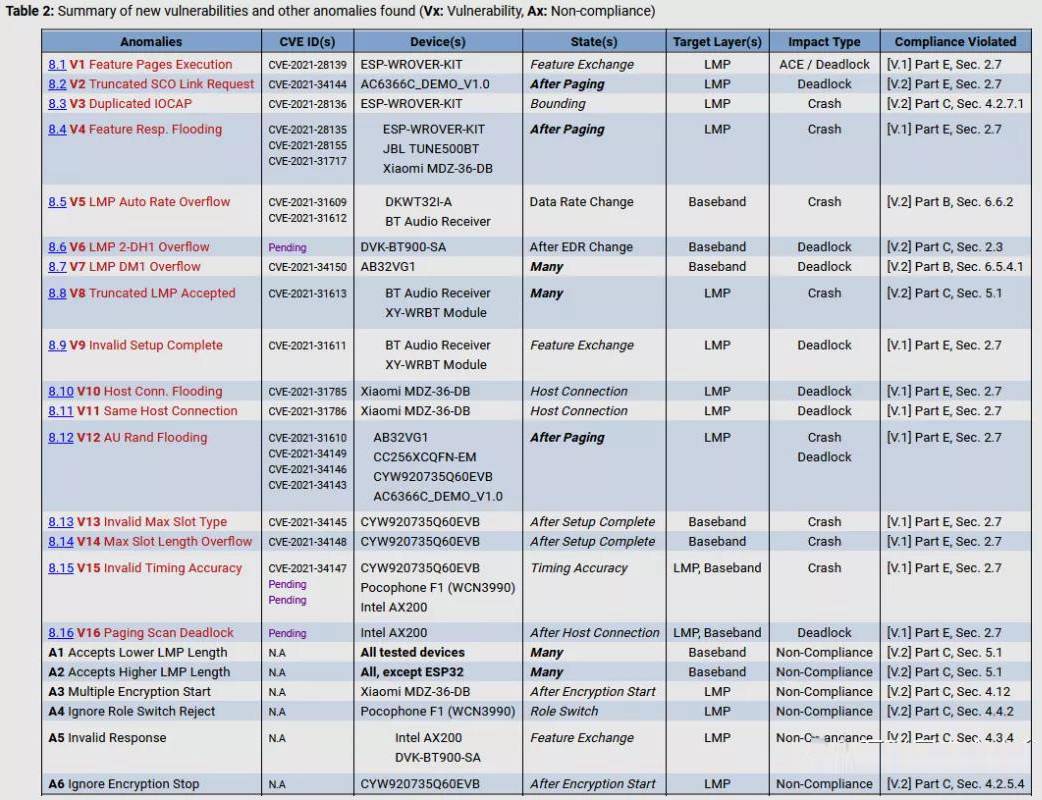

一組安全研究人員本周發(fā)布了影響藍(lán)牙軟件堆棧的一組共16個(gè)安全漏洞���,這些漏洞來自多家重要供應(yīng)商的片上系統(tǒng)(SOC)。

這批漏洞被統(tǒng)稱為BrakTooth�����,攻擊者可以利用致使目標(biāo)設(shè)備崩潰����、凍結(jié),甚至在最糟糕的情況下執(zhí)行惡意代碼并接管整個(gè)系統(tǒng)�。

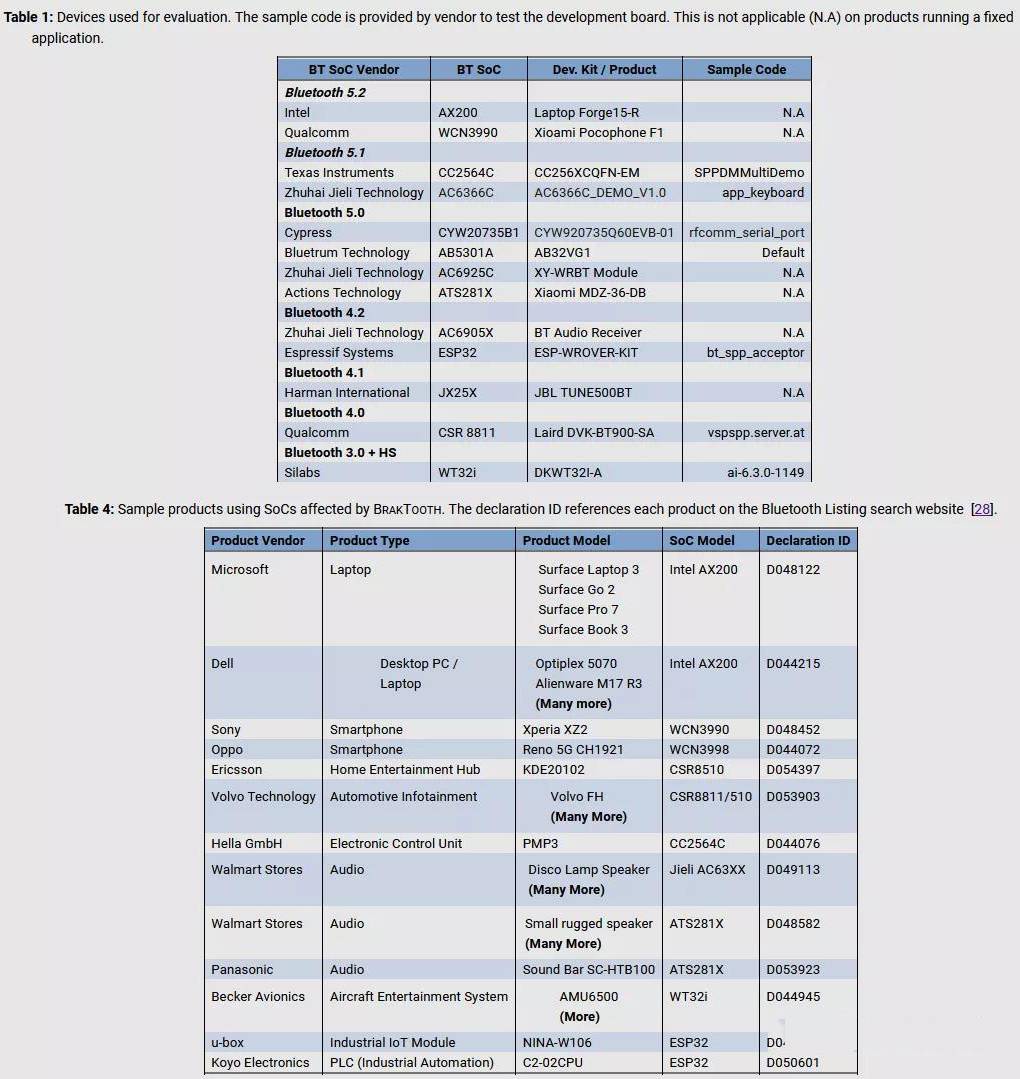

研究人員們還表示,在測(cè)試中他們僅僅檢查了來自11家供應(yīng)商的13種SoC板配套藍(lán)牙軟件庫���。

而隨后的研究又發(fā)現(xiàn)�����,這些藍(lán)牙固件廣泛存在于1400多種芯片組當(dāng)中。這些芯片組被用作各類設(shè)備的基礎(chǔ)��,包括筆記本電腦����、智能手機(jī)����、工業(yè)設(shè)備以及多種智能“物聯(lián)網(wǎng)”設(shè)備��。

不同設(shè)備上的BrakTooth漏洞

嚴(yán)重程度有所區(qū)別

此次受到影響的設(shè)備總量據(jù)信將達(dá)到數(shù)十億�,但具體影響則因設(shè)備的底層SoC板與藍(lán)牙軟件堆棧而有所區(qū)別。

BrakTooth系列漏洞中最嚴(yán)重的是CVE-2021-28139�,它允許遠(yuǎn)程攻擊者通過藍(lán)牙LMP數(shù)據(jù)包在易受攻擊的設(shè)備上運(yùn)行自有惡意代碼。

根據(jù)研究團(tuán)隊(duì)的說法�����,CVE-2021-28139會(huì)影響到構(gòu)建在樂鑫科技ESP32 SOC板上的智能與工業(yè)設(shè)備����,而且肯定也會(huì)影響到這1400種商業(yè)設(shè)備中相當(dāng)一部分采用相同藍(lán)牙軟件堆棧的具體產(chǎn)品。

其他BrakTooth問題相對(duì)不那么嚴(yán)重�,但影響仍然存在。例如����,其中幾項(xiàng)漏洞可用于通過錯(cuò)誤格式的藍(lán)牙LMP(鏈接管理器協(xié)議)數(shù)據(jù)包淹沒目標(biāo)設(shè)備,借此使智能手機(jī)及筆記本電腦上的藍(lán)牙服務(wù)崩潰����。

易受這些攻擊影響的產(chǎn)品包括微軟Surface筆記本電腦�、戴爾臺(tái)式機(jī)以及多款基于高通芯片的智能手機(jī)���。

此外��,攻擊者還可以使用截?cái)?、超大或無序的藍(lán)牙LMP數(shù)據(jù)包令目標(biāo)設(shè)備徹底崩潰�,迫使用戶進(jìn)行生動(dòng)重啟。

研究團(tuán)隊(duì)表示��,所有BrakTooth攻擊均可以使用價(jià)格低于15美元的市售藍(lán)牙設(shè)備實(shí)現(xiàn)�。

研究團(tuán)隊(duì)從所測(cè)試的13款SoC芯片組中總計(jì)發(fā)現(xiàn)16項(xiàng)漏洞。

不少供應(yīng)商仍然無動(dòng)于衷

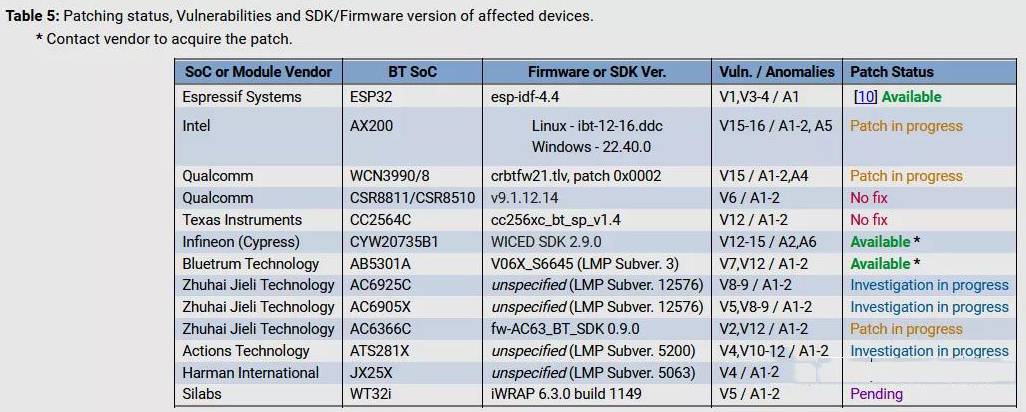

研究人員們?cè)谕▓?bào)這些安全問題的幾個(gè)月之前���,就已經(jīng)把自己的發(fā)現(xiàn)分享給全部11家供應(yīng)商����。

盡管預(yù)留了90多天的警報(bào)周期�����,但還是有不少供應(yīng)商未能及時(shí)發(fā)布補(bǔ)丁。

截至目前�����,只有樂鑫����、英飛凌(前賽普拉斯)和Bluetrum發(fā)布了補(bǔ)丁�,德州儀器則表示他們不會(huì)解決影響其芯片組的安全缺陷。

其他供應(yīng)商承認(rèn)研究人員的發(fā)現(xiàn)���,但無法確認(rèn)安全補(bǔ)丁的確切發(fā)布日期���,理由是需要更多時(shí)間調(diào)查每項(xiàng)BarkTooth漏洞會(huì)對(duì)他們的軟件堆棧及產(chǎn)品組合造成怎樣的影響。

負(fù)責(zé)制定藍(lán)牙標(biāo)準(zhǔn)的藍(lán)牙特別興趣小組發(fā)言人在采訪中表示�����,他們已經(jīng)意識(shí)到這些問題的存在���。但由于跟標(biāo)準(zhǔn)本身無關(guān)��、完全是來自各廠商自己的實(shí)現(xiàn)方案���,所以他們無法向供應(yīng)商施加壓力����。

由于補(bǔ)丁尚未完成�����,研究團(tuán)隊(duì)表示不打算發(fā)布任何概念驗(yàn)證代碼以重現(xiàn)BrakTooth攻擊�����。相反�����,他們發(fā)布了一份Web表單���,各供應(yīng)商可以與他們聯(lián)絡(luò)并申請(qǐng)代碼以供內(nèi)部測(cè)試����。

關(guān)于本文發(fā)表之后各相關(guān)補(bǔ)丁的具體信息��,以及關(guān)于BrakTooth漏洞的技術(shù)細(xì)節(jié)��,可以訪問專用網(wǎng)站 https://asset-group.github.io/disclosures/braktooth/

參考來源:therecord.media

文章來源:互聯(lián)網(wǎng)安全內(nèi)參