Mozi是一個(gè)使用類BitTorrent網(wǎng)絡(luò)感染物聯(lián)網(wǎng)設(shè)備的P2P僵尸網(wǎng)絡(luò)�。Mozi利用弱Telnet口令和近10個(gè)未修復(fù)的iot設(shè)備漏洞來執(zhí)行DDoS攻擊、數(shù)據(jù)竊取��、命令和payload執(zhí)行�。

微軟IoT安全研究人員最近發(fā)現(xiàn)Mozi 僵尸網(wǎng)絡(luò)不斷進(jìn)化�,已經(jīng)在Netgear�、華為、中興等廠商的網(wǎng)關(guān)上實(shí)現(xiàn)了駐留����。

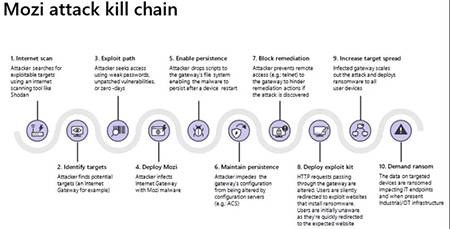

感染路由器后,僵尸網(wǎng)絡(luò)可以通過HTTP 劫持和DNS 期盼來發(fā)起中間人攻擊以黑掉終端�����,并部署勒索軟件����。圖1是Mozi僵尸網(wǎng)絡(luò)中利用的漏洞和使用的駐留技術(shù)。

圖 1: Mozi僵尸網(wǎng)絡(luò)攻擊流

新駐留功能

除了已知的P2P和DOS功能外����,研究人員還發(fā)現(xiàn)Mozi 僵尸網(wǎng)絡(luò)的多個(gè)新功能。通過攻擊Netgear����、華為、中興網(wǎng)關(guān)��,惡意軟件采取措施來增加設(shè)備重啟后駐留的可能性,或被其他惡意軟件干擾的可能性�����。

實(shí)現(xiàn)提權(quán)駐留

惡意軟件有一個(gè)特殊的行為就是檢查/overlay 文件夾的檢查�����,以及惡意軟件是否有/etc文件夾的寫權(quán)限���。本例,惡意軟件會(huì)利用CVE-2015-1328漏洞�。

成功利用該漏洞使得惡意軟件具有以下文件夾的訪問權(quán)限:

/etc/rc.d

/etc/init.d

然后會(huì)執(zhí)行以下動(dòng)作:

· 在這些文件夾中放置名為S95Baby.sh的腳本文件。

· 腳本運(yùn)行/usr/networks文件或/user/networktmp文件�����。這些都是可執(zhí)行文件的副本��。

· 如果沒有權(quán)限就將腳本加入到/etc/rcS.d和/etc/rc.local中���。

ZTE設(shè)備

對(duì)于中興設(shè)備�����,惡意軟件會(huì)檢查/usr/local/ct文件夾是否存在�����,這表明設(shè)備是中興路由器設(shè)備�����。然后會(huì)執(zhí)行以下動(dòng)作:

復(fù)制其他實(shí)例(/usr/networks) 到/usr/local/ct/ctadmin0 中����,這將為惡意軟件提供駐留功能;

刪除文件/home/httpd/web_shell_cmd.gch�。該文件可以用于通過CVE-2014-2321漏洞利用獲取訪問權(quán)限,刪除的目的是以防下一步攻擊活動(dòng)���。

執(zhí)行以下命令:

sendcmd 1 DB set MgtServer 0 Tr069Enable 1

sendcmd 1 DB set PdtMiddleWare 0 Tr069Enable 0

sendcmd 1 DB set MgtServer 0 URL http://127.0.0.1

sendcmd 1 DB set MgtServer 0 UserName notitms

sendcmd 1 DB set MgtServer 0 ConnectionRequestUsername notitms

sendcmd 1 DB set MgtServer 0 PeriodicInformEnable 0

sendcmd 1 DB save

華為設(shè)備

執(zhí)行以下命令會(huì)修改密碼和禁用華為路由器設(shè)備的管理服務(wù)器���,還可以預(yù)防路由器通過管理服務(wù)器訪問設(shè)備:

cfgtool set /mnt/jffs2/hw_ctree.xml

InternetGatewayDevice.ManagementServer URL http://127.0.0.1

cfgtool set /mnt/jffs2/hw_ctree.xml

InternetGatewayDevice.ManagementServer ConnectionRequestPassword acsMozi

為提供額外一層的駐留,惡意軟件還會(huì)創(chuàng)建以下文件:

/mnt/jffs2/Equip.sh

/mnt/jffs2/wifi.sh

/mnt/jffs2/WifiPerformance.sh

預(yù)防遠(yuǎn)程訪問

惡意軟件會(huì)攔截以下TCP端口:

· 23—Telnet

· 2323—Telnet alternate port

· 7547—Tr-069 port

· 35000—Tr-069 port on Netgear devices

· 50023—Management port on Huawei devices

· 58000—Unknown usage

這些端口可以用來獲取設(shè)備的遠(yuǎn)程訪問���。關(guān)閉端口可以增加惡意軟件存活的可能性����。

腳本注入器

腳本注入器可以掃描文件系統(tǒng)中除以下路徑外的.sh文件:

/tmp /dev /var /lib /haha /proc /sys

并在每個(gè)文件中都加一行。這一行可以讓腳本從/usr/networks運(yùn)行惡意軟件的副本����。這可以增加惡意軟件在不同設(shè)備上的存活率。

流量注入和DNS欺騙

惡意軟件可以從分布式哈希表(DHT���,distributed hash table)網(wǎng)絡(luò)中接收命令。DHT是用于去中心化通信的P2P協(xié)議���。這些命令會(huì)接收和保存在一個(gè)文件中��,其中部分是加密的�����。該模塊只在具有IPv4 轉(zhuǎn)發(fā)功能的設(shè)備上運(yùn)行��。惡意軟件還可以檢查/proc/sys/net/ipv4/ip_forward 是否等于1����。該模塊運(yùn)行在UDP 53和TCP 80端口�。

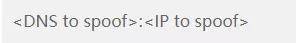

DNS欺騙

Mozi會(huì)接收一個(gè)非常簡(jiǎn)單的用于欺騙的DNS名列表。其結(jié)構(gòu)如下:

每個(gè)DNS請(qǐng)求都會(huì)以欺騙的IP會(huì)響應(yīng)��。這是一種將流量重定向到攻擊者基礎(chǔ)設(shè)施的高效技術(shù)。

更多技術(shù)分析及來源:https://www.microsoft.com/security/blog/2021/08/19/how-to-proactively-defend-against-mozi-iot-botnet/

來源:嘶吼專業(yè)版