PLC變身C2服務(wù)器��!警惕這種由OT到IT的新型攻擊技戰(zhàn)術(shù)��!

編者按

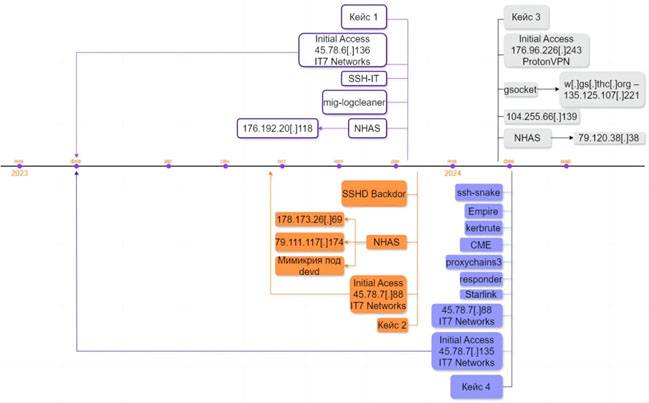

2024年7月8日��,俄羅斯網(wǎng)絡(luò)安全公司Solar旗下的4RAYS網(wǎng)絡(luò)威脅研究中心發(fā)布研究報(bào)告���,揭露了名為"Lifting Zmiy"的親烏克蘭黑客組織對俄羅斯政府和私營公司的一系列網(wǎng)絡(luò)攻擊。通過對2023年9月至2024年6月間4起典型案例的追蹤分析�,4RAYS網(wǎng)絡(luò)威脅研究中心判定該黑客組織入侵了俄羅斯工業(yè)自動(dòng)化企業(yè)Tekon-Avtomatika的PLC設(shè)備,并在其上部署了控制與通信(C2)服務(wù)器���,這些控制器不僅用于工業(yè)自動(dòng)化,還控制電梯等關(guān)鍵設(shè)備��。4RAYS的專家通過特定模式掃描互聯(lián)網(wǎng)�,發(fā)現(xiàn)了被Lifting Zmiy黑客入侵的更多控制器。受害者來自IT、電信和公共部門等多個(gè)行業(yè)�����,Linux和Windows系統(tǒng)均未能幸免���。4RAYS專家以很高置信度認(rèn)為Lifting Zmiy源自東歐�����,目前仍然活躍����。值得注意的是���,攻擊者在行動(dòng)中還使用了SpaceX星鏈服務(wù)的基礎(chǔ)設(shè)施���,這表明他們具有高度的技術(shù)能力和資源。4RAYS建議受影響的組織加強(qiáng)網(wǎng)絡(luò)安全措施����,包括審查口令策略、引入雙因素認(rèn)證����,并定期進(jìn)行IT基礎(chǔ)設(shè)施的安全評估�����,以防范此類攻擊��。由于該黑客組織的初始突破與控制針對的是Tekon-Avtomatika的PLC設(shè)備�����,這事實(shí)上構(gòu)成了由OT到IT的攻擊鏈�����,這種攻擊手法的成功應(yīng)當(dāng)引起工業(yè)網(wǎng)絡(luò)安全行業(yè)的高度警惕�����。因?yàn)閭鹘y(tǒng)上大家都認(rèn)為OT網(wǎng)絡(luò)攻擊都是因IT系統(tǒng)暴露面和弱點(diǎn)而引發(fā)�����,而本次事件中攻擊者首先直接突破并控制了PLC并使其變?yōu)镃2服務(wù)器,進(jìn)而開展更進(jìn)一步的甚至其它目標(biāo)的攻擊活動(dòng)�����,在對抗性、隱蔽性����、潛伏性方面均樹立了標(biāo)桿,實(shí)屬罕見�����。

Lifting Zmiy攻擊俄羅斯事件概述

>>>>攻擊事件概述

Lifting Zmiy黑客組織自2023年10月以來對俄羅斯的政府機(jī)構(gòu)和私營公司發(fā)起了一系列網(wǎng)絡(luò)攻擊����。該組織利用開源工具,特別是對Linux系統(tǒng)有深入的了解和操作能力��,通過入侵Tekon-Avtomatika PLC設(shè)備�,這些設(shè)備是SCADA系統(tǒng)的一部分,也用于控制電梯等設(shè)備�,進(jìn)而部署了控制服務(wù)器。Solar 4RAYS團(tuán)隊(duì)在調(diào)查中發(fā)現(xiàn)����,攻擊者使用了開源反向SSH軟件,并在互聯(lián)網(wǎng)上發(fā)現(xiàn)了該組織使用的一系列被黑客入侵的控制器����。

Lifting Zmiy的攻擊不限于特定行業(yè)����,受害者包括IT���、電信和公共部門的組織��,Linux和Windows系統(tǒng)均受到波及����。特別值得注意的是�,攻擊者使用了SpaceX的Starlink基礎(chǔ)設(shè)施來進(jìn)行攻擊。4RAYS團(tuán)隊(duì)通過對網(wǎng)絡(luò)指標(biāo)的監(jiān)控�,發(fā)現(xiàn)了更多的惡意軟件樣本和攻擊者使用Starlink基礎(chǔ)設(shè)施的痕跡。

盡管Lifting Zmiy使用了公開可用的工具�,但他們對Linux操作系統(tǒng)的高級知識(shí)使他們能夠有效地隱藏惡意軟件,并通過暴力破解口令的方式入侵基礎(chǔ)設(shè)施����。從最初的入侵到積極行動(dòng),該組織表現(xiàn)出了耐心���,有時(shí)這一過程會(huì)持續(xù)數(shù)月����,暗示他們可能從第三方獲取了受損憑證���。4RAYS團(tuán)隊(duì)通過內(nèi)部狩獵系統(tǒng)不斷發(fā)現(xiàn)Lifting Zmiy組織網(wǎng)絡(luò)攻擊基礎(chǔ)設(shè)施的新元素�����,包括SpaceX公司星鏈資源的使用���。

Lifting Zmiy網(wǎng)絡(luò)攻擊基礎(chǔ)設(shè)施中典型工具、技術(shù)和對象

>>>>主要攻擊工具

Lifting Zmiy組織在攻擊過程中使用了多種工具��,體現(xiàn)了技術(shù)多樣性和復(fù)雜性����,這些工具包括使用開源工具、定制惡意軟件�、口令破解和各種系統(tǒng)后門。

1.Reverse SSH: 開源惡意軟件����,用于創(chuàng)建反向shell和命令服務(wù)器,是Lifting Zmiy的標(biāo)志之一��。

2.SSH-IT: 軟件,用于攔截SSH會(huì)話中用戶輸入的命令�。

3.mig-logcleaner: 開源工具,用于清理Linux操作系統(tǒng)日志�。

4.ProxyLogon: 漏洞利用,用于攻擊Exchange服務(wù)器�����。

5.Shadowpad: 惡意軟件�����,與Blackfly/Grayfly組織相關(guān)����。

6.SSHD后門: 修改后的sshd文件和libprivatessh.so.5庫,用于創(chuàng)建后門sshd服務(wù)���。

7.gs-netcat: 實(shí)用程序�,用于創(chuàng)建隧道并繞過防火墻限制�。

8.ssh-snake: 蠕蟲工具,使用受感染計(jì)算機(jī)的SSH密鑰進(jìn)一步發(fā)展�。

9.kerbrute: 實(shí)用程序,用于搜索Active Directory中使用Kerberos協(xié)議進(jìn)行身份驗(yàn)證的賬戶。

10.Responder: 實(shí)用程序��,用于進(jìn)行中間人攻擊�,支持Windows中的多種身份驗(yàn)證方法。

11.proxychains3: 軟件�,用于代理流量。

12.rackmapexec: 工具集���,用于對Windows/AD基礎(chǔ)設(shè)施進(jìn)行一系列攻擊。

Empire-agent: Empire框架的代理����,為后期利用提供了一套廣泛的工具。

>>>>主要攻擊對象

Lifting Zmiy黑客組織針對的主要攻擊對象是Tekon-Avtomatika公司生產(chǎn)的KUN-IP8控制器(КУН-IP8)�,這些控制器被廣泛應(yīng)用于自動(dòng)控制和調(diào)度系統(tǒng),包括電梯設(shè)計(jì)�����。研究發(fā)現(xiàn)�����,這些設(shè)備運(yùn)行在Linux內(nèi)核上的通用固件�,并具備編寫自定義LUA插件的能力,為攻擊者提供了豐富的利用機(jī)會(huì)。

КУН-IP8

安全專家Jose Bertin在2022年3月的研究表明����,存在大量使用默認(rèn)管理員憑據(jù)的設(shè)備,這些憑據(jù)甚至曾被發(fā)布在Tekon-Avtomatika的官方網(wǎng)站上���。盡管公司隨后刪除了這些憑證��,但許多設(shè)備在初始設(shè)置后并未更改默認(rèn)憑據(jù)�����,留下了安全隱患����。LUA插件能夠以root權(quán)限運(yùn)行���,這可能導(dǎo)致具有超級用戶權(quán)限的任意bash命令執(zhí)行�,構(gòu)成嚴(yán)重的安全漏洞�����。

Lifting Zmiy組織利用了這些公開的安全缺陷信息�,通過系統(tǒng)漏洞在KUN-IP8控制器上部署了C2服務(wù)器,用于進(jìn)一步攻擊其主要目標(biāo)。這些攻擊不僅展示了攻擊者對Linux系統(tǒng)的深入了解����,還凸顯了設(shè)備管理員在數(shù)字衛(wèi)生方面的責(zé)任,例如更改默認(rèn)憑據(jù)���,以提高安全性���,防止未授權(quán)訪問。

Lifting Zmiy黑客攻擊的威脅是什么��?

Lifting Zmiy黑客并沒有對電梯系統(tǒng)本身實(shí)施損害����,而僅僅是藏身于其控制系統(tǒng)中����。這不僅對OT網(wǎng)絡(luò)安全敲響了警鐘,而且警示網(wǎng)絡(luò)安全工作者�����,OT安全與IT安全的融合�����,哪一側(cè)都不能忽視,任何一側(cè)的暴露都可能對另一側(cè)的安危帶來巨大風(fēng)險(xiǎn)�。

1、試圖感染控制器軟件

安全專家中心Positive Technologies網(wǎng)絡(luò)威脅研究部門負(fù)責(zé)人Denis Kuvshinov指出��,該公司還看到了該組織的活動(dòng)����,黑客想要危害SCADA系統(tǒng)軟件開發(fā)商,試圖感染該軟件并將其交付給客戶�。幸運(yùn)的是,攻擊者的嘗試失敗了——制造商及時(shí)發(fā)現(xiàn)了問題�。

2、多種手段增強(qiáng)攻擊活動(dòng)的隱蔽性

攻擊者使用反向SSH工具作為其標(biāo)志性的惡意軟件��,創(chuàng)建反向shell連接�����,實(shí)現(xiàn)對受感染系統(tǒng)的隱蔽遠(yuǎn)程控制����。這種工具使得攻擊者能夠在不引起注意的情況下長期潛伏在受害者的網(wǎng)絡(luò)中,同時(shí)在攻擊過程中���,一旦建立了控制���,攻擊者會(huì)移除shell�,增加了檢測的難度�。Lifting Zmiy通過侵入合法系統(tǒng),如Tekon-Avtomatika的SCADA控制器����,來隱藏自己的行動(dòng)。這些控制器是設(shè)計(jì)用于電梯等自動(dòng)化過程控制系統(tǒng)的�,攻擊者利用這些系統(tǒng)的合法性和復(fù)雜性作為掩護(hù),使得其惡意活動(dòng)更難以被追蹤和識(shí)別�。使用星鏈(Starlink)基礎(chǔ)設(shè)施:攻擊者利用SpaceX的Starlink衛(wèi)星互聯(lián)網(wǎng)服務(wù)的IP地址進(jìn)行攻擊,這種使用主流且廣泛分布的衛(wèi)星網(wǎng)絡(luò)服務(wù)的做法���,為攻擊者提供了額外的匿名性和隱蔽性。

3�����、為電梯控制系統(tǒng)的安全敲響了警鐘

盡管Lifting Zmiy黑客組織的主要攻擊目標(biāo)不是電梯本身���,但這一事件暴露了電梯控制系統(tǒng)的潛在安全風(fēng)險(xiǎn)�����。Innostage SOC CyberART的網(wǎng)絡(luò)威脅中心負(fù)責(zé)人馬克西姆·阿基莫夫強(qiáng)調(diào)�����,電梯控制系統(tǒng)由于連接到互聯(lián)網(wǎng)或其他數(shù)據(jù)網(wǎng)絡(luò)�,可能因軟件和電子組件的漏洞而容易受到黑客攻擊。這種風(fēng)險(xiǎn)不僅局限于新型電梯���,因?yàn)榧词故桥f電梯��,也可能通過安裝額外的控制器來實(shí)現(xiàn)遠(yuǎn)程控制����,從而增加了數(shù)字風(fēng)險(xiǎn)��。Stingray Technologies的總經(jīng)理尤里·沙巴林提醒�,不必要的互聯(lián)網(wǎng)連接為攻擊者提供了攻擊媒介,強(qiáng)調(diào)了限制設(shè)備聯(lián)網(wǎng)的重要性����。因此,加強(qiáng)電梯系統(tǒng)的網(wǎng)絡(luò)安全監(jiān)控�����、定期軟件更新和對承包商的審查變得至關(guān)重要,以確保電梯運(yùn)行的安全性和可靠性�。

Lifting Zmiy黑客的攻擊手法有何不同?

Lifting Zmiy黑客顛覆了業(yè)界對傳統(tǒng)OT網(wǎng)絡(luò)攻擊的典型手法����,其“項(xiàng)莊舞劍、意在沛公”的戰(zhàn)術(shù)得益于其技術(shù)��、資源���、能力的融合��,從突破并控制PLC開始�,拓展其攻擊其它IT目標(biāo)的意圖�。

1、暴力破解與購買結(jié)合���,獲取初始訪問權(quán)限

在Solar公司調(diào)查的案例中,基礎(chǔ)設(shè)施只是通過暴力破解口令而被黑客入侵�。但很難說Lifting Zmiy是獨(dú)立積累了對各個(gè)組織的訪問權(quán)限,還是從通過出售受損憑證進(jìn)行交易的攻擊者那里購買了這些訪問權(quán)限����。但在所有情況下�����,從最初妥協(xié)的那一刻到開始的主動(dòng)攻擊行動(dòng)都經(jīng)過了很多時(shí)間(有時(shí)是幾個(gè)月)�����。這可能表明該組織仍然從第三方獲得了一些訪問憑證���。

2、變PLC為C2服務(wù)器����,規(guī)避檢測長期潛伏

Tekon-Avtomatika PLC設(shè)備運(yùn)行Linux系統(tǒng),具有一個(gè)模塊���,允許加載和執(zhí)行自定義的LUA腳本插件�。這種設(shè)計(jì)提供了極大的靈活性�����,但也帶來了安全風(fēng)險(xiǎn)���。由于LUA插件能夠以root權(quán)限運(yùn)行���,它們能夠執(zhí)行任何bash命令�,這為攻擊者將PLC變身C2創(chuàng)造了條件��。研究人員分析發(fā)現(xiàn)反向SSH樣本后�,他們提取了相應(yīng)的C2地址,該地址指向受感染的 Tekon-Avtomatika PLC���。使用發(fā)現(xiàn)的模式���,研究者又在受感染的設(shè)備上發(fā)現(xiàn)了更多命令和控制服務(wù)器。此外��,通過被動(dòng)掃描���,還發(fā)現(xiàn)了一個(gè)與反向SSH管理服務(wù)器配置類似的基礎(chǔ)設(shè)施���。經(jīng)驗(yàn)證,它們不再放置在Tekon-Automation設(shè)備上 ���。研究者總共發(fā)現(xiàn)了23個(gè)C2服務(wù)器����,其中16個(gè)是Tekon-Avtomatika PLC�。截至2024年6月,23個(gè)C2中仍有14個(gè)處于活躍狀態(tài)�,這些活躍的C2中有8臺(tái)部署在受感染的PLC上。

3�����、攻擊基礎(chǔ)設(shè)施使用了SpaceX的衛(wèi)星互聯(lián)網(wǎng)資源

研究人員檢測到的IP地址的Whois記錄顯示�����,這些IP屬于提供商Starlink Services, LLC���,該公司是SpaceX的一個(gè)部門���,在全球范圍內(nèi)提供寬帶衛(wèi)星互聯(lián)網(wǎng)服務(wù)。Lifting Zmiy黑客組織通過利用SpaceX的Starlink基礎(chǔ)設(shè)施����,實(shí)現(xiàn)了在全球范圍內(nèi)的匿名和靈活攻擊,受益于其動(dòng)態(tài)IP地址和高速連接,同時(shí)規(guī)避了傳統(tǒng)網(wǎng)絡(luò)安全措施基于IP地址所歸屬的物理位置的檢測分析����,確保了行動(dòng)的隱蔽性和高效率。這種對先進(jìn)衛(wèi)星網(wǎng)絡(luò)服務(wù)的利用����,為黑客提供了一個(gè)難以追蹤和監(jiān)控的攻擊平臺(tái),大大增加了網(wǎng)絡(luò)安全防護(hù)的挑戰(zhàn)��。

Lifting Zmiy組織初步畫像

綜合Solar公司的報(bào)告�����,大致可以對Lift Zmiy黑客組織有一個(gè)初步的認(rèn)識(shí)����。該組織是一個(gè)親烏克蘭的黑客組織,主要針對俄羅斯政府機(jī)構(gòu)和私營公司進(jìn)行網(wǎng)絡(luò)攻擊�。該組織以軟件控制SCADA系統(tǒng)的設(shè)備,尤其是用于控制電梯的設(shè)備�����。在某些情況下�����,他們使用Starlink的IP地址與受系統(tǒng)連接,表明這些攻擊可能源自烏克蘭����。

Lifting Zmiy的攻擊模式通常通過口令猜測進(jìn)行初始滲透���,然后在系統(tǒng)中扎根�����,利用反向SSH��、SSH后門和GSocket等開源工具管理受感染系統(tǒng)并傳遞惡意文件����。4RAYS網(wǎng)絡(luò)威脅研究中心的專家在調(diào)查過程中發(fā)現(xiàn)了十多臺(tái)受感染的PLC設(shè)備���,這些設(shè)備的在俄羅斯制造的電梯控制和調(diào)度設(shè)備上使用��。

Lifting Zmiy的主要目標(biāo)竊取數(shù)據(jù)���,并在某些情況下是破壞受害者的資料。專家們在調(diào)查過程中還發(fā)現(xiàn),該組織的惡意活動(dòng)從初始入侵到主動(dòng)行動(dòng)占用數(shù)月時(shí)間�,在此期間可能不會(huì)有明顯的惡意活動(dòng)痕跡。

小結(jié)及建議

早在2022年�,關(guān)于“Tekon-Automatika”控制器的漏洞利用方法已被公開,盡管該公司隨后采取了措施移除默認(rèn)登錄信息��,但黑客仍成功入侵��,表明部分用戶未更新安全設(shè)置或黑客通過暴力破解獲取了新口令��。針對這種由OT系統(tǒng)攻擊控制����,進(jìn)而實(shí)施向更多IT系統(tǒng)的攻擊手法,安帝科技建議用戶遵循基本的最佳OT安全實(shí)踐顯得更加必要且緊迫�����。

1����、強(qiáng)化口令安全:確保所有系統(tǒng)使用強(qiáng)口令,并實(shí)施定期更換口令的政策���,避免使用默認(rèn)或通用口令�。

2、啟用雙因素認(rèn)證:在關(guān)鍵系統(tǒng)上實(shí)施雙因素認(rèn)證���,以增加額外的安全層����,確保即使口令被破解����,攻擊者也無法輕易獲得訪問權(quán)限�。

3、及時(shí)更新與打補(bǔ)?。憾ㄆ跈z查并更新系統(tǒng)軟件,及時(shí)應(yīng)用安全補(bǔ)丁���,以修復(fù)可能被利用的已知漏洞��。

4��、網(wǎng)絡(luò)隔離與監(jiān)控:對關(guān)鍵基礎(chǔ)設(shè)施實(shí)施網(wǎng)絡(luò)隔離���,并部署入侵檢測系統(tǒng),以監(jiān)控和防范未授權(quán)的訪問或可疑行為�。

5����、安全意識(shí)教育:對員工進(jìn)行網(wǎng)絡(luò)安全培訓(xùn)�,提高他們對釣魚攻擊、惡意軟件和其他網(wǎng)絡(luò)威脅的認(rèn)識(shí)�����,減少人為安全風(fēng)險(xiǎn)�。

附:Tekon-Avtomatika公司簡介

Tekon-Avtomatika俄羅斯領(lǐng)先的調(diào)度系統(tǒng)產(chǎn)品制造商,自1992年成立以來����,已成為該領(lǐng)域市場份額最大的企業(yè)。公司專注于生產(chǎn)工程設(shè)備控制器���、工業(yè)遠(yuǎn)程控制器及相關(guān)集線器����,以及智慧樓宇的軟硬件解決方案���。其旗艦產(chǎn)品"工程設(shè)備控制器"(Контроллер инженерного оборудования�,簡稱KIO)系列�����,包括KIO、KIO-1M�����、KIO-2M����,KIR、KUN����、KUP等型號以及為滿足不同行業(yè)需求而衍生的KIO-2MD���、KIO-2MS���、KIO-2MRS等版本。2022年4月��,安全研究人員發(fā)現(xiàn)這些控制器存在因默認(rèn)口令導(dǎo)致的安全缺陷���,可能被黑客利用進(jìn)行遠(yuǎn)程控制��,引發(fā)對工業(yè)控制系統(tǒng)安全性的廣泛關(guān)注��。

參考資源

1�����、https://rt-solar.ru/solar-4rays/blog/4506/

2��、https://rt-solar.ru/events/news/4509/

3���、https://www.rbc.ru/technology_and_media/08/07/2024/6687f9af9a7947780a5d1a31

4�、http://wiki.tekon.ru/index.php?title=%D0%9A%D0%A3%D0%9D-IP8#.D0.9D.D0.90.D0.97.D0.9D.D0.90.D0.A7.D0.95.D0.9D.D0.98.D0.95

5����、https://www.it-world.ru/security/217782.html