智能網(wǎng)聯(lián)汽車網(wǎng)絡(luò)安全測(cè)試:滲透測(cè)試�����,模糊測(cè)試詳細(xì)講解

01���、基礎(chǔ)知識(shí)

1.1 智能網(wǎng)聯(lián)汽車架構(gòu)

車內(nèi)網(wǎng)絡(luò)系統(tǒng)架構(gòu)

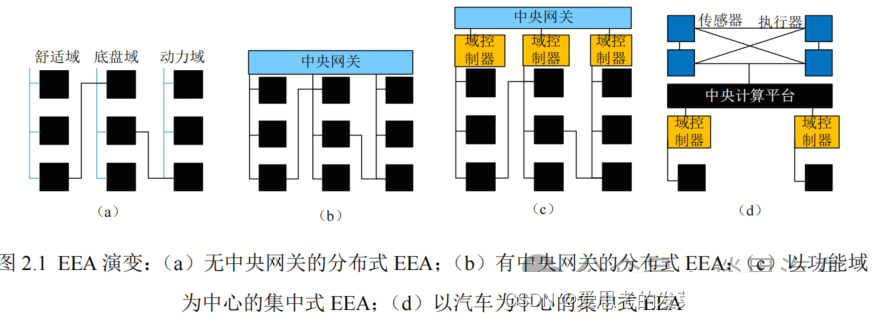

隨著智能網(wǎng)聯(lián)汽車電子系統(tǒng)的復(fù)雜化���,電子電氣架由分布式向集中式架構(gòu)演進(jìn),如下圖所示�����。

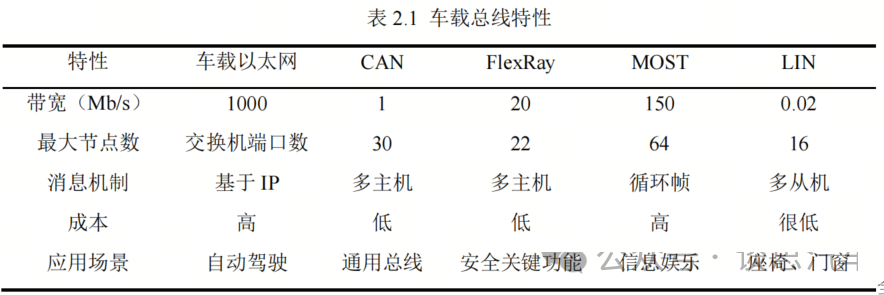

在汽車 EEA 演進(jìn)的同時(shí),為了滿足不同復(fù)雜程度的汽車功能對(duì)于通信性能的需求�,車內(nèi)總線協(xié)議也在不斷發(fā)展。CAN 總線協(xié)議作為成功的車內(nèi)總線協(xié)議�,已經(jīng)成為汽車領(lǐng)域事實(shí)上的車內(nèi)總線標(biāo)準(zhǔn)[122] 。如表 2.1 所示���,除了 CAN 總線之外��,還有四種主流總線協(xié)議憑借自身優(yōu)勢(shì)共存于智能網(wǎng)聯(lián)汽車����。

硬件平臺(tái)方面��,傳統(tǒng)汽車采用微控制器單元( Micro Controller Units ���, MCUs )和 數(shù)字信號(hào)處理器(Digital Signal Processors ����, DSPs )用于汽車系統(tǒng)數(shù)據(jù)處理��,例如尾燈�����、空調(diào)、動(dòng)力系統(tǒng)等�����。相較于傳統(tǒng)汽車�,智能網(wǎng)聯(lián)汽車應(yīng)用場(chǎng)景更為復(fù)雜,關(guān)鍵 ECU 節(jié)點(diǎn)需要運(yùn)行大量的軟件代碼以實(shí)現(xiàn)傳感器融合����、深度學(xué)習(xí)等計(jì)算密集型任務(wù)?��;诖?�,包括圖形處理單元(Graphics Processing Units ����, GPUs )與現(xiàn)場(chǎng)可編程門陣列( FieldProgrammable Gate Arrays��, FPGAs )在內(nèi)的強(qiáng)力計(jì)算平臺(tái)被引入智能網(wǎng)聯(lián)汽車�����,如NVIDIA Drive�、 Mobile Eye 、華為 MDC 等�����。

車外網(wǎng)絡(luò)“人-車-路-云”架構(gòu)

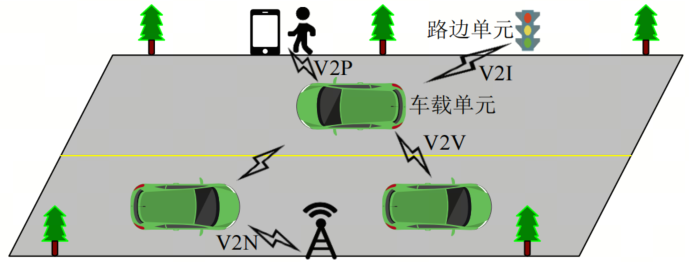

在復(fù)雜的 “ 人 - 車 - 路 - 云 ” 生態(tài)系統(tǒng)中�����,車聯(lián)網(wǎng)需要支持認(rèn)知計(jì)算��、人工智能等新型信息計(jì)算�����,具備更加復(fù)雜的體系架構(gòu)��。在邏輯架構(gòu)上���,車聯(lián)網(wǎng)可分為四層:感知層��、網(wǎng)絡(luò)層����、計(jì)算層、應(yīng)用層 �����。

①感知層探測(cè)道路交通環(huán)境與車輛狀態(tài)����。

②網(wǎng)絡(luò)層實(shí)現(xiàn)網(wǎng)絡(luò)訪問與網(wǎng)絡(luò)傳輸。

③計(jì)算層提供計(jì)算資源:隨著車聯(lián)網(wǎng)發(fā)展�,海量車輛信息與用戶信息通過 V2X 通信被收集起來,用于提供精準(zhǔn)化的服務(wù)與管理���。計(jì)算層則為人�、車��、環(huán)境的協(xié)調(diào)控制與管理提供計(jì)算保障����,基于海量數(shù)據(jù)的分析結(jié)果協(xié)調(diào)車聯(lián)網(wǎng)中數(shù)量龐大的實(shí)體之間的信息交互,為上層應(yīng)用奠定基礎(chǔ)��,大大提高交通效率����、行車安全性與交通系統(tǒng)穩(wěn)定性。

④應(yīng)用層為車聯(lián)網(wǎng)中的眾多實(shí)體提供便捷高效的信息服務(wù)���,包括封閉式服務(wù)與開放式服務(wù)���。

封閉式服務(wù)是針對(duì)特定行業(yè)或平臺(tái)的服務(wù),特別是與車輛和交通本身高度相關(guān)的服務(wù)�����。

開放式服務(wù)主要是應(yīng)用服務(wù)提供商為用戶提供的信息服務(wù)�����,包括天氣信息�、音樂、影視等信息娛樂服務(wù)�。

1.2 滲透測(cè)試技術(shù)

滲透測(cè)試是經(jīng)過授權(quán),利用自動(dòng)化工具集或者手動(dòng)方式��,有計(jì)劃地對(duì)目標(biāo)應(yīng)用��、網(wǎng)絡(luò)��、系統(tǒng)等目標(biāo)進(jìn)行安全測(cè)試以驗(yàn)證其是否存在未經(jīng)授權(quán)的訪問等網(wǎng)絡(luò)安全漏洞的過程 ��。滲透測(cè)試采用以攻擊代替測(cè)試的觀點(diǎn),站在攻擊者的角度�����,使用各種技術(shù)與工具嘗試入侵目標(biāo)系統(tǒng)�,一旦發(fā)現(xiàn)可被利用的安全漏洞則將其提交給系統(tǒng)所有者 。

基于對(duì)被測(cè)試目標(biāo)的了解程度��,滲透測(cè)試可分為白盒滲透測(cè)試�����、灰盒滲透測(cè)試��、黑盒滲透測(cè)試 �。

①白盒滲透測(cè)試中,測(cè)試人員可以獲取被測(cè)試目標(biāo)涉及的源代碼�、內(nèi)部數(shù)據(jù)、資源訪問權(quán)限等關(guān)鍵數(shù)據(jù)與權(quán)限��。

②黑盒滲透測(cè)試是經(jīng)典的滲透測(cè)試技術(shù)�����,黑盒滲透測(cè)試人員僅可通過公開渠道獲取被測(cè)試目標(biāo)的可利用信息。

③灰盒滲透測(cè)試則介于二者之間����,測(cè)試人員在開展灰盒滲透測(cè)試之前可以獲取關(guān)于被測(cè)試目標(biāo)的架構(gòu)與網(wǎng)絡(luò)安全威脅等部分信息。

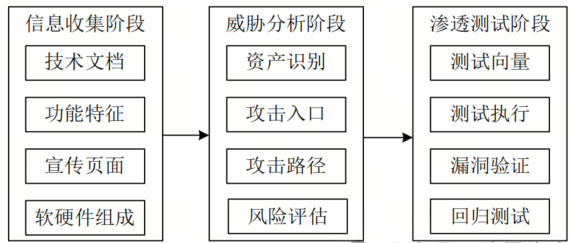

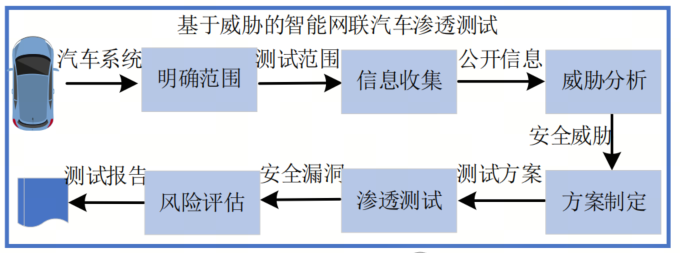

典型的滲透測(cè)試流程包括三個(gè)階段:信息搜集階段��、威脅分析階段����、滲透測(cè)試階段�����,如圖所示��。

信息收集階段:需要盡可能在權(quán)限允許范圍內(nèi)收集可利用的信息���。

例如通過開源技術(shù)文檔搜索被測(cè)試對(duì)象的技術(shù)實(shí)現(xiàn)細(xì)節(jié);通過宣傳頁(yè)面及相關(guān)新聞報(bào)道收集被測(cè)試對(duì)象的軟件版本�、使用的開發(fā)庫(kù)名稱與版本�、芯片型號(hào)、硬件接口等軟硬件模塊信息;通過產(chǎn)品頁(yè)面收集被測(cè)試對(duì)象具備的功能與特征;更進(jìn)一步����,通過服務(wù)掃描、漏洞掃描等主動(dòng)偵察手段獲取被測(cè)試目標(biāo)開放的服務(wù)列表、存在的已知網(wǎng)絡(luò)安全漏洞等信息��。

隨著獲取信息逐漸豐富�����,測(cè)試人員對(duì)被測(cè)試對(duì)象的了解程度愈加深入����,進(jìn)而可以不斷迭代信息獲取方式。信息獲取方式的增加為執(zhí)行系統(tǒng)的威脅分析與執(zhí)行滲透測(cè)試奠定基礎(chǔ)����。

威脅分析階段:要求在獲取的信息基礎(chǔ)上對(duì)被測(cè)試目標(biāo)進(jìn)行威脅建模�。

測(cè)試人員基于軟硬件組成�����、功能特征���、開放服務(wù)等信息推測(cè)被測(cè)試目標(biāo)基本系統(tǒng)架構(gòu)��?����;谙到y(tǒng)架構(gòu)�����,測(cè)試人員識(shí)別其中對(duì)攻擊者具有較大吸引力的高價(jià)值資產(chǎn)���。針對(duì)高價(jià)值資產(chǎn) 測(cè)試人員分析其威脅場(chǎng)景,包括攻擊入口�、攻擊路徑。在此基礎(chǔ)上���,測(cè)試人員分析每一項(xiàng)威脅的潛在危害�����,基于攻擊概率�����、財(cái)產(chǎn)損失���、隱私泄露等指標(biāo)評(píng)估網(wǎng)絡(luò)安全風(fēng)險(xiǎn)的嚴(yán)重程度。威脅分析結(jié)果將威脅場(chǎng)景進(jìn)行不同嚴(yán)重程度的分級(jí)����,輔助測(cè)試人員確定測(cè)試用例的優(yōu)先級(jí)。

滲透測(cè)試階段:需要基于威脅分析結(jié)果指定測(cè)試方案�����,驗(yàn)證威脅是否導(dǎo)致可利用的

網(wǎng)絡(luò)安全漏洞�����,導(dǎo)致了實(shí)際的網(wǎng)絡(luò)安全風(fēng)險(xiǎn)���。按照測(cè)試方案執(zhí)行測(cè)試用例可發(fā)現(xiàn)潛在的網(wǎng)絡(luò)安全漏洞�����。但是發(fā)現(xiàn)的潛在網(wǎng)絡(luò)安全漏洞需要經(jīng)過驗(yàn)證以評(píng)估其危害程度���。所有滲透測(cè)試發(fā)現(xiàn)的漏洞遵循漏洞管理規(guī)定進(jìn)行上報(bào)并管理,在經(jīng)過被測(cè)試對(duì)象所在組織技術(shù)性修復(fù)后進(jìn)行回歸測(cè)試�。

1.3 模糊測(cè)試技術(shù)

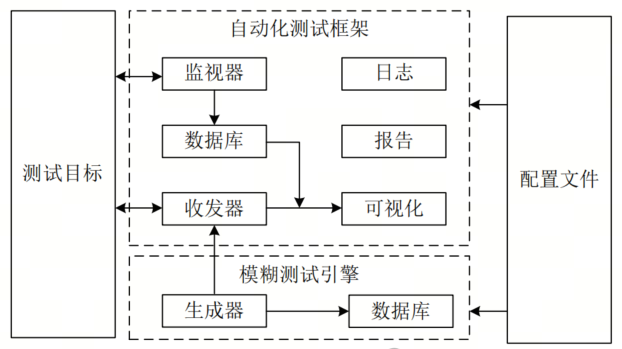

在漏洞挖掘領(lǐng)域����,與滲透測(cè)試技術(shù)相伴使用的是模糊測(cè)試技術(shù)����,廣泛應(yīng)用于智能網(wǎng)聯(lián)汽車的不同車載系統(tǒng),發(fā)掘潛在的未知網(wǎng)絡(luò)安全漏洞�。模糊測(cè)試是一種將輸入向量空間中的大量隨機(jī)輸入向量輸入到被測(cè)系統(tǒng)(System Under Test , SUT )中以測(cè)試其是否存在潛在網(wǎng)絡(luò)安全漏洞的自動(dòng)化軟件測(cè)試技術(shù) ����。模糊測(cè)試框架通常包含如圖 2.4 所示的三種常見組件:生成器、收發(fā)器����、監(jiān)視器 �����。

生成器負(fù)責(zé)生成用于對(duì)目標(biāo)系統(tǒng)進(jìn)行測(cè)試的輸入向量:

基于變異的生成器

基于生成的生成器

收發(fā)器用于 SUT 和模糊測(cè)試工具之間傳輸數(shù)據(jù)��。鑒于不同的 SUT 有不同的通信接口與通信協(xié)議��,收發(fā)器需要基于特定的 SUT 搭載不同的通信控制模塊�。

模糊測(cè)試的目的在于觀察輸入向量是否引發(fā) SUT的異常響應(yīng)�。監(jiān)視器的作用在于監(jiān)控處于模糊測(cè)試中的 SUT����,試圖檢測(cè)其出現(xiàn)的任何非預(yù)期異常狀態(tài)與行為。

此外�,自動(dòng)化的模糊測(cè)試框架也會(huì)包含日志記錄、報(bào)告生成����、數(shù)據(jù)可視化、系統(tǒng)配置等附加功能�。

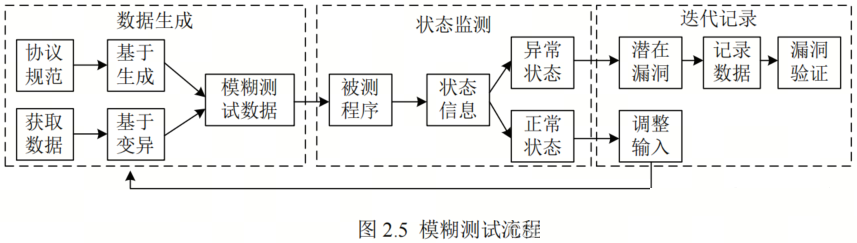

模糊測(cè)試的流程如下圖所示,模糊測(cè)試數(shù)據(jù)生成器基于變異策略或者基于協(xié)議規(guī)范等生成策略生成用于輸入到 SUT 的輸入向量����。生成器作為模糊測(cè)試的關(guān)鍵模塊之一,其數(shù)據(jù)生成質(zhì)量影響模糊測(cè)試效率��。如果生成器的數(shù)據(jù)生成策略設(shè)置不當(dāng)可能使得輸入向量空間較大�����,容易導(dǎo)致數(shù)據(jù)爆炸問題�����,也可能生成大量的無效數(shù)據(jù),無法觸發(fā)被測(cè)試目標(biāo)非預(yù)期行為����。

狀態(tài)監(jiān)控器作為模糊測(cè)試另一個(gè)關(guān)鍵模塊實(shí)時(shí)監(jiān)測(cè) SUT 是否出現(xiàn)非預(yù)期異常狀態(tài)。異常狀態(tài)既可以通過監(jiān)控存儲(chǔ)����、網(wǎng)絡(luò)資源來捕獲,也可以通過監(jiān)測(cè)程序輸出數(shù)據(jù)��、程序運(yùn)行過程中的關(guān)鍵數(shù)據(jù)來捕獲�。

一旦在模糊測(cè)試中捕獲到異常狀態(tài),則記錄導(dǎo)致異常狀態(tài)的輸入向量����,該異常向量可能導(dǎo)致潛在的網(wǎng)絡(luò)安全漏洞,異常狀態(tài)是否可以被利用則需要進(jìn)一步深入驗(yàn)證��。如果輸入向量未導(dǎo)致SUT 出現(xiàn)非預(yù)期的異常狀態(tài)���,則需要調(diào)整輸入向量,不斷迭代測(cè)試直至達(dá)到一定的迭代次數(shù)�����。

02、基于威脅的滲透測(cè)試框架研究

2.1 智能網(wǎng)聯(lián)汽車網(wǎng)絡(luò)安全威脅模型

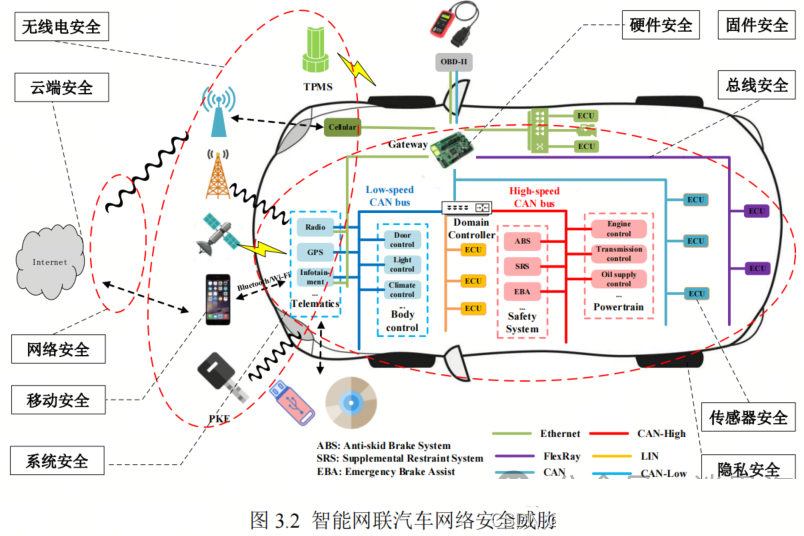

攻擊者常通過信息娛樂系統(tǒng)等關(guān)鍵 ECU 暴露的物理或無線通信接口發(fā)起攻擊�����,攻陷目標(biāo) ECU ��,進(jìn)而入侵總線網(wǎng)絡(luò)�����,甚至攻擊總線網(wǎng)絡(luò)中的其他 ECU ����。

攻擊者也可以利用環(huán)境感知、手機(jī)控車�����、車聯(lián)網(wǎng)等功能將傳感器���、車 聯(lián)網(wǎng)平臺(tái)與手機(jī)應(yīng)用程序作為攻擊入口���。

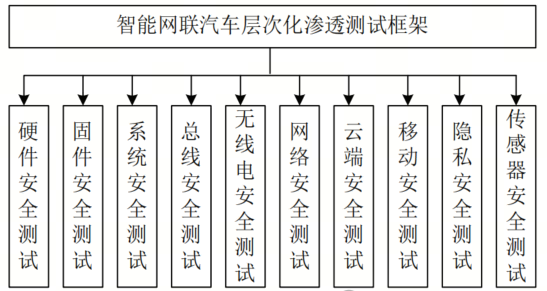

依據(jù)由車內(nèi)到車外、底層到上層、硬件到軟件的原則����,智能網(wǎng)聯(lián)汽車攻擊路徑涉及到的軟硬件可被抽象為如下十個(gè)層次:硬件板卡、 ECU 固件����、 ECU 操作系統(tǒng)、車內(nèi)總線��、傳感器�、網(wǎng)絡(luò)通信、云端平臺(tái)�����、移動(dòng)設(shè)備�、隱私數(shù)據(jù)。

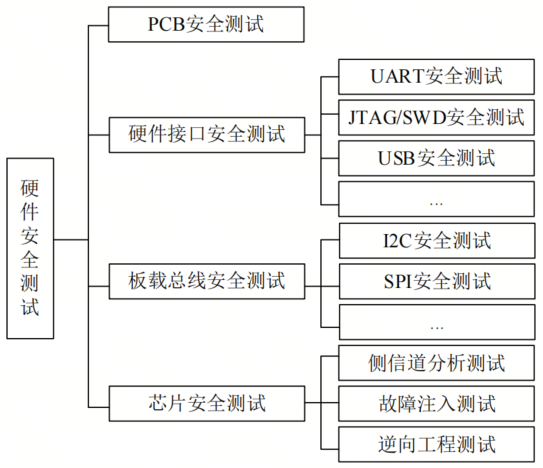

(1)硬件安全威脅

印刷電路板( Printed Circuit Board �, PCB )安全威脅:可能泄露集成電路芯片型號(hào)、接口電路�、總線協(xié)議等信息

處理器芯片安全威脅:在運(yùn)行程序會(huì)泄露電磁信息、時(shí)間信息����、功耗信息等側(cè)信道信息 ����?�;诓煌瑐?cè)信道信息可以發(fā)起時(shí)序攻擊 �、功耗攻擊 �����、電磁攻擊 �。故障注入技術(shù)同樣給處理器芯片帶來嚴(yán)重的安全風(fēng)險(xiǎn),電壓故障注入���、電磁故障注入���、激光故障注入等攻擊可以改變處理器運(yùn)行邏輯。

存儲(chǔ)芯片安全威脅:數(shù)據(jù)存儲(chǔ)芯片面臨數(shù)據(jù)殘留威脅����, Flash 存儲(chǔ)數(shù)據(jù)可通過編程器讀取。

硬件調(diào)試接口安全威脅:JTAG ����、 SWD 、 USB 等硬件調(diào)試接口也為攻擊者獲取片上系統(tǒng)內(nèi)部存儲(chǔ)數(shù)據(jù)提供了可行性

板載總線安全威脅:SPI 總線與 I 2 C 總線面臨數(shù)據(jù)監(jiān)聽、數(shù)據(jù)篡改等網(wǎng)絡(luò)安全威脅

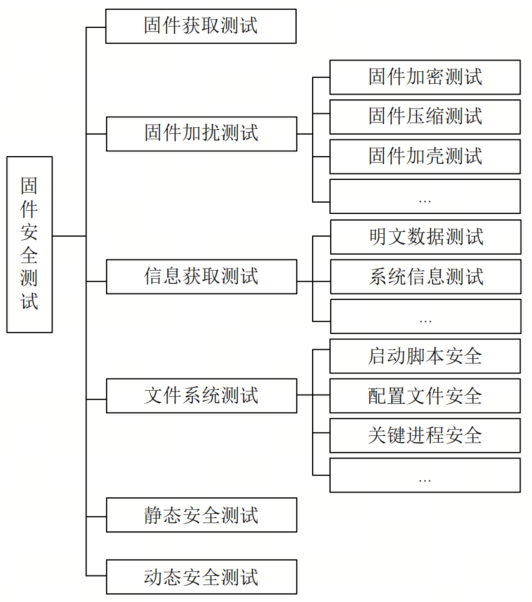

(2)固件安全威脅

汽車電子設(shè)備固件分為三類:

全操作系統(tǒng)固件: 包含成熟的操作系統(tǒng)��,應(yīng)用在具有高性能與多功能需求的場(chǎng)景中;

部分操作系統(tǒng)固件: 為滿足特殊需求的實(shí)時(shí)操作系統(tǒng)����,或者供應(yīng)商定制的操作系統(tǒng),完成基本的資源���、任務(wù)管理等;

無操作系統(tǒng)固件: 是編譯好的二進(jìn)制指令��,沒有進(jìn)程管理���、中斷響應(yīng)等操作系統(tǒng)功能。

口令��、密鑰�、重要的網(wǎng)絡(luò)資源地址、用戶名�����、郵件地址等隱私信息可能明文編碼在固件中���。惡意攻擊者可通過逆向工程技術(shù)獲取目標(biāo)系統(tǒng)的運(yùn)行邏輯���。攻擊者也可以訪問固件中的文件系統(tǒng)獲取具有價(jià)值的關(guān)鍵數(shù)據(jù)����,甚至可以通過動(dòng)態(tài)分析的方式分析目標(biāo)固件在真實(shí)物理運(yùn)行環(huán)境下是否存在網(wǎng)絡(luò)安全漏洞�。

(3)系統(tǒng)安全威脅

安全的智能網(wǎng)聯(lián)汽車操作系統(tǒng)需要控制外部實(shí)體對(duì)系統(tǒng)內(nèi)資源的訪問���。操作系統(tǒng)安全既要求操作系統(tǒng)在設(shè)計(jì)時(shí)通過權(quán)限訪問控制��、信息加密性保護(hù)��、完整性校驗(yàn)等機(jī)制保護(hù)系統(tǒng)內(nèi)數(shù)據(jù)安全�����,又要通過一系列的配置���,保證操作系統(tǒng)避免由于設(shè)計(jì)與實(shí)現(xiàn)缺陷或是應(yīng)用環(huán)境因素引入網(wǎng)絡(luò)安全隱患。

(4)總線安全威脅

智能網(wǎng)聯(lián)汽車網(wǎng)絡(luò)安全威脅框架中的總線安全威脅包括 CAN 總線安全威脅�、FlexRay總線安全威脅、 LIN 總線安全威脅���、 MOST 總線安全威脅����、車載以太網(wǎng)總線安全威脅。

一方面�����,部分車內(nèi)總線為了滿足車內(nèi)通信對(duì)于低延時(shí)的特殊需求�,在設(shè)計(jì)時(shí)缺乏基本的安全防護(hù)機(jī)制,如傳輸數(shù)據(jù)加密����、通信認(rèn)證、數(shù)據(jù)完整性校驗(yàn)等��。

另一方面����,部分車內(nèi)總線應(yīng)用層協(xié)議具備較強(qiáng)的車輛訪問與控制功能,如UDS 協(xié)議����、 SOME/IP協(xié)議等。

(5)無線電安全威脅

無線電安全威脅�,側(cè)重于以無線傳輸介質(zhì)為基礎(chǔ)的物理層與鏈路層安全。

依據(jù)不同的傳輸距離���,智能網(wǎng)聯(lián)汽車中使用的無線通信技術(shù)分為:

①短距離無線通信技術(shù):

Bluetooth 技術(shù):面臨中間人攻擊等威脅;

Zigbee技術(shù):用于胎壓監(jiān)測(cè)領(lǐng)域��,面臨傳輸層泛洪攻擊�����、網(wǎng)絡(luò)層“蟲洞”攻擊和選擇性轉(zhuǎn)發(fā)攻擊��、鏈路層拒絕服務(wù)攻擊����、無線電監(jiān)聽���、篡改�、阻塞攻擊等威脅;

UWB 技術(shù):用于測(cè)算車輛位置���,面臨大范圍數(shù)據(jù)監(jiān)聽等威脅;

NFC 技術(shù): 應(yīng)用于汽車鑰匙領(lǐng)域�����,面臨拒絕服務(wù)���、通信數(shù)據(jù)中繼 等威脅��。

②中距離無線通信技術(shù):

DSRC:應(yīng)用于車載通信單元��,其信道的開放性面臨無線通信監(jiān)聽威脅;

Wi-Fi

③長(zhǎng)距離無線通信技術(shù):

以 5G���、C-V2X 等為代表的蜂窩網(wǎng)絡(luò)通信技術(shù),用于車聯(lián)網(wǎng)通信中的“車-車”通信與“車-云”通信����。

(6)網(wǎng)絡(luò)安全威脅

網(wǎng)絡(luò)安全威脅更側(cè)重于基于 TCP/IP 協(xié)議棧的上層網(wǎng)絡(luò)通信安全。攻擊者可能竊聽網(wǎng)絡(luò)中傳輸?shù)拿舾行畔⒍@取傳輸內(nèi)容�����。

(7)云端安全威脅

智能網(wǎng)聯(lián)汽車與云端服務(wù)平臺(tái)進(jìn)行網(wǎng)絡(luò)通信��,同樣面臨來自云端的網(wǎng)絡(luò)安全威脅���。攻擊者如果攻陷云端服務(wù)平臺(tái)����,不僅可以獲取用戶資料等隱私數(shù)據(jù)���,也可以利用云端服務(wù)平臺(tái)通過遠(yuǎn)程無線網(wǎng)絡(luò)入侵目標(biāo)車輛�。

(8)應(yīng)用安全威脅

在遠(yuǎn)程車輛控制場(chǎng)景中,應(yīng)用程序也可能作為攻擊跳板為智能網(wǎng)聯(lián)汽車帶來重大網(wǎng)絡(luò)安全隱患����。

(9)隱私安全威脅

路線規(guī)劃、智能調(diào)度等車聯(lián)網(wǎng)服務(wù)中�����,車輛需要周期性廣播自身狀態(tài)信息�,包括車輛實(shí)時(shí)位置、速度���、行駛狀態(tài)等關(guān)鍵數(shù)據(jù)。

(10)傳感器安全威脅

智能網(wǎng)聯(lián)汽車高度依賴傳感器數(shù)據(jù)實(shí)現(xiàn)自動(dòng)駕駛的特性為車輛引入了更廣泛的攻擊面與潛在的網(wǎng)絡(luò)安全風(fēng)險(xiǎn)�����。

2.2 滲透測(cè)試框架

內(nèi)容來源:https://blog.csdn.net/2301_76563067/article/details/134035746

來源:談思汽車