一�����、概述

近年來(lái)�����,物聯(lián)網(wǎng)與5G、人工智能����、區(qū)塊鏈、大數(shù)據(jù)��、IPv6等技術(shù)深度融合應(yīng)用���,新技術(shù)�����、新產(chǎn)品�、新模式不斷涌現(xiàn)����,隨著經(jīng)濟(jì)社會(huì)數(shù)字化轉(zhuǎn)型和智能升級(jí)步伐加快,物聯(lián)網(wǎng)廣泛應(yīng)用于智慧城市��、數(shù)字鄉(xiāng)村��、智能交通���、智慧農(nóng)業(yè)����、智能制造、智能建造�、智慧家居等領(lǐng)域,已成為新型基礎(chǔ)設(shè)施的重要組成部分��。據(jù)IDC預(yù)測(cè)���,到2025年全球物聯(lián)網(wǎng)設(shè)備數(shù)將達(dá)到416億臺(tái)�。

固件是物聯(lián)網(wǎng)設(shè)備的關(guān)鍵組成部分���,通常存儲(chǔ)于嵌入式設(shè)備的ROM、EEPROM及flash等非易失性存儲(chǔ)器件中�,包括了設(shè)備運(yùn)行所需的關(guān)鍵內(nèi)容。固件向下與底層硬件交互��,向上承載著各類設(shè)備應(yīng)用���。

由于物聯(lián)網(wǎng)設(shè)備生產(chǎn)商在固件開(kāi)發(fā)過(guò)程中可能復(fù)用具有安全漏洞的開(kāi)源組件及第三方代碼����,同時(shí)對(duì)所開(kāi)發(fā)固件的安全審計(jì)和網(wǎng)絡(luò)安全防護(hù)考慮不足,使得物聯(lián)網(wǎng)設(shè)備固件漏洞層出不窮��,固件脆弱性及物聯(lián)網(wǎng)設(shè)備供應(yīng)鏈安全問(wèn)題不斷凸現(xiàn)�。2020年,JSOF公司發(fā)布了影響Treck TCP/IP協(xié)議棧的Ripple20漏洞�����,全球500余個(gè)廠商生產(chǎn)的數(shù)十億物聯(lián)網(wǎng)設(shè)備受到漏洞影響��。2021年��,Nozomi 實(shí)驗(yàn)室披露了 ThroughTek 公司的 P2P 視頻監(jiān)控設(shè)備開(kāi)發(fā)套件(SDK)存在嚴(yán)重漏洞��,數(shù)以萬(wàn)計(jì)的攝像頭等物聯(lián)網(wǎng)智能設(shè)備受到漏洞影響�,攻擊者可利用該漏洞竊聽(tīng)實(shí)時(shí)音頻和視頻,甚至控制基于此套件開(kāi)發(fā)的設(shè)備��。

針對(duì)物聯(lián)網(wǎng)固件的安全隱患����,安全研究人員從靜態(tài)分析、符號(hào)執(zhí)行�����、漏洞關(guān)聯(lián)、模糊測(cè)試等角度提出多種方法對(duì)物聯(lián)網(wǎng)固件安全性開(kāi)展了綜合測(cè)試評(píng)估���,能夠?qū)蝹€(gè)固件或批量固件的脆弱性進(jìn)行識(shí)別分析�����。CNCERT物聯(lián)網(wǎng)安全研究組長(zhǎng)期關(guān)注物聯(lián)網(wǎng)設(shè)備芯片及固件的安全問(wèn)題����,立足物聯(lián)網(wǎng)設(shè)備固件安全態(tài)勢(shì)監(jiān)測(cè)及物聯(lián)網(wǎng)設(shè)備固件脆弱性規(guī)?���;治鰞蓚€(gè)方向開(kāi)展研究工作。

依托監(jiān)測(cè)數(shù)據(jù)和固件安全分析系統(tǒng)��,本報(bào)告從近一個(gè)月典型格式固件文件的傳播下載態(tài)勢(shì)���,重點(diǎn)類型固件傳播下載情況以及重點(diǎn)類型固件脆弱性分析情況三個(gè)角度出發(fā),嘗試對(duì)固件整體安全態(tài)勢(shì)進(jìn)行分析評(píng)估�����。具體內(nèi)容包括:

1)對(duì)典型格式固件文件的傳播下載態(tài)勢(shì)進(jìn)行分析�����,監(jiān)測(cè)識(shí)別頻繁傳播及批量下載等行為。

2)對(duì)22個(gè)典型路由器設(shè)備廠商固件的傳播下載態(tài)勢(shì)進(jìn)行監(jiān)測(cè)����,識(shí)別對(duì)不同路由器廠商官網(wǎng)進(jìn)行頻繁訪問(wèn)及批量下載行為。

3)對(duì)22個(gè)典型路由器設(shè)備廠商的近1000個(gè)路由器固件進(jìn)行了深度分析���,發(fā)現(xiàn)普遍存在的敏感信息泄露��、硬編碼口令�、脆弱性配置等問(wèn)題���,并分析了固件代碼復(fù)用����、組件復(fù)用和同源漏洞等供應(yīng)鏈安全問(wèn)題�。

二、物聯(lián)網(wǎng)固件文件傳播下載態(tài)勢(shì)

2.1 典型格式固件文件的傳播下載態(tài)勢(shì)

(1)固件文件格式傳播下載監(jiān)測(cè)情況

物聯(lián)網(wǎng)固件文件的格式復(fù)雜多樣�,沒(méi)有統(tǒng)一的標(biāo)準(zhǔn),通常以單個(gè)二進(jìn)制文件或者壓縮文件的形式提供�����。典型固件二進(jìn)制文件格式包括bin、img�����、hex等��,典型的固件文件壓縮格式包括zip�、rar、gz等�。

在近一個(gè)月的時(shí)間內(nèi),我們對(duì)43種典型格式固件文件的傳播下載情況進(jìn)行了監(jiān)測(cè)����,共監(jiān)測(cè)到典型固件格式文件傳播下載事件4730119次,涉及傳播下載鏈接958996個(gè)����,傳播下載源站點(diǎn)數(shù)量33843個(gè)。

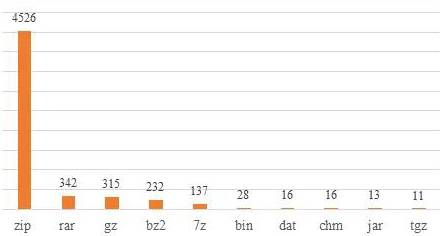

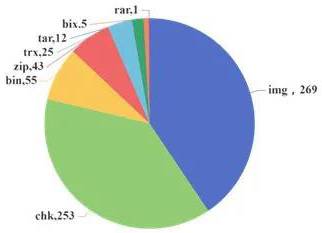

在所有傳播下載事件中�����,分析發(fā)現(xiàn)很多zip����、rar等通用壓縮格式中并不包含物聯(lián)網(wǎng)固件文件,過(guò)濾掉非固件文件后����,涉及物聯(lián)網(wǎng)固件傳播下載事件219209起,涉及傳播下載文件20614個(gè)����,傳播下載源站點(diǎn)IP數(shù)3720個(gè)。通過(guò)對(duì)傳播下載鏈接的可用性進(jìn)行驗(yàn)證分析��,獲取到的固件文件格式及數(shù)量排名情況如圖1所示���?��?梢钥闯觯蟛糠止碳募且詨嚎s格式傳播下載�����,壓縮格式以zip���、rar��、gz�����、bz2���、7z等居多�����。

圖1 成功驗(yàn)證的固件格式數(shù)量分布

在傳播下載頻次較高的文件中��,從固件命名方式來(lái)看���,完整的固件文件以Device.bin等命名;固件更新包�����、補(bǔ)丁文件以wlan_update_v2.zip �、DCUpdate2_0000.zip、patch_update_11.1.6.31.002.zip等命名��;還有固件文件名不具備可讀性�,如75801.bin等。

(2)固件傳播下載站點(diǎn)監(jiān)測(cè)情況

表1中列出了典型格式固件的傳播下載站點(diǎn)的事件數(shù)及訪問(wèn)IP數(shù)信息,不同站點(diǎn)的訪問(wèn)頻次和訪問(wèn)IP數(shù)量呈現(xiàn)出差異:部分站點(diǎn)訪問(wèn)頻次較大��,但訪問(wèn)站點(diǎn)的IP數(shù)量不多���,比如185.*.*.150;部分站點(diǎn)的訪問(wèn)頻次及訪問(wèn)站點(diǎn)IP量都比較可觀���,比如104.*.*.102��、104.*.*.102����。

表1 典型傳播下載站點(diǎn)事件數(shù)及訪問(wèn)IP情況

對(duì)下載站點(diǎn)的主機(jī)名信息和站點(diǎn)內(nèi)容進(jìn)一步分析����,如地址34.*.*.141、10.*.*.198-205域名分別為igpsort.com��、service.mercurycom.com.cn��,為物聯(lián)網(wǎng)設(shè)備廠商的官方固件下載地址�����;地址185.*.*.150域名為technet24.ir,為通用資源下載站�����,提供固件�����、軟件�����、電子書(shū)�、教學(xué)視頻等資源下載服務(wù);站點(diǎn)104.*.*.102和104.*.*.102均為某Web安全廠商的節(jié)點(diǎn)�����,使用了Cloudflare的CDN網(wǎng)絡(luò)進(jìn)行分發(fā)�����。

(3)獲取固件的行為監(jiān)測(cè)情況

對(duì)獲取固件文件的IP行為進(jìn)行分析��,共發(fā)現(xiàn)下載IP數(shù)量為20733個(gè)�,對(duì)下載最為頻繁的國(guó)內(nèi)IP信息進(jìn)行分析,其排序情況如表2所示?����?梢钥闯?��,不同IP地址的固件下載行為呈現(xiàn)出顯著區(qū)別:有些IP是對(duì)數(shù)百個(gè)不同的固件進(jìn)行批量下載,有些IP對(duì)單個(gè)固件文件頻繁嘗試下載��。

基于威脅情報(bào)對(duì)IP地址歷史上的惡意行為進(jìn)行關(guān)聯(lián)�, IP地址112.*.*.27疑似為傀儡機(jī),對(duì)其行為進(jìn)行分析�����,發(fā)現(xiàn)該IP頻繁訪問(wèn)gowincg.com站點(diǎn)(但該站點(diǎn)不活躍),嘗試下載網(wǎng)站文件22個(gè),涉及下載事件2369起�����,最高下載頻次每分鐘127起��,行為比較可疑�����。

表2 傳播下載頻次Top10的國(guó)內(nèi)用戶IP情況

綜上所述��,通過(guò)對(duì)典型格式文件的傳播下載態(tài)勢(shì)進(jìn)行監(jiān)測(cè)����,能夠發(fā)現(xiàn)傳播的固件文件格式以壓縮文件為主;固件傳播下載源站點(diǎn)包括廠商官網(wǎng)��、CDN云服務(wù)商及通用資源下載站�;并發(fā)現(xiàn)惡意IP地址具有批量獲取固件文件的行為。

2.2 路由器設(shè)備固件傳播監(jiān)測(cè)分析情況

近年來(lái)���,路由器設(shè)備��,特別是家用無(wú)線路由器的應(yīng)用非常廣泛��,數(shù)量十分龐大�。路由器作為網(wǎng)絡(luò)的關(guān)鍵中繼節(jié)點(diǎn)���,也成為黑客的重要攻擊目標(biāo)��,用于竊取信息��、消耗資源以及控制利用等���。一直以來(lái)��,全球都有大量的路由器暴露于公網(wǎng)上�����,通過(guò)資源測(cè)繪發(fā)現(xiàn)���,主流路由器品牌在線情況如圖2所示���。

圖2 主流路由器品牌在線情況

可以看出���,Huawei、TP-Link���、Cisco等國(guó)內(nèi)外主流品牌路由器設(shè)備都大量在線��。然而���,路由器設(shè)備的網(wǎng)絡(luò)安全現(xiàn)狀不容樂(lè)觀,早在2018年�����,美國(guó)消費(fèi)者協(xié)會(huì)的研究指出,在186臺(tái)測(cè)試樣本路由器中����,有155臺(tái)(83%的比例)存在不同嚴(yán)重程度的固件漏洞,即平均每六臺(tái)無(wú)線路由器就有五臺(tái)存在安全漏洞�。因此,我們重點(diǎn)針對(duì)路由器設(shè)備的固件傳播下載情況開(kāi)展了監(jiān)測(cè)分析��。

(1)官方渠道固件傳播下載監(jiān)測(cè)情況

在一個(gè)月的時(shí)間內(nèi)�����,我們監(jiān)測(cè)識(shí)別到網(wǎng)件(NETGEAR)����、華碩(ASUS)、艾泰(UTT)���、維盟(WAYOS)�����、TP-Link�����、D-Link等22個(gè)路由器廠商官網(wǎng)的固件傳播下載事件56686起��,涉及下載地址2052個(gè)����,源站點(diǎn)IP數(shù)量322個(gè)。表3列出了源站點(diǎn)IP的下載事件Top15排序情況��?����?梢钥闯?��,網(wǎng)件、維盟�、小米、必聯(lián)�、友訊等主流品牌都有固件傳播下載事件,其中必聯(lián)����、網(wǎng)件�、維盟等品牌的固件下載數(shù)量最多���。

表3 源站點(diǎn)傳播下載事件監(jiān)測(cè)情況

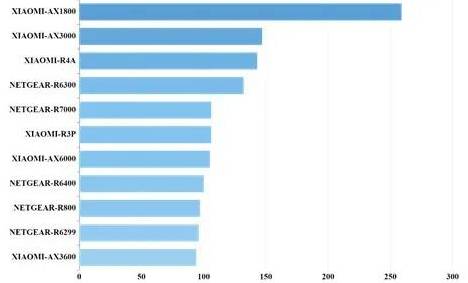

根據(jù)傳播下載的固件文件名進(jìn)行分析�,共發(fā)現(xiàn)固件文件數(shù)量5000余個(gè)����,圖3所列出了被下載頻次最高的固件文件對(duì)應(yīng)的產(chǎn)品型號(hào),其中小米�、網(wǎng)件的產(chǎn)品固件下載頻次最高。

圖3 固件被下載頻次較高的典型產(chǎn)品

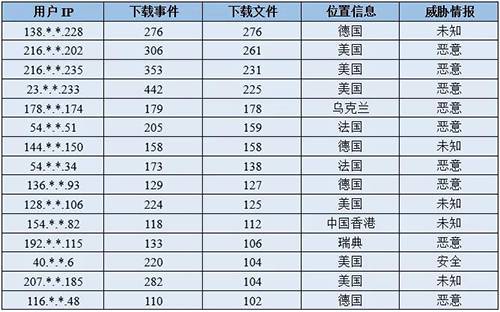

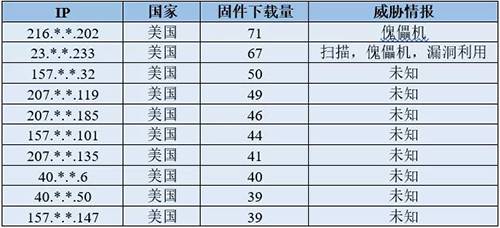

對(duì)獲取固件的IP地址進(jìn)行分析����,共監(jiān)測(cè)到獲取下載固件的IP數(shù)量13324個(gè)。按照下載固件數(shù)量進(jìn)行排名�����,Top15的IP信息如表4所示����。可以看出����,在近一個(gè)月的時(shí)間���,位于境外的多個(gè)IP地址批量獲取了固件文件。

表4 下載固件數(shù)量Top15用戶IP情況

通過(guò)關(guān)聯(lián)威脅情報(bào)信息����,識(shí)別到有惡意標(biāo)簽的IP地址 9個(gè),標(biāo)簽內(nèi)容為傀儡機(jī)���、掃描和漏洞利用等��。如IP地址216.*.*.202疑似為傀儡機(jī)��,該IP地址下載事件306起��,涉及文件261個(gè)�����,所下載文件包括網(wǎng)件(Netgear)文件258個(gè),居易科技(DrayTek)文件3個(gè)�����。

綜上所述����,通過(guò)對(duì)典型路由器設(shè)備廠商固件的傳播下載態(tài)勢(shì)進(jìn)行監(jiān)測(cè)分析���,能夠有效監(jiān)測(cè)到網(wǎng)件、維盟等主流路由器品牌都有固件傳播下載情況����,還發(fā)現(xiàn)有惡意IP對(duì)不同路由器廠商官網(wǎng)進(jìn)行頻繁訪問(wèn)及批量下載行為。

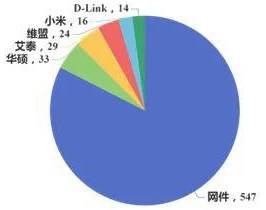

(2)官方渠道可獲取的路由器固件分析

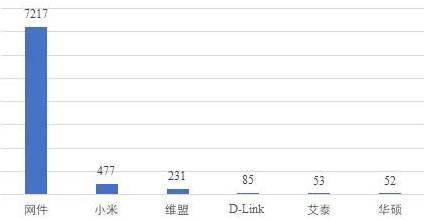

我們對(duì)近一個(gè)月的路由器固件傳播下載地址進(jìn)行驗(yàn)證��,成功獲取固件663個(gè)���,廠商包括網(wǎng)件(NETGEAR)�、華碩(ASUS)����、艾泰(UTT)、維盟(WAYOS)����、小米(Xiaomi)和D-Link等,其中網(wǎng)件的固件數(shù)量最多���,各品牌固件數(shù)量分布如圖4所示����。

圖4 驗(yàn)證獲取的固件品牌及數(shù)量分布

驗(yàn)證獲取到的663個(gè)固件文件格式主要有img、chk�����、bin����、zip等8種類型,文件格式及對(duì)應(yīng)數(shù)量如圖5所示���。

圖5 官網(wǎng)獲取到的固件文件格式分布

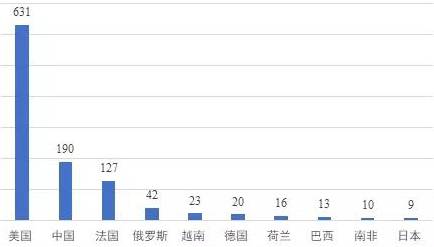

近1個(gè)月的時(shí)間內(nèi)���,以上663個(gè)固件文件共涉及傳播下載事件8115起,日均傳播下載事件198起��,下載IP數(shù)1194個(gè)��,分布在美國(guó)�、中國(guó)、法國(guó)等52國(guó)家和地區(qū)��,IP地址的國(guó)家分布情況如圖6所示��。

圖6 下載IP數(shù)量國(guó)家分布情況

這些固件所屬?gòu)S商的傳播下載事件情況如圖7所示����。

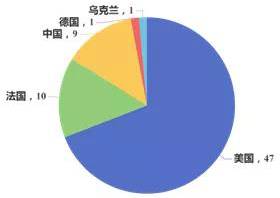

圖7 固件所屬?gòu)S商傳播下載事件情況

對(duì)單一IP的固件下載行為進(jìn)行分析,發(fā)現(xiàn)有68個(gè)IP下載固件數(shù)量超過(guò)10個(gè)����,其中,下載固件數(shù)量最多的IP下載數(shù)為71個(gè)����,這些IP所屬國(guó)家的分布如圖8所示。

圖8 下載頻次較高的IP所屬國(guó)家分布

表5列出了下載固件數(shù)最多的IP地址信息�����,明顯可以看出位于美國(guó)的多個(gè)IP地址頻繁獲取了網(wǎng)件�、必聯(lián)、維盟等7個(gè)廠商站點(diǎn)的固件文件�。

表5 下載固件數(shù)最多的IP地址情況

綜上所述,通過(guò)對(duì)路由器固件傳播地址進(jìn)行驗(yàn)證獲取���,獲取到路由器固件663個(gè)���,文件格式以img�����、chk�、bin����、zip為主;基于對(duì)固件文件傳播下載事件的監(jiān)測(cè)�����,識(shí)別到有惡意IP在頻繁訪問(wèn)和獲取多個(gè)路由器廠商的固件文件�。

三、路由器固件批量安全分析情況

通過(guò)長(zhǎng)期積累����,目前我們固件庫(kù)已收集超過(guò)14萬(wàn)固件文件,我們從固件庫(kù)中隨機(jī)選取了22個(gè)路由器廠商的957個(gè)固件�,基于固件安全分析集群進(jìn)行了批量分析,分析結(jié)果如下��。

3.1 固件基本信息批量分析情況

(1)解包分析情況

對(duì)957個(gè)固件進(jìn)行解包�,成功解包的固件數(shù)724個(gè)�����,解包成功率為84.5%。未成功解包的原因主要有固件文件加密以及固件文件頭存在垃圾數(shù)據(jù)的情況�����。

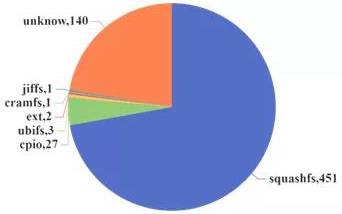

(2)固件文件系統(tǒng)分析情況

由于路由器設(shè)備存儲(chǔ)空間有限�����,固件文件系統(tǒng)通常是以壓縮的形式存儲(chǔ)在固件格式中����。常見(jiàn)的路由器固件文件系統(tǒng)主要有Squashfs、Cramfs���、JFFS2�、Ubifs����、等格式。Squashfs 文件系統(tǒng)是一套基于 Linux 內(nèi)核使用的壓縮只讀文件系統(tǒng)�����,壓縮率高,是應(yīng)用最為廣泛的壓縮格式之一��;Cramfs是一種壓縮只讀文件系統(tǒng)�����,主要應(yīng)用于文件系統(tǒng)內(nèi)容較少且不需要用戶寫(xiě)入的嵌入式系統(tǒng)中���;JFFS2是一種帶斷電保護(hù)的Flash專用文件系統(tǒng)����,是一種典型的日志結(jié)構(gòu)文件系統(tǒng)����;Ubifs是JFFS2的后繼文件系統(tǒng)之一,主要用于固態(tài)存儲(chǔ)設(shè)備上����。

分析發(fā)現(xiàn)大部分路由器固件文件為單一文件系統(tǒng),即只包括一種壓縮格式�,所識(shí)別的文件系統(tǒng)類型分布如圖9所示,其中squashfs文件系統(tǒng)的占比最高�����,有140個(gè)固件未識(shí)別出文件系統(tǒng),原因是固件本身無(wú)文件系統(tǒng)或者文件系統(tǒng)尚不能識(shí)別���。

圖9 單文件系統(tǒng)類型分布

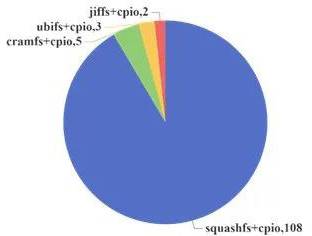

此外���,還分析發(fā)現(xiàn)有固件文件為多文件系統(tǒng)���,即固件中包括多種壓縮格式�,如圖10所示�,所有多系統(tǒng)固件全部使用主壓縮格式+cpio輔助格式的形式(cpio是通過(guò)重定向的方式將文件進(jìn)行打包備份和還原恢復(fù)的命令,可以解壓以 .cpio 或者 .tar 結(jié)尾的文件)����,其中squashfs搭配cpio是最常見(jiàn)的一種。

圖10 多文件系統(tǒng)類型分布

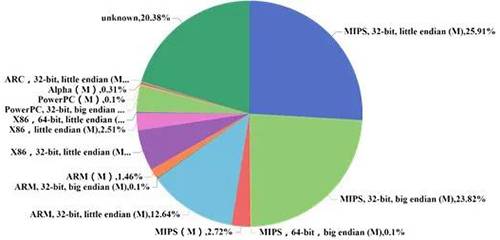

(3)固件指令集分析情況

路由器常用的CPU架構(gòu)包括MIPS��、ARM�、X86、PowerPC等���。圖11呈現(xiàn)了各固件CPU架構(gòu)的分布情況���,其中MIPS架構(gòu)合計(jì)占比52.5%���,ARM架構(gòu)合計(jì)占比14.2%,X86架構(gòu)合計(jì)占比8.5%��,PPC架構(gòu)占比3.9%�。可見(jiàn)MIPS和ARM架構(gòu)是目前路由器固件中最常用的系統(tǒng)架構(gòu)��。

圖11 固件指令集架構(gòu)情況

(4)固件操作系統(tǒng)版本分析情況

對(duì)路由器固件使用操作系統(tǒng)進(jìn)行分析����,有46.08%的固件使用的基于Linux內(nèi)核的操作系統(tǒng),涉及的Linux版本號(hào)包括2.4.X�����、2.6.X����、3.2.X、3.3.X�����、3.4.X、3.10.X���、3.14.X���、4.4.X等。

3.2 固件脆弱性批量分析情況

(1)配置風(fēng)險(xiǎn)��、敏感信息泄露及代碼安全風(fēng)險(xiǎn)

分析固件中存在的配置層面的脆弱性風(fēng)險(xiǎn)��,主要風(fēng)險(xiǎn)點(diǎn)如表6所示:在路由器固件中配置風(fēng)險(xiǎn)�����、敏感信息泄露����、代碼安全等方面存在顯著的安全隱患���。其中配置風(fēng)險(xiǎn)主要是指固件中不安全的配置項(xiàng)���,敏感信息泄露通常是固件中由于開(kāi)發(fā)不規(guī)范導(dǎo)致的telnet服務(wù)、數(shù)據(jù)庫(kù)泄露等���,代碼安全主要是指檢測(cè)固件中是否包含源代碼�。

表6 配置風(fēng)險(xiǎn)、敏感信息泄露等典型風(fēng)險(xiǎn)情況

(2)固件密鑰及口令安全

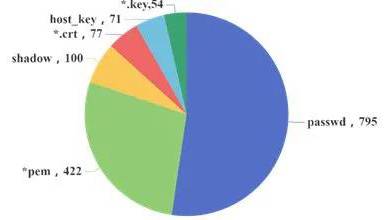

路由器固件中的*.pem�、*.key、*.crt����、shadow、passwd�����、host_key等文件存儲(chǔ)有密鑰和口令�����,是操作系統(tǒng)的核心關(guān)鍵信息�。對(duì)這類信息進(jìn)行重點(diǎn)檢測(cè),發(fā)現(xiàn)相關(guān)文件對(duì)數(shù)量分布如圖12和表7所示�����,其中識(shí)別到passwd文件數(shù)高達(dá)795個(gè)�����,對(duì)該文件進(jìn)行暴力破解能夠獲得系統(tǒng)密碼。

圖12 識(shí)別密鑰文件類型分布情況

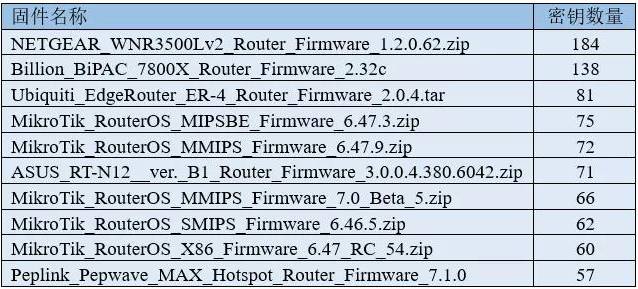

表7 包含密鑰數(shù)量Top10的固件

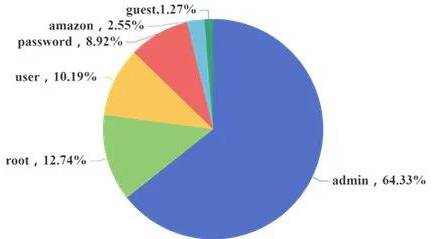

通過(guò)對(duì)檢測(cè)到的密鑰文件嘗試口令破解����,發(fā)現(xiàn)硬編碼的典型用戶名包括admin、root�、user等,其中admin占比64.33%���,root和user分別占比12.74%和10.19%���。

圖13 弱口令分布情況

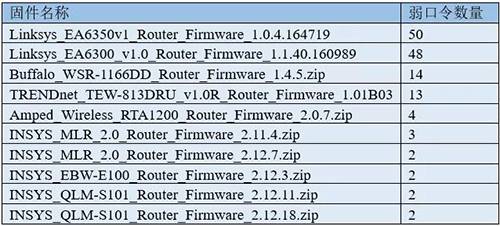

檢測(cè)出含有弱口令文件數(shù)量最多的固件信息如表8所示。

表8 包含弱口令文件數(shù)量Top10的固件

我們分析發(fā)現(xiàn)有同一品牌的不同固件經(jīng)常包含相同弱口令��。例如����,insys品牌的INSYS_SDSL_1.0_Router_Firmware_2.12.12.zip固件和INSYS_RSM_Router_Firmware_2.12.1.zip固件���,都包含相同的shadow與libmoros.so文件��,文件中都包含用戶名user及口令user�。

(3)固件組件識(shí)別及Nday漏洞關(guān)聯(lián)情況

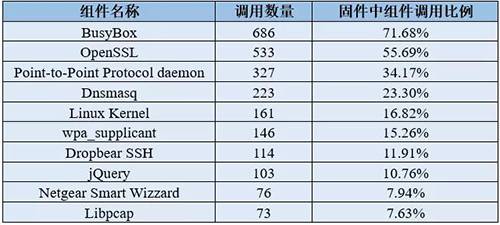

對(duì)路由器固件中包含的組件進(jìn)行檢測(cè)識(shí)別,共發(fā)現(xiàn)124種����、816個(gè)常見(jiàn)組件,平均每個(gè)固件使用4種以上的組件���,識(shí)別到組件數(shù)較多的固件統(tǒng)計(jì)排序如表9所示����。

表9 所識(shí)別的固件組件數(shù)Top10排序

這些組件歷史上或多或少暴露出相關(guān)漏洞�����,對(duì)組件進(jìn)行漏洞關(guān)聯(lián)�,所關(guān)聯(lián)的漏洞數(shù)量如圖14所示。

圖14 組件關(guān)聯(lián)漏洞數(shù)量排序情況

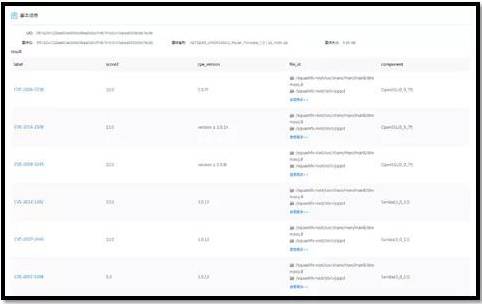

例如����,固件NETGEAR_WNDR3400v3_Router_Firmware_1.0.1.28_Hotfix.zip包含OpenSSL、Samba等組件�,關(guān)聯(lián)到249個(gè)漏洞,以下是部分截圖�。

圖15 固件關(guān)聯(lián)組件漏洞情況

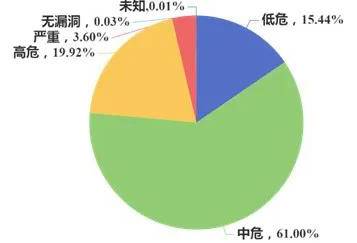

對(duì)路由器固件組件漏洞的漏洞等級(jí)進(jìn)行分析,所涉及漏洞的等級(jí)統(tǒng)計(jì)情況如圖17所示�。

圖16 固件關(guān)聯(lián)漏洞統(tǒng)計(jì)情況

為了較為準(zhǔn)確地描述所關(guān)聯(lián)漏洞的特性�,我們利用CWE(通用缺陷枚舉)對(duì)固件漏洞進(jìn)行分析����,分析結(jié)果如表10所示。

表10 固件漏洞CWE關(guān)聯(lián)情況

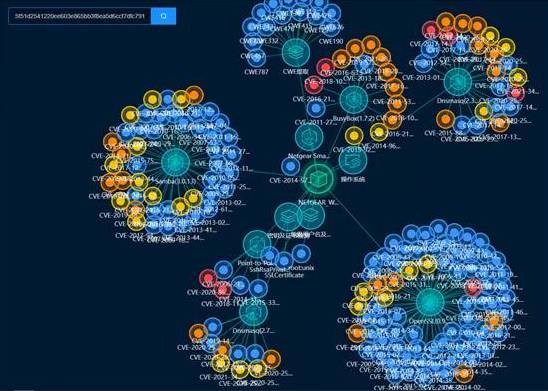

(4)固件漏洞知識(shí)圖譜關(guān)聯(lián)

基于漏洞知識(shí)圖譜方法�,我們嘗試?yán)脠D可視化的形式呈現(xiàn)固件與漏洞的關(guān)聯(lián)關(guān)系,以支撐高效的漏洞檢測(cè)��,以NETGEAR_WNDR3400v3_Router_Firmware_

1.0.1.28_Hotfix.zip關(guān)聯(lián)到的249個(gè)漏洞為例����,圖17展示了該固件與漏洞的多層次關(guān)聯(lián)關(guān)系。

圖17 固件關(guān)聯(lián)到的漏洞知識(shí)圖譜

從圖中可以看出����,該固件包含了Busybox 1.7.2、Samba 3.0.13����、Open SSL 0.9、Dnsmasq 2.3��、Dnsmasq 2.7組件���,這些組件關(guān)聯(lián)到多個(gè)CVE漏洞���,圖中不同顏色代表了所關(guān)聯(lián)漏洞的不同危險(xiǎn)等級(jí)。除組件之外�����,圖中還包含有CWE�����、操作系統(tǒng)�、密鑰證書(shū)等維度的關(guān)聯(lián)關(guān)系,可用于進(jìn)一步深度挖掘�����。

綜上����,通過(guò)固件分析系統(tǒng)對(duì)近1000個(gè)路由器固件進(jìn)行批量安全檢測(cè)分析,統(tǒng)計(jì)發(fā)現(xiàn)MIPS和ARM架構(gòu)是路由器固件最常用的兩種系統(tǒng)架構(gòu)�����;路由器固件大多數(shù)為單文件系統(tǒng)�,且squashfs最為常用���;有近一半的路由器固件使用Linux內(nèi)核操作系統(tǒng)。通過(guò)對(duì)配置安全��、敏感信息安全���、代碼安全���、密鑰安全、CVE漏洞關(guān)聯(lián)�����、組件識(shí)別�����、CWE識(shí)別等方面開(kāi)展分析�,發(fā)現(xiàn)路由器固件暴露諸多問(wèn)題,發(fā)現(xiàn)有5585項(xiàng)配置風(fēng)險(xiǎn)�����、1169項(xiàng)敏感信息泄露���、1730項(xiàng)代碼安全的情況�;多個(gè)路由器存在密鑰弱口令硬編碼問(wèn)題��,涉及到admin����、root、user等口令組合�����;路由器固件中使用busybox�����、openssl組件最多���,通過(guò)分析發(fā)現(xiàn)漏洞組件會(huì)同時(shí)存在于多個(gè)固件中����。

五��、總結(jié)

本報(bào)告依托全網(wǎng)物聯(lián)網(wǎng)設(shè)備固件監(jiān)測(cè)分析數(shù)據(jù)��,首次圍繞物聯(lián)網(wǎng)設(shè)備固件安全態(tài)勢(shì)監(jiān)測(cè)及物聯(lián)網(wǎng)設(shè)備固件脆弱性規(guī)模化分析兩個(gè)維度��,對(duì)有限的固件格式和重點(diǎn)設(shè)備類型的固件開(kāi)展了三個(gè)方面的監(jiān)測(cè)分析�����。

一是通過(guò)對(duì)近一個(gè)月全網(wǎng)固件典型格式文件的傳播下載源�、傳播下載事件和下載用戶行為進(jìn)行了監(jiān)測(cè),識(shí)別到有惡意IP頻繁訪問(wèn)特定站點(diǎn)進(jìn)行固件文件下載���。

二是聚焦路由器固件��,通過(guò)對(duì)22個(gè)路由器廠商官網(wǎng)的固件下載情況進(jìn)行監(jiān)測(cè)����,監(jiān)測(cè)到有惡意IP在對(duì)不同路由器廠商官網(wǎng)固件進(jìn)行批量下載�����。

三是選取了22個(gè)廠商的近1000個(gè)路由器固件通過(guò)固件分析系統(tǒng)進(jìn)行深度分析���,發(fā)現(xiàn)普遍存在的敏感信息泄露�、硬編碼口令、脆弱性配置等問(wèn)題�����,并識(shí)別分析了固件代碼復(fù)用���、組件復(fù)用和同源漏洞等供應(yīng)鏈安全問(wèn)題。

由于物聯(lián)網(wǎng)設(shè)備底層硬件平臺(tái)的復(fù)雜異構(gòu)性�,針對(duì)傳統(tǒng)的PC和X86通用平臺(tái)的安全分析方法很多無(wú)法直接適用于物聯(lián)網(wǎng)固件分析,因此物聯(lián)網(wǎng)固件的安全分析是一個(gè)長(zhǎng)期的難點(diǎn)����。今后,CNCERT物聯(lián)網(wǎng)研究組將持續(xù)關(guān)注物聯(lián)網(wǎng)芯片和固件安全方向��,開(kāi)展全網(wǎng)固件的安全態(tài)勢(shì)監(jiān)測(cè)����,持續(xù)評(píng)估物聯(lián)網(wǎng)固件供應(yīng)鏈安全性,為物聯(lián)網(wǎng)新基建行動(dòng)計(jì)劃保駕護(hù)航�����。

來(lái)源:關(guān)鍵基礎(chǔ)設(shè)施安全應(yīng)急響應(yīng)中心