編者按

《互聯(lián)網(wǎng)基礎(chǔ)設(shè)施與軟件安全年度發(fā)展研究報(bào)告(2020)》第二章《物聯(lián)網(wǎng)安全測(cè)量與分析報(bào)告》�,共八個(gè)小節(jié)����,分別為:物聯(lián)網(wǎng)安全發(fā)展趨勢(shì)�����、物聯(lián)網(wǎng)安全威脅模型分析、固件安全����、密碼學(xué)安全、云安全���、通信安全���、App 安全����、總結(jié)���。我們已經(jīng)發(fā)布了第一章全部?jī)?nèi)容��,本文為第二章第一小節(jié)《物聯(lián)網(wǎng)安全發(fā)展趨勢(shì)》�����。

本文共2280字�����。文末有驚喜�����!

物聯(lián)網(wǎng)場(chǎng)景下的安全漏洞逐年增長(zhǎng)��,導(dǎo)致重大安全事件頻發(fā)�����。在當(dāng)前新基建信息化建設(shè)的大背景下�����,5G通訊��、工業(yè)互聯(lián)網(wǎng)等新型互聯(lián)網(wǎng)基礎(chǔ)設(shè)施的不斷涌現(xiàn)�,催生了智慧城市、智能制造���、無(wú)人駕駛等全新的物聯(lián)網(wǎng)應(yīng)用場(chǎng)景�����,也加速物聯(lián)網(wǎng)產(chǎn)業(yè)的飛速發(fā)展。物聯(lián)網(wǎng)已經(jīng)成為現(xiàn)代信息社會(huì)的重要基礎(chǔ)設(shè)施�����。然而��,從物聯(lián)網(wǎng)漏洞報(bào)告趨勢(shì)��、現(xiàn)網(wǎng)漏洞攻擊態(tài)勢(shì)、軟件安全防護(hù)機(jī)制多個(gè)角度分析發(fā)現(xiàn)���,物聯(lián)網(wǎng)當(dāng)前整體的安全形勢(shì)不容樂(lè)觀���,值得物聯(lián)網(wǎng)行業(yè)的高度關(guān)注。

清華大學(xué)(網(wǎng)絡(luò)研究院)-奇安信集團(tuán)網(wǎng)絡(luò)安全聯(lián)合研究中心以當(dāng)前新基建場(chǎng)景下的物聯(lián)網(wǎng)安全問(wèn)題為切入點(diǎn)����,基于物聯(lián)網(wǎng)設(shè)備固件、全網(wǎng)物聯(lián)網(wǎng)活躍資產(chǎn)���、用戶側(cè)App等海量數(shù)據(jù)��,進(jìn)行多維度的安全測(cè)量分析�����。研究團(tuán)隊(duì)依次從智能終端系統(tǒng)���、物聯(lián)網(wǎng)云服務(wù)、物聯(lián)網(wǎng)通信協(xié)議��、移動(dòng)端App等維度出發(fā),發(fā)現(xiàn)了系統(tǒng)安全漏洞�����、網(wǎng)絡(luò)協(xié)議脆弱性�����、密碼學(xué)誤用等一系列當(dāng)前物聯(lián)網(wǎng)場(chǎng)景中的諸多嚴(yán)重安全問(wèn)題�����;并且以攻擊者的視角�,進(jìn)行全方位的安全漏洞分析與測(cè)量,定位問(wèn)題根源�����,提出修補(bǔ)建議�,期望能夠輔助行業(yè)更好地發(fā)現(xiàn)、解決當(dāng)前物聯(lián)網(wǎng)面臨的實(shí)際安全問(wèn)題�����,為共建物聯(lián)網(wǎng)安全生態(tài)�、網(wǎng)絡(luò)安全新基建貢獻(xiàn)一份力量。

(注:本文數(shù)據(jù)均為截至2020年7月的數(shù)據(jù))

01�����、物聯(lián)網(wǎng)漏洞報(bào)告趨勢(shì)

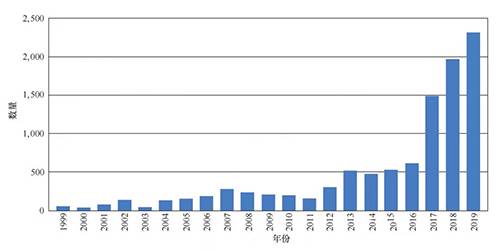

根據(jù)美國(guó)NVD(National Vulnerability Database���,國(guó)家漏洞數(shù)據(jù)庫(kù))數(shù)據(jù)統(tǒng)計(jì)得知����,近年CVE(Common Vulnerabilities&Exposures����,通用漏洞披露)總量增長(zhǎng)趨勢(shì)有所放緩,但物聯(lián)網(wǎng)相關(guān)漏洞的數(shù)量呈明顯增長(zhǎng)趨勢(shì)(見(jiàn)圖2-1)�,尤其自2017年允許個(gè)人申報(bào)CVE以來(lái),漏洞增長(zhǎng)呈爆發(fā)趨勢(shì)���。

圖2-1 近20年物聯(lián)網(wǎng)相關(guān)CVE漏洞報(bào)告趨勢(shì)(1999—2019)

02����、物聯(lián)網(wǎng)漏洞攻擊態(tài)勢(shì)

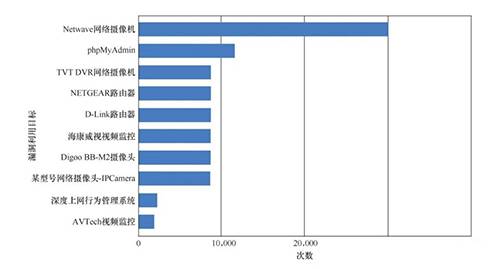

當(dāng)前物聯(lián)網(wǎng)設(shè)備或平臺(tái)已經(jīng)成為網(wǎng)絡(luò)攻擊的重要目標(biāo)����,根據(jù)奇安信星跡平臺(tái)(用于捕獲網(wǎng)絡(luò)攻擊的蜜罐系統(tǒng))統(tǒng)計(jì)�,目前平均每天收到PoC漏洞利用流量約300萬(wàn)次��,我們抽取了2020年7月18日的全天數(shù)據(jù)進(jìn)行統(tǒng)計(jì)分析����。結(jié)果如圖2-2所示,取當(dāng)天漏洞利用次數(shù)的前10名�,其中僅排名第2的phpMyAdmin為非物聯(lián)網(wǎng)目標(biāo),其他均為物聯(lián)網(wǎng)設(shè)備�����。

圖2-2 2020年7月18日星跡平臺(tái)捕獲的漏洞利用行為(前10名)

03�����、軟件安全防護(hù)機(jī)制的部署情況

隨著軟件功能越來(lái)越復(fù)雜�,漏洞不可避免。盡管軟件漏洞應(yīng)該在開(kāi)發(fā)���、測(cè)試階段被解決����,但業(yè)界仍然需要一系列的軟件安全防護(hù)技術(shù)來(lái)減小漏洞被利用的風(fēng)險(xiǎn)����,有效提高軟件的安全性。常見(jiàn)的防護(hù)機(jī)制如下����。

■CANARY:棧溢出保護(hù),緩沖區(qū)溢出攻擊緩解手段�。

■NX:堆棧不可執(zhí)行,基本原理是將數(shù)據(jù)所在的內(nèi)存頁(yè)標(biāo)識(shí)為不可執(zhí)行�,當(dāng)程序溢出成功轉(zhuǎn)入shellcode時(shí),程序會(huì)嘗試在數(shù)據(jù)頁(yè)面上執(zhí)行指令�,此時(shí)CPU就會(huì)拋出異常,而不是執(zhí)行惡意指令�。

■PIE:位置獨(dú)立的可執(zhí)行區(qū)域(Position Independent Executables),增加緩沖區(qū)溢出等類(lèi)型漏洞的利用難度����。

■ FORTIFY_SOURCE:用于檢查是否存在緩沖區(qū)溢出(Buffer Over?ow)的錯(cuò)誤,無(wú)法檢測(cè)出全部緩存區(qū)溢出但依舊有一定防御作用�����。

■ RELRO:設(shè)置符號(hào)重定向表為只讀或在程序啟動(dòng)時(shí)就解析并綁定所有動(dòng)態(tài)符號(hào)�����,從而減少對(duì)GOT(Global Offset Table)的攻擊。

盡管開(kāi)啟軟件安全防護(hù)機(jī)制可有效提升軟件的安全性����,但對(duì)30多個(gè)廠商的2,000個(gè)物聯(lián)網(wǎng)設(shè)備固件進(jìn)行統(tǒng)計(jì)分析發(fā)現(xiàn):物聯(lián)網(wǎng)設(shè)備固件中軟件安全防護(hù)機(jī)制的部署情況并不理想,遠(yuǎn)遜于Google Android系統(tǒng)上的安全防護(hù)表現(xiàn)���。

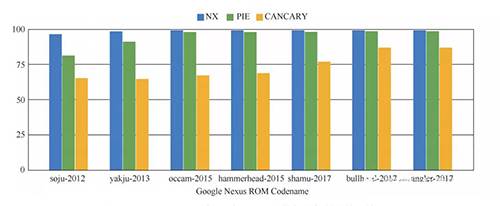

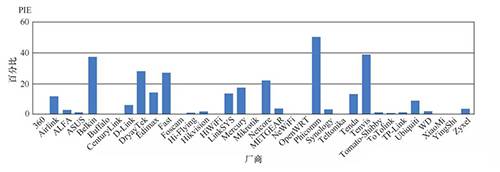

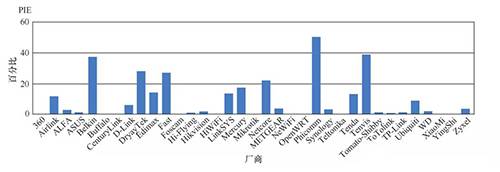

如圖2-3所示���,從Google Nexus系列手機(jī)ROM的軟件保護(hù)機(jī)制統(tǒng)計(jì)情況來(lái)看,NX保護(hù)機(jī)制開(kāi)啟比例平均為99%����,PIE保護(hù)機(jī)制開(kāi)啟比例平均為95%,CANARY保護(hù)機(jī)制開(kāi)啟比例平均為74%���?����?紤]其最近一次ROM更新時(shí)間(ROM代碼后面的年份為該ROM最后的更新時(shí)間)���,早在2012年,Android系統(tǒng)的軟件安全保護(hù)機(jī)制部署應(yīng)用情況已達(dá)到較好的水平���。反觀物聯(lián)網(wǎng)設(shè)備固件中的軟件安全防護(hù)機(jī)制���,普遍表現(xiàn)不佳,其中CANARY保護(hù)機(jī)制平均為6.25%(見(jiàn)圖2-4)���,NX保護(hù)機(jī)制平均為27%(見(jiàn)圖2-5)���,PIE保護(hù)機(jī)制平均為9%(見(jiàn)圖2-6),表現(xiàn)比較好的廠商寥寥無(wú)幾����,普遍重視程度不夠。

圖2-3 Google Nexus系列手機(jī)ROM軟件保護(hù)機(jī)制的統(tǒng)計(jì)情況

圖2-4 物聯(lián)網(wǎng)設(shè)備固件中Stack CANARY機(jī)制的統(tǒng)計(jì)情況

圖2-5 物聯(lián)網(wǎng)設(shè)備固件中NX機(jī)制的統(tǒng)計(jì)情況

圖2-6 物聯(lián)網(wǎng)設(shè)備固件中PIE機(jī)制的統(tǒng)計(jì)情況

04�、2020年上半年物聯(lián)網(wǎng)重大安全事件總結(jié)

對(duì)2020上半年一些較為重大的物聯(lián)網(wǎng)安全事件進(jìn)行梳理總結(jié),可發(fā)現(xiàn)當(dāng)前物聯(lián)網(wǎng)場(chǎng)景的安全態(tài)勢(shì)具備如下特點(diǎn)��。

■物聯(lián)網(wǎng)基礎(chǔ)設(shè)施仍相對(duì)脆弱��,相關(guān)基礎(chǔ)協(xié)議存在漏洞����,如Ripple20的TCP協(xié)議棧漏洞波及數(shù)億IoT設(shè)備、思科CDP協(xié)議漏洞等����。

■漏洞披露的目標(biāo)覆蓋智能家居類(lèi)小型設(shè)備和工業(yè)級(jí)物聯(lián)網(wǎng)場(chǎng)景大型工控系統(tǒng)�����,如兒童智能手表����、以色列供水系統(tǒng)等�。

■ 物聯(lián)網(wǎng)領(lǐng)域仍然是僵尸網(wǎng)絡(luò)活動(dòng)的重災(zāi)區(qū),如Dark Nexus僵尸網(wǎng)絡(luò)事件及2020年某黑客論壇物聯(lián)網(wǎng)設(shè)備密碼泄露事件等����。

■漏洞借助供應(yīng)鏈傳播,影響面不輸于傳統(tǒng)PC且攻擊路徑更加簡(jiǎn)單��。如Netgear的httpd漏洞影響79款不同型號(hào)的設(shè)備��,博通芯片影響了數(shù)億級(jí)的調(diào)制解調(diào)器等�。

(未完待續(xù)……)

版權(quán)聲明:本研究報(bào)告由清華大學(xué)(網(wǎng)絡(luò)研究院)-奇安信集團(tuán)網(wǎng)絡(luò)安全聯(lián)合研究中心撰寫(xiě)完成,版權(quán)屬于雙方共有���,并受法律保護(hù)��。

來(lái)源:奇安信技術(shù)研究院