【摘要】工業(yè)上用于保護(hù)儀器不受未經(jīng)授權(quán)修改的方法包括儀器上的硬件寫保護(hù)開關(guān)�、儀器上的軟件寫保護(hù)口令、遠(yuǎn)程管理儀器的IMS/AMS的口令,以及SIS解決方案提供的各種獨(dú)特保護(hù)��。利用這些保護(hù)措施���,受助于美國國土安全部的項目12試圖確定攻擊者是否以及如何使用IMS/AMS來更改儀器配置和狀態(tài),從而創(chuàng)造潛在的不安全條件���。其主要目標(biāo)是確定通常在油氣行業(yè)使用的安全系統(tǒng)體系結(jié)構(gòu)中常見的安全儀器或資產(chǎn)管理系統(tǒng)(IMS/AMS)解決方案中的漏洞�,針對已發(fā)現(xiàn)漏洞�,給出可以減輕開發(fā)人員對安全性進(jìn)行設(shè)計的選擇和配置。項目12報告從目標(biāo)設(shè)定�、評估方法、關(guān)鍵結(jié)果����、關(guān)鍵問題討論和建議等層面,給出了功能安全系統(tǒng)中的儀器使用和儀器系統(tǒng)相關(guān)網(wǎng)絡(luò)安全問題的發(fā)現(xiàn)��、驗證、影響評估��、緩解措施���,對于工業(yè)網(wǎng)絡(luò)安全從業(yè)者理解傳感器級別的網(wǎng)絡(luò)安全問題非常有幫助���。安帝科技研究院摘編該報告的主要內(nèi)容供大家學(xué)習(xí)參考。

背景

LOGIIC和自動化聯(lián)合會最近發(fā)布了《項目12-安全儀表使用》最終報告����。LOGIIC(“連接油氣行業(yè)以改善網(wǎng)絡(luò)安全”)是美國國土安全部科學(xué)技術(shù)理事會和英國石油��、雪佛龍���、道達(dá)爾等成員組織以及油氣行業(yè)其他利益相關(guān)者贊助的機(jī)構(gòu)��,其主要任務(wù)是進(jìn)行油氣公司如何加強(qiáng)其設(shè)備關(guān)鍵系統(tǒng)的網(wǎng)絡(luò)安全研究�。

這個項目(項目12)建立在以前的研究項目(項目11)基礎(chǔ)之上��。項目11曾深入研究廣泛應(yīng)用于石油和天然氣設(shè)施的安全控制器漏洞�����。而項目12則把重點轉(zhuǎn)向了向這些控制器輸入數(shù)據(jù)的實際傳感器的網(wǎng)絡(luò)安全狀況。即要搞清楚如果這些傳感器和驅(qū)動器被操縱����,對安全系統(tǒng)有什么影響,以及對油氣設(shè)施整體安全的影響�����。最終目標(biāo)是提高對傳感器和執(zhí)行器級別網(wǎng)絡(luò)安全的理解和認(rèn)知����。

這些儀器設(shè)備包括來自火災(zāi)和氣體檢測分析儀的變送器、壓力傳感器����、螺線管和定位器等。它們通常與分布式控制系統(tǒng)(DCS)和安全儀表系統(tǒng)(SIS)通信�,使用非IP通信協(xié)議,即稱為高速公路可尋址遠(yuǎn)程傳感器(HART)通信�����。這些設(shè)備就是所謂普渡(Purdue)參考模型的0級設(shè)備��。石油和天然氣現(xiàn)代安全系統(tǒng)體系結(jié)構(gòu)中的0級設(shè)備負(fù)責(zé)處理過程數(shù)據(jù),這些數(shù)據(jù)是控制系統(tǒng)運(yùn)行的基礎(chǔ)�����。如果儀表設(shè)備不能正常工作�����,安全控制系統(tǒng)也不能正常工作�����。

報告記錄了資產(chǎn)所有者��、供應(yīng)商和標(biāo)準(zhǔn)機(jī)構(gòu)的主要調(diào)查結(jié)果和建議�����,揭示了許多間接和反復(fù)出現(xiàn)的關(guān)鍵發(fā)現(xiàn)�����,表明功能安全系統(tǒng)中普遍存在的全行業(yè)網(wǎng)絡(luò)安全問題�。

關(guān)鍵發(fā)現(xiàn)

ICSs使用安全儀表系統(tǒng)(SISs)來監(jiān)控操作���,并在出現(xiàn)異常情況時采取自動操作來保持功能安全狀態(tài)����。變送器、閥門控制�����、火災(zāi)和氣體探測器等儀器為安全系統(tǒng)功能提供了關(guān)鍵的輸入和控制�����。近年來���,儀器已經(jīng)現(xiàn)代化���,以提供智能功能,如閥門的部分行程測試���。

智能儀器通常使用線纜直接連接到SIS����,并通過模擬信號進(jìn)行通信���。智能數(shù)據(jù)疊加在模擬通信上��,使用高速公路可尋址遠(yuǎn)程傳輸協(xié)議(HART)�����。該協(xié)議使系統(tǒng)能夠從儀器中讀取數(shù)據(jù)�����,并作為正常操作的一部分修改它們的配置和狀態(tài)����。比如可以通過本地手持設(shè)備、SIS I/O卡或使用HART數(shù)據(jù)復(fù)用器(MUX)訪問HART數(shù)據(jù)���。在后兩種情況下���,儀器管理系統(tǒng)或資產(chǎn)管理系統(tǒng)(IMS/AMS)可以通過基于互聯(lián)網(wǎng)協(xié)議(IP)的網(wǎng)絡(luò)使用HART-IP或SIS專有協(xié)議與安全儀器進(jìn)行交互和配置����。雖然早期的LOGIIC項目5側(cè)重于無線HART和手持設(shè)備,但項目12專門側(cè)重于有線HART�����、HART-IP、SIS專有協(xié)議以及IMS/AMS的使用���。

由于HART協(xié)議缺乏內(nèi)置的安全特性����,因此需要使用替代方法來保護(hù)設(shè)備免受未經(jīng)授權(quán)的修改�。項目12考慮的保護(hù)措施包括儀器上的硬件寫保護(hù)開關(guān)、儀器上基于軟件的寫保護(hù)口令或引腳代碼����、遠(yuǎn)程管理儀器的IMS/AMS(或其底層操作系統(tǒng)平臺)上的口令以及各種SIS解決方案提供的各種不同保護(hù)。

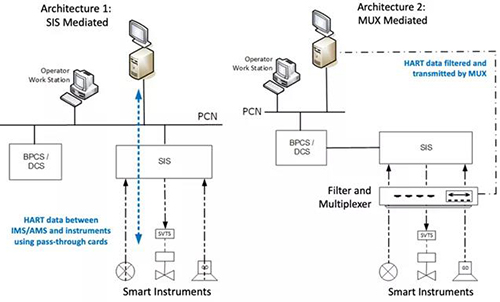

項目12定義并使用了一個威脅模型��,其中攻擊者試圖破壞IMS/AMS�����,并企圖對安全儀器的配置進(jìn)行未經(jīng)授權(quán)的更改�����。項目12考慮的未經(jīng)授權(quán)的更改是那些可能導(dǎo)致不安全的操作條件����、使儀器無法操作或無法履行安全功能和/或使儀器控制失控于資產(chǎn)所有者的更改��。這些攻擊者的目標(biāo)在兩種體系結(jié)構(gòu)中進(jìn)行了檢查:1)IMS/AMS通過SIS來控制儀器����;2)IMS/AMS通過MUX來控制儀器����。

圖1 架構(gòu)1(左)提供與SIS的直接網(wǎng)絡(luò)連接,SIS是IMS/AMS和設(shè)備之間的通信中介�。

相比之下,架構(gòu)2(右)中的SIS通過BPCS/DCS上的接口訪問���,通過與MUX的串行連接IMS/AMS實現(xiàn)與設(shè)備的通信���。

項目12根據(jù)威脅模型、行業(yè)保護(hù)機(jī)制和架構(gòu)以及O&G部門業(yè)務(wù)中典型的供應(yīng)商產(chǎn)品抽樣進(jìn)行了四次單獨(dú)評估�����。攻擊通道被認(rèn)為包括惡意和不知情的內(nèi)部人員以及供應(yīng)鏈攻擊���。每次評估都是在供應(yīng)商的充分合作下進(jìn)行的不完全知識測試��。

老練的攻擊對手有足夠的時間和資源來分析供應(yīng)商的產(chǎn)品��,這使得他們能夠發(fā)現(xiàn)可以在攻擊中使用的未記錄命令和漏洞����。相比之下���,項目12在時間和范圍上都受到限制�����。每次評估都是在幾個月內(nèi)利用公開的信息和幾個星期的實際測試進(jìn)行的�����,并受到明確的接觸規(guī)則(RoE��, rules of engagement)的限制�。

即使有這些限制��,項目12也發(fā)現(xiàn)了許多間接的和反復(fù)出現(xiàn)的可利用的弱點�,表明了一個系統(tǒng)性和普遍性的全行業(yè)問題。這些問題主要是四個關(guān)鍵發(fā)現(xiàn)的結(jié)果:

1) 一些功能安全系統(tǒng)設(shè)計允許未經(jīng)檢查的HART直通模式(passthrough)�����;

2) 當(dāng)前的HART和HART-IP協(xié)議沒有內(nèi)置的安全性;

3) 設(shè)備不驗證接收到的HART命令的來源�����,許多設(shè)備具有可繞過的寫入保護(hù)����;

4) 使用未經(jīng)驗證的從互聯(lián)網(wǎng)下載的第三方軟件。

成功執(zhí)行的攻擊使用了許多常用的攻擊者工具��,并利用了公共知識體系結(jié)構(gòu)的弱點��,這在所有四項評估中都有發(fā)生�����。這些攻擊需要低到中等水平的能力和努力�����,以利用漏洞并達(dá)到影響設(shè)備安全功能的效果���。

項目12還暴露了與這兩種體系結(jié)構(gòu)相關(guān)的風(fēng)險�����,并確定了每種體系結(jié)構(gòu)構(gòu)成風(fēng)險最小的情況�����。主要調(diào)查發(fā)現(xiàn)包括:

攻擊者可以隨意更改未經(jīng)授權(quán)的設(shè)備并逃避檢測����。一些變化可能導(dǎo)致不安全的操作條件�。網(wǎng)絡(luò)攻擊的風(fēng)險直接影響安全,必須與硬件故障和其他安全一并考慮����。

功能安全系統(tǒng)沒有簡單和立即的補(bǔ)救辦法;減少風(fēng)險需要結(jié)合保護(hù)和檢測機(jī)制�����。

相比使用直通MUX的體系結(jié)構(gòu)���,使用具有啟用保護(hù)功能的SIS來調(diào)解IMS/AMS和安全儀器通信的安全系統(tǒng)體系結(jié)構(gòu)�����,將減少未經(jīng)授權(quán)的設(shè)備修改��。如果未啟用SIS保護(hù)�����,則風(fēng)險相當(dāng)于使用MUX的風(fēng)險��。

基于設(shè)備硬件的寫保護(hù)是防止未經(jīng)授權(quán)的設(shè)備配置更改的唯一完全保護(hù)手段�。只有33%的采樣設(shè)備配備了這種硬件開關(guān)。

基于軟件的寫保護(hù)可以很容易被繞過����;因此,它們不能防止這些更改企圖���。SIS寫保護(hù)有效地防止了一些��,但不是所有更改��。

設(shè)備寫保護(hù)實現(xiàn)是不一致的����,即使是在同一供應(yīng)商的產(chǎn)品之間。這可能導(dǎo)致混亂和意外不受保護(hù)的設(shè)備�。

HART協(xié)議設(shè)計的缺陷使得防止和監(jiān)視試圖進(jìn)行未經(jīng)授權(quán)更改的攻擊變得復(fù)雜。協(xié)議缺乏基本的安全概念�����。HART公共命令集不包括與安全相關(guān)的命令����,這會導(dǎo)致使用特定于設(shè)備的命令在設(shè)備之間實現(xiàn)不一致����。這阻礙了對試圖規(guī)避設(shè)備安全特性的檢測。該協(xié)議沒有提供任何方法來區(qū)分特定于設(shè)備的讀和寫命令����。這使得任何SIS都不可能在不阻塞讀取命令的情況下阻止設(shè)備特定的寫入命令。阻塞特定于設(shè)備的命令將阻止IMS/AMS顯示任何特定于設(shè)備的命令狀態(tài)���。

實際的分發(fā)和安裝設(shè)備類型管理器(DTM)軟件的方法打開了供應(yīng)鏈攻擊的大門����,從而對IMS/AMS平臺構(gòu)成了重大風(fēng)險����。這些平臺是可信的����,可以作為設(shè)備攻擊的發(fā)起點�����。

至關(guān)重要的是���,項目12的結(jié)論是��,安全環(huán)境容易受到在實踐中可能無法檢測到的惡意攻擊���,在安裝任何可能將惡意軟件引入過程控制網(wǎng)絡(luò)(PCN)的軟件之前,應(yīng)極其謹(jǐn)慎��。

報告強(qiáng)調(diào):我們不能充分評估這種脆弱性的嚴(yán)重性�。

關(guān)于密碼技術(shù)應(yīng)用

基于上述問題,自然會想加密通信和身份認(rèn)證是解決絕大部分問題的辦法��。一些SIS解決方案在IMS/AMS和SIS之間提供加密通信���。該特性在默認(rèn)情況下通常是禁用的��。啟用可選的加密機(jī)制顯著提高了網(wǎng)絡(luò)安全性���,并停止了來自非IMS/AMS平臺的口令嗅探和中間人(Man-in-Middle)攻擊�。啟用加密通信通常并不簡單���。

考慮了兩種加密通信方法:主機(jī)到主機(jī)加密和應(yīng)用程序到應(yīng)用程序加密�。項目12演示了在使用主機(jī)級加密時����,IMS/AMS共同存在的惡意軟件可以制作并直接將HART(或HART包裝的)包插入到網(wǎng)絡(luò)堆棧中。這些報文通過主機(jī)級加密隧道傳輸?shù)絊IS���。然后SIS解密并將附上的HART命令包傳遞給設(shè)備以供執(zhí)行。

項目12進(jìn)一步證明�����,在使用應(yīng)用層加密時���,可以將木馬DTMDLL加載到IMS/AMS進(jìn)程空間��,并用于調(diào)用未經(jīng)授權(quán)的設(shè)備命令�,這些命令通過應(yīng)用層加密隧道傳輸?shù)絊IS。類似地����,SIS對命令進(jìn)行解密,并將它們傳遞到設(shè)備上執(zhí)行����。

在主機(jī)層和應(yīng)用層加密中,未經(jīng)授權(quán)的更改是隨意進(jìn)行的���,任何網(wǎng)絡(luò)監(jiān)控系統(tǒng)都無法看到���,除非該系統(tǒng)能夠解密網(wǎng)絡(luò)數(shù)據(jù)包進(jìn)行檢查。這個弱點表明需要多層安全設(shè)計解決方案�。

即使這樣,報告仍然建議在IMS/AMS與設(shè)備之間進(jìn)行加密通信���,防止通信完整性和保密性受到攻擊�。

如果功能安全系統(tǒng)解決方案支持���,請使用應(yīng)用程序級加密�����,以防止IMS/AMS共同駐留的惡意軟件進(jìn)行未經(jīng)授權(quán)的更改�����。

如果功能安全系統(tǒng)解決方案支持���,請使用應(yīng)用程序級加密��,以防止IMS/AMS共同駐留的惡意軟件進(jìn)行未經(jīng)授權(quán)的更改��。

如果安全系統(tǒng)只支持主機(jī)級加密��,使用它來防止對基于網(wǎng)絡(luò)的通信完整性和機(jī)密性的攻擊�����。

如有可能,將系統(tǒng)配置為始終需要加密會話�����,并使用基于證書的雙向認(rèn)證來驗證SIS和IMS/AMS�����。

如果安全系統(tǒng)不支持加密通信,考慮使用代理解決方案�����,在授權(quán)主機(jī)

和安全儀器(如果使用SIS)前面的一個點之間建立VPN

加密通信使基于內(nèi)容的網(wǎng)絡(luò)監(jiān)控變得復(fù)雜�。如果需要對通信內(nèi)容進(jìn)行監(jiān)控,可以使用空密碼加密來實現(xiàn)SIS和IMS/AMS之間的認(rèn)證���,在不加密報文內(nèi)容的同時保護(hù)網(wǎng)絡(luò)報文的完整性�����。通過此配置���,通信機(jī)密性攻擊(包括口令截取)是可能的,因此必須使用其他緩解措施��。

緩解建議

LOGIIC建議制定一個緩解路線圖���,以減少資產(chǎn)所有者在短期�、中期和長期的風(fēng)險(圖2) 安全系統(tǒng)業(yè)主應(yīng)立即:

圖2 項目12建議的風(fēng)險緩解路線圖

遵循IEC61511-1標(biāo)準(zhǔn)����,要求所有SIS設(shè)備都有保護(hù)��。在所有擁有它們的設(shè)備上使用硬件寫保護(hù)開關(guān)�����。只有在進(jìn)行維護(hù)時才禁用開關(guān)�。

將安全最佳實踐應(yīng)用于IMS/AMS平臺�����,以防止攻擊者利用該平臺與SIS的信任關(guān)系發(fā)起攻擊�����。使用網(wǎng)絡(luò)隔離或基于主機(jī)的防火墻(例如Windows10安全防火墻)來防止遠(yuǎn)程訪問�����。

盡可能避免在安全關(guān)鍵應(yīng)用程序中使用供應(yīng)商DTMS�����;相反���,選擇設(shè)備描述(DD)文件�����。如果DTMS目前正在使用��,請驗證所有DTMS文件的譜系和完整性���。直接從供應(yīng)商獲得DTM和DD文件,同時請求相關(guān)文件的加密散列以驗證所有DTM和DD安裝程序的完整性���。要求供應(yīng)商簽署所有個人文件�����。IMS/AMS平臺上安裝之前�,驗證DTM和DD的完整性�。要求從互聯(lián)網(wǎng)下載的所有DTM或DD使用HTTPS。

根據(jù)項目12的調(diào)查結(jié)果���,這些緩解措施將大大減少對功能安全系統(tǒng)的風(fēng)險��。在中期��,LOGIIC建議功能安全系統(tǒng)所有者:

使用SIS調(diào)解IMS/AMS解決方案和安全工具之間的通信�����。與SIS供應(yīng)商合作����,確定和實施SIS特定的保護(hù)措施,以減少可用的攻擊面��,從而減少風(fēng)險�。

實現(xiàn)一種方法來限制允許的SIS網(wǎng)絡(luò)連接僅限于授權(quán)主機(jī),以防止未經(jīng)授權(quán)的主機(jī)進(jìn)行更改��。

在可能情況下加密IMS/AMS和SIS之間的通信���,以避免基于網(wǎng)絡(luò)的攻擊��,這些攻擊竊取口令并更改傳輸中的設(shè)備命令����。

實現(xiàn)一個健壯的監(jiān)控系統(tǒng)����,以檢測和警報設(shè)備的變化和意外的設(shè)備狀態(tài)����。

利用項目12的調(diào)查結(jié)果�����,對所有作業(yè)安全系統(tǒng)進(jìn)行基于后果的風(fēng)險分析���,以確定任何未通過應(yīng)用對策減輕的殘余風(fēng)險。資產(chǎn)所有者應(yīng)確定并實施基于風(fēng)險對自身運(yùn)營的額外對策����。

為他們的系統(tǒng)創(chuàng)建一個健壯的安全策略。操作人員應(yīng)接受政策培訓(xùn)���,以及如何避免無意中將惡意軟件引入環(huán)境�。

長期修復(fù)應(yīng)該解決需要供應(yīng)商產(chǎn)品和行業(yè)級別更改的更大問題����。其中包括實施安全的HART-IP協(xié)議,該協(xié)議包含在2020年7月公布的HART網(wǎng)絡(luò)管理規(guī)范中�。

報告全文包括對資產(chǎn)所有者、產(chǎn)品供應(yīng)商和標(biāo)準(zhǔn)機(jī)構(gòu)的其他調(diào)查結(jié)果和建議���。通過提供這些項目成果��,LOGIIC希望幫助改善所有ICS利益相關(guān)者的總體安全態(tài)勢�����。

參考資料:

https://www.isa.org/standards-and-publications/isa-standards/logiic

https://isaorgwebsite.blob.core.windows.net/media/isa/media/pdf/logiic/logiic-project-12-final-report.pdf?_ga=2.48622565.21465235.1619595542-1010767051.1619595542

原文來源:網(wǎng)絡(luò)安全應(yīng)急技術(shù)國家工程實驗室