惡意軟件AndroxGh0st整合Mozi僵尸網(wǎng)絡(luò)��,目標(biāo)鎖定物聯(lián)網(wǎng)與云服務(wù)領(lǐng)域

目前�,惡意軟件AndroxGh0st的幕后黑手正擴(kuò)大其攻擊范圍�����。他們不僅利用安全漏洞來攻擊互聯(lián)網(wǎng)服務(wù)或應(yīng)用�,他們還傳播另一種名為Mozi的僵尸網(wǎng)絡(luò)惡意軟件���,以增強(qiáng)其攻擊能力�。

CloudSEK在一份新報(bào)告中表示:“該僵尸網(wǎng)絡(luò)利用遠(yuǎn)程代碼執(zhí)行和憑據(jù)竊取方法來維持持久訪問��,利用未修補(bǔ)的漏洞滲透關(guān)鍵基礎(chǔ)設(shè)施��。”

AndroxGh0st是一款以Python編寫的網(wǎng)絡(luò)攻擊工具�,它主要針對(duì)Laravel框架開發(fā)的應(yīng)用程序。該工具的攻擊目的在于竊取與云服務(wù)相關(guān)的敏感信息��,特別是涉及Amazon Web Services (AWS)、SendGrid和Twilio等平臺(tái)的數(shù)據(jù)���。

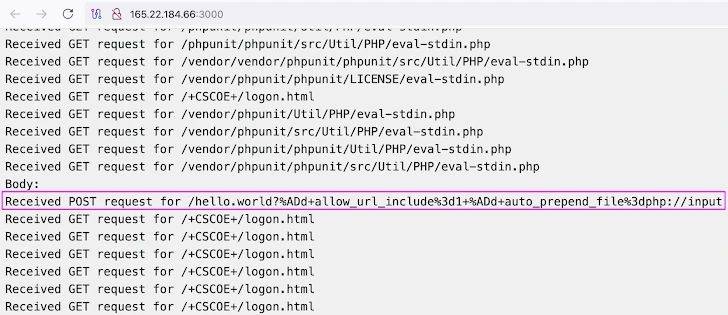

自2022年起���,AndroxGh0st便開始活躍,它通過利用Apache網(wǎng)頁服務(wù)器中的CVE-2021-41773漏洞���、Laravel框架的CVE-2018-15133漏洞����,以及PHPUnit的CVE-2017-9841漏洞�,實(shí)現(xiàn)了對(duì)目標(biāo)系統(tǒng)的初步滲透、權(quán)限提升���,并建立了對(duì)受感染系統(tǒng)的持續(xù)控制�����。

今年1月初�,美國網(wǎng)絡(luò)安全和情報(bào)機(jī)構(gòu)透露�����,攻擊者正在部署AndroxGh0st惡意軟件,以創(chuàng)建“目標(biāo)網(wǎng)絡(luò)中的受害者識(shí)別和利用”僵尸網(wǎng)絡(luò)��。

CloudSEK的最新分析報(bào)告表示���,AndroxGh0st惡意軟件的攻擊策略正在經(jīng)歷一次顯著的轉(zhuǎn)變�����。目前��,該惡意軟件正在拓寬其攻擊面��,利用多種不同的安全漏洞來獲取系統(tǒng)的初步訪問權(quán)限��。這一策略調(diào)整表明,攻擊者正在尋求更廣泛地滲透目標(biāo)網(wǎng)絡(luò)���,以增強(qiáng)其攻擊的效率和范圍��。通過這種多元化的攻擊手段�����,攻擊者能夠更靈活地應(yīng)對(duì)不同環(huán)境下的安全防御措施�����。

?•CVE-2014-2120(CVSS 評(píng)分:4.3)

Cisco ASA WebVPN 登錄頁面 XSS 漏洞

?•CVE-2018-10561(CVSS 評(píng)分:9.8)

Dasan GPON 身份驗(yàn)證繞過漏洞

?•CVE-2018-10562(CVSS 評(píng)分:9.8)

Dasan GPON 命令注入漏洞

?•CVE-2021-26086(CVSS 評(píng)分:5.3)

Atlassian Jira 路徑遍歷漏洞

?•CVE-2021-41277(CVSS 評(píng)分:7.5)

元數(shù)據(jù)庫 GeoJSON 地圖本地文件包含漏洞

?•CVE-2022-1040(CVSS 評(píng)分:9.8)

Sophos Firewall 身份驗(yàn)證繞過漏洞

?•CVE-2022-21587(CVSS 評(píng)分:9.8)

Oracle E-Business Suite (EBS) 未經(jīng)身份驗(yàn)證的任意文件上傳漏洞

?•CVE-2023-1389(CVSS 評(píng)分:8.8)

TP-Link Archer AX21 固件命令注入漏洞

?•CVE-2024-4577(CVSS 評(píng)分:9.8)

PHP CGI 參數(shù)注入漏洞

?•CVE-2024-36401(CVSS 評(píng)分:9.8)

GeoServer 遠(yuǎn)程代碼執(zhí)行漏洞

CloudSEK公司表示:“僵尸網(wǎng)絡(luò)循環(huán)使用常見的管理用戶名�,并使用一致的密碼模式。” “目標(biāo)URL重定向到/wp-admin/����,這是WordPress網(wǎng)站的后端管理儀表板。如果身份驗(yàn)證成功����,它將獲得對(duì)關(guān)鍵網(wǎng)站控件和設(shè)置的訪問權(quán)限。”

研究人員注意到����,攻擊者還通過利用Netgear DGN系列設(shè)備和Dasan GPON家用路由器中的安全漏洞,實(shí)施了未授權(quán)的命令執(zhí)行��,這些漏洞被用來從外部服務(wù)器部署名為"Mozi.m"的惡意軟件���。

Mozi僵尸網(wǎng)絡(luò)以其針對(duì)物聯(lián)網(wǎng)設(shè)備的攻擊而聞名���,其目的是將這些設(shè)備納入其惡意網(wǎng)絡(luò),用于發(fā)起分布式拒絕服務(wù)(DDoS)攻擊�����,從而擾亂網(wǎng)絡(luò)服務(wù)的正常運(yùn)行。

2021年9月���,這一惡意軟件的作者被中國執(zhí)法部門拘捕之后���,Mozi僵尸網(wǎng)絡(luò)的活動(dòng)量并未立即顯著減少。直到2023年8月�,才出現(xiàn)了活動(dòng)量的大幅下降,這一變化發(fā)生在某些未知的個(gè)人或組織發(fā)出了一項(xiàng)“停機(jī)命令”�����,旨在終結(jié)該惡意軟件的運(yùn)行��。有觀點(diǎn)推測(cè)���,這一命令的發(fā)出者可能是僵尸網(wǎng)絡(luò)的開發(fā)者或者是中國的相關(guān)當(dāng)局,他們可能發(fā)布了某種更新來破壞和解除僵尸網(wǎng)絡(luò)�。不過,具體是誰采取了這一行動(dòng)�����,目前尚無確切信息可供確認(rèn)。

AndroxGh0st與Mozi的結(jié)合表明�����,兩者之間可能存在某種協(xié)同操作的關(guān)系��,這使得AndroxGh0st能夠以前所未有的規(guī)模擴(kuò)散�。據(jù)CloudSEK分析,AndroxGh0st不僅僅是在與Mozi合作�,它實(shí)際上是將Mozi的功能,如物聯(lián)網(wǎng)設(shè)備的感染和傳播機(jī)制�����,融入到其常規(guī)操作中�����。

這種整合意味著AndroxGh0st現(xiàn)在可以利用Mozi的傳播能力��,感染更多的物聯(lián)網(wǎng)設(shè)備�,并利用Mozi的有效載荷來實(shí)現(xiàn)其目標(biāo),這在以前可能需要獨(dú)立的感染流程��。如果這兩個(gè)僵尸網(wǎng)絡(luò)共享相同的命令和控制基礎(chǔ)設(shè)施���,那么這表明它們?cè)诓僮魃嫌兄叨鹊娜诤?�,可能暗示AndroxGh0st和Mozi都在同一網(wǎng)絡(luò)犯罪組織的控制之下����。這種基礎(chǔ)設(shè)施的共享將有助于更有效地控制更多類型的設(shè)備,從而提升它們聯(lián)合行動(dòng)的效果和效率����。