1��、引言

2021年,百度Apollo自動駕駛出行服務平臺“蘿卜快跑”正式發(fā)布�,無人駕駛出租車的落地試運行令人們得以一瞥未來出行的全新圖景�����。昔日幻想如今走入現(xiàn)實����,不僅展示了自動駕駛技術(shù)的實際應用潛力����,更突顯了車聯(lián)網(wǎng)(V2X)技術(shù)在現(xiàn)代交通管理中的核心作用[1]�����。

通過實現(xiàn)車輛���、基礎設施�����、行人以及網(wǎng)絡之間的高效通信����,車聯(lián)網(wǎng)不僅顯著提升了交通的流暢性和安全性�,也為自動駕駛技術(shù)的普及奠定了堅實的基礎。在當前主流的未來交通態(tài)勢暢想中�,路側(cè)單元(Roadside Unit, RSU)將會作為車聯(lián)網(wǎng)基礎設施的重要組成部分,承擔著關(guān)鍵的通信與數(shù)據(jù)交互功能[2]�。

圖1 無人駕駛出租車

然而隨著車聯(lián)網(wǎng)技術(shù)的廣泛應用,路側(cè)單元的安全問題也不容忽視�����,作為連接車輛與基礎設施的橋梁在實現(xiàn)高效通信的同時,路側(cè)單元在復雜網(wǎng)絡環(huán)境下的安全隱患日益突出����。因此研究和加強車聯(lián)網(wǎng)中路側(cè)單元的安全防護才顯得尤為重要。本文將從攻擊與防護兩個角度出發(fā)���,概括性地解析車聯(lián)網(wǎng)路側(cè)單元面臨的安全問題����,并探討現(xiàn)有的安全技術(shù)和防護策略�����。希望通過對這些問題的深入分析��,能夠為車聯(lián)網(wǎng)的安全發(fā)展提供有力的支持和參考����。

2���、路側(cè)單元(RSU)概述

路側(cè)單元是車聯(lián)網(wǎng)(V2X)基礎設施中的關(guān)鍵組成部分��,負責實現(xiàn)車輛與基礎設施(V2I)之間的通信����,在實現(xiàn)車路協(xié)同、提高交通效率���、提升駕駛安全性方面發(fā)揮著不可或缺的作用�。它通常部署在交通信號燈����、道路標志或橋梁等固定位置,包括多功能桿��、通信管道等路側(cè)數(shù)字基礎設施��,以及車路云一體化感知設備�����、邊緣計算單元等路側(cè)智能感知設備�����。通過無線通信技術(shù)與周圍的車輛�、行人�����、其他路邊設備及網(wǎng)絡進行實時信息交換[3]�����。

圖2車輛與RSU之間的V2I通信

當前RSU在車聯(lián)網(wǎng)中的主要功能包括支持車輛與基礎設施之間的信息交換��,以實現(xiàn)交通信號的智能調(diào)度�����、交通流量的動態(tài)優(yōu)化等��。

在未來的車聯(lián)網(wǎng)中��,RSU更重要的作用是通過與交通管理系統(tǒng)的連接�,為自動駕駛車輛提供實時道路狀況����、交通信號、行駛路線等關(guān)鍵信息�,確保車輛能夠根據(jù)實時數(shù)據(jù)做出正確決策,是自動駕駛技術(shù)的推廣和應用的基礎與前提。緊急情況下��,RSU還具備向附近車輛發(fā)布預警信息的能力��。當?shù)缆钒l(fā)生事故或突發(fā)事件時�����,RSU可以快速將事故信息傳遞給即將駛?cè)朐搮^(qū)域的車輛�,從而避免二次事故的發(fā)生���。

3����、RSU安全面臨的威脅與防范策略

作為車聯(lián)網(wǎng)中的關(guān)鍵通信節(jié)點�����,路側(cè)單元面臨的網(wǎng)絡安全風險關(guān)乎道路交通安全問題���。RSU由于通常部署在開放環(huán)境中�,物理安全性較差�,易遭受物理破壞或未經(jīng)授權(quán)的訪問。確保RSU的安全性是保障車聯(lián)網(wǎng)整體安全的關(guān)鍵挑戰(zhàn)之一�。

3.1 RSU安全面臨的威脅

3.1.1 女巫攻擊(Sybil Attacks)

女巫攻擊是一種典型的網(wǎng)絡攻擊方式��,攻擊者通過創(chuàng)建多個偽造身份��,來偽裝成多個不同的合法節(jié)點��,從而操縱網(wǎng)絡中信息的流向或內(nèi)容���。女巫攻擊是車聯(lián)網(wǎng)環(huán)境下常見的攻擊手段,攻擊者利用合法車輛虛擬出多個虛假節(jié)點(女巫節(jié)點)����,偽造車輛或其他RSU的通信信息,對車聯(lián)網(wǎng)造成破壞[4]���。例如����,當合法節(jié)點向其鄰居節(jié)點轉(zhuǎn)發(fā)數(shù)據(jù)時����,女巫節(jié)點可以通過修改路由路徑,將信息匯總給惡意節(jié)點�,然后可對數(shù)據(jù)進行非法修改或拋棄。此攻擊行為會對路由協(xié)議造成破壞,同時也會影響網(wǎng)絡中的資源公平分配機制���。

3.1.2 節(jié)點模擬(Node Impersonation)攻擊

節(jié)點模擬攻擊是指攻擊者偽裝成合法的RSU或車輛節(jié)點����,參與車聯(lián)網(wǎng)的通信����,從而竊取敏感信息或發(fā)送虛假數(shù)據(jù)[5]�����。RSU在車聯(lián)網(wǎng)中扮演著重要的通信節(jié)點角色����,若被攻擊者模擬,則可能對整個網(wǎng)絡的安全性造成嚴重威脅�����。例如��,攻擊者可以模擬RSU發(fā)送虛假的交通信號或預警信息����,導致車輛做出錯誤的決策����。

3.1.3 身份披露(ID Disclosure)攻擊

身份披露攻擊是指攻擊者通過監(jiān)聽或分析RSU與車輛之間的通信��,獲取并曝光參與通信的車輛或用戶的身份信息[6]���。在車聯(lián)網(wǎng)中�����,身份信息泄露可能導致車輛的行駛路徑�����、駕駛行為等隱私數(shù)據(jù)被非法獲取���,進而被用于跟蹤或其他惡意用途。攻擊者可能利用RSU的通信漏洞或薄弱的加密措施�����,獲取車輛的身份信息�����。

3.1.4 拒絕服務(DoS)攻擊和分布式拒絕服務(DDoS)攻擊

拒絕服務(DoS)攻擊是一種通過向RSU發(fā)送大量虛假請求或數(shù)據(jù)包,使其無法正常處理合法請求的攻擊方式���。分布式拒絕服務(DDoS)攻擊是DoS攻擊的升級版�,攻擊者利用多個受控的惡意節(jié)點同時向RSU發(fā)起攻擊��,形成規(guī)模更大���、影響更廣的攻擊態(tài)勢。DDoS攻擊可能導致整個車聯(lián)網(wǎng)區(qū)域內(nèi)的RSU同時失效��,嚴重影響交通信息的傳輸和車輛的安全性����。例如,攻擊者通過控制多個僵尸網(wǎng)絡節(jié)點��,向RSU發(fā)送大量的偽造請求�,使得RSU資源耗盡,導致其無法正常工作����。

3.2 RSU安全防范策略

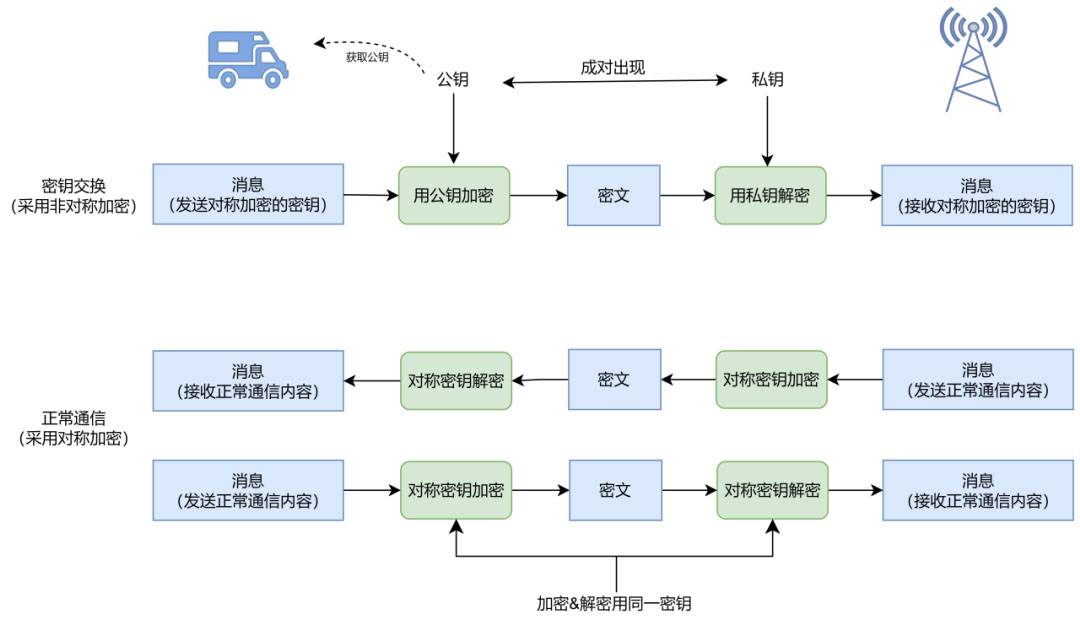

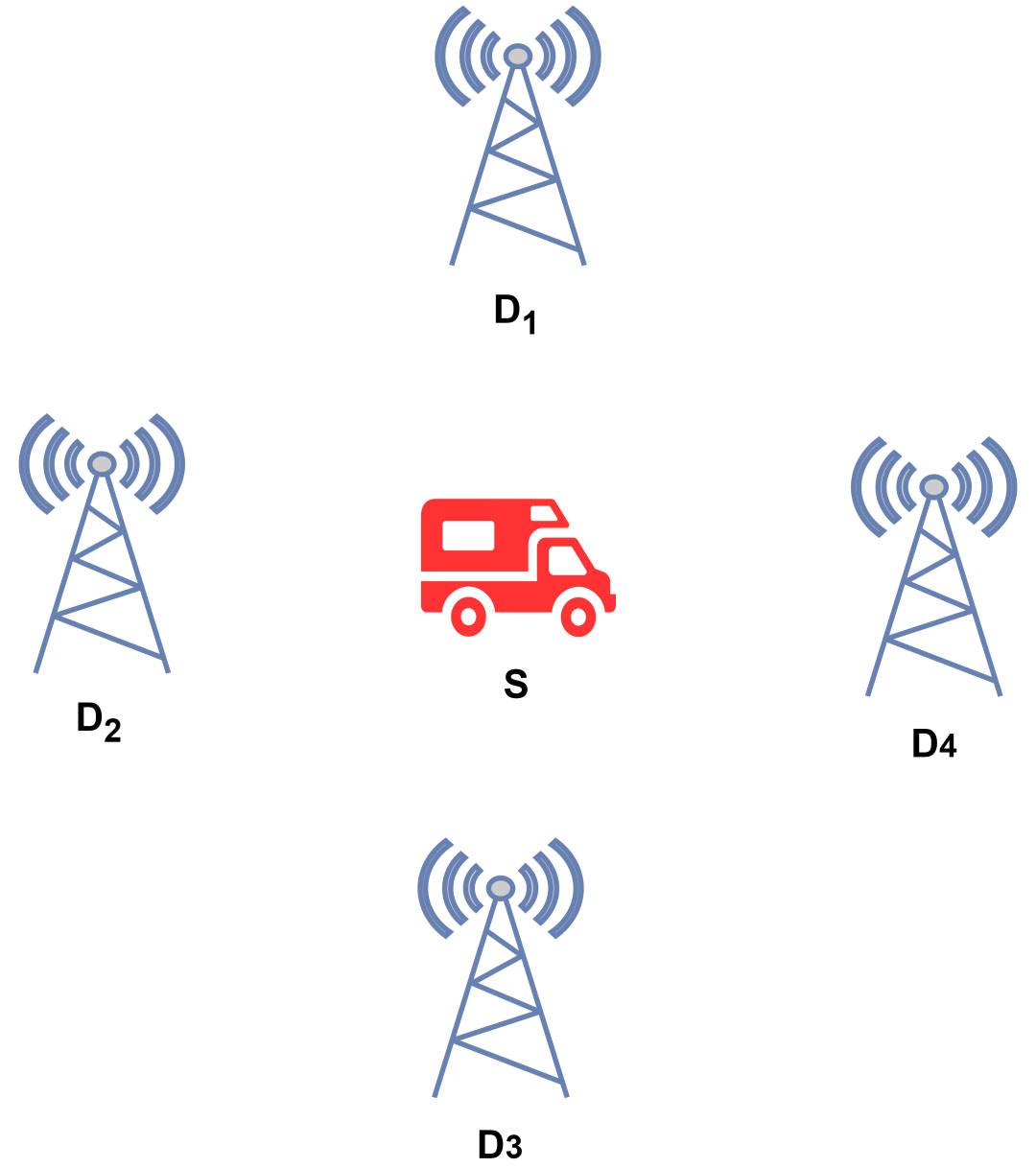

3.2.1 基于位置的防范策略

基于位置的方法[7]利用車輛或節(jié)點在物理空間中的地理位置進行檢測����。因為在現(xiàn)實世界中�����,一個實體不能同時出現(xiàn)在多個不同的地理位置上�,所以通過監(jiān)測節(jié)點的位置,可以判斷是否存在多個虛假身份偽裝成多個不同位置的節(jié)點�����。這類方法通常依賴于全球定位系統(tǒng)(GPS)或其他位置感知技術(shù)���,通過比對多個節(jié)點報告的位置數(shù)據(jù)��,來檢測是否有多個節(jié)點的地理位置重疊或異常接近���。例如,如果多個節(jié)點在同一時間內(nèi)報告非常接近或相同的位置��,則有可能這些節(jié)點是由一個攻擊者偽造的[8]����。

圖3 基于RSSI檢測的網(wǎng)絡拓撲圖

這種方案不僅可以判斷和發(fā)現(xiàn)女巫節(jié)點���,還能夠通過計算傳播過程中的路徑損耗,借助信號衰減模型計算自身到發(fā)射節(jié)點的距離�,從而追溯到惡意節(jié)點的位置。

3.2.2 基于加密和身份驗證的防御策略

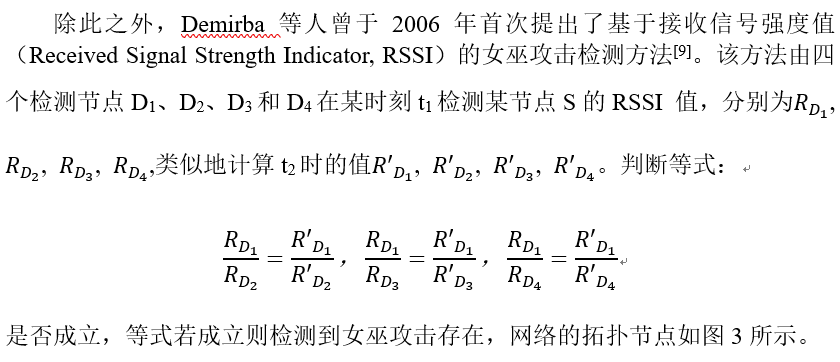

基于加密的方法主要通過加密技術(shù)[10]來保障RSU與車輛之間的通信安全����,防止數(shù)據(jù)在傳輸過程中被竊取、篡改或偽造���。加密策略可以確保通信的機密性����、完整性和不可否認性��。常見的加密技術(shù)包括對稱加密和非對稱加密:

對稱加密:采用相同的密鑰進行加密和解密操作����。對稱加密算法如AES具有速度快�、效率高的優(yōu)點,非常適合大規(guī)模的數(shù)據(jù)傳輸�。

非對稱加密:采用一對密鑰——公鑰和私鑰。公鑰用于加密�,私鑰用于解密����。非對稱加密算法如RSA算法和ECC(橢圓曲線加密)算法可以確保在公開網(wǎng)絡上傳輸數(shù)據(jù)的安全性�����,尤其適合身份驗證和數(shù)字簽名�����。

圖4 RSU與車輛之間的加密信息傳遞

在RSU安全策略中�,加密策略可以用來確保數(shù)據(jù)的機密性,防止敏感信息被竊取�。以圖4為例,RSU和車輛之間的通信可以先使用非對稱加密算法進行密鑰交換��,確保密鑰的安全分發(fā)�����,正常通信則使用對稱加密���,充分發(fā)揮不同加密算法的優(yōu)勢�����。

基于身份驗證的方法通過驗證每個節(jié)點的身份來檢測攻擊�。這種方法依賴于加密技術(shù)和認證協(xié)議,確保每個參與通信的節(jié)點都有唯一且可信的身份標識����。在實際應用中,通常使用公鑰基礎設施(PKI)[11]����、數(shù)字證書或其他身份驗證機制。每個節(jié)點在加入網(wǎng)絡時都需要進行身份認證�,確保其身份的唯一性和合法性。通過驗證節(jié)點的數(shù)字簽名或證書���,可以防止一個實體偽造多個身份參與通信���。

3.2.3 基于流量分析的防御策略

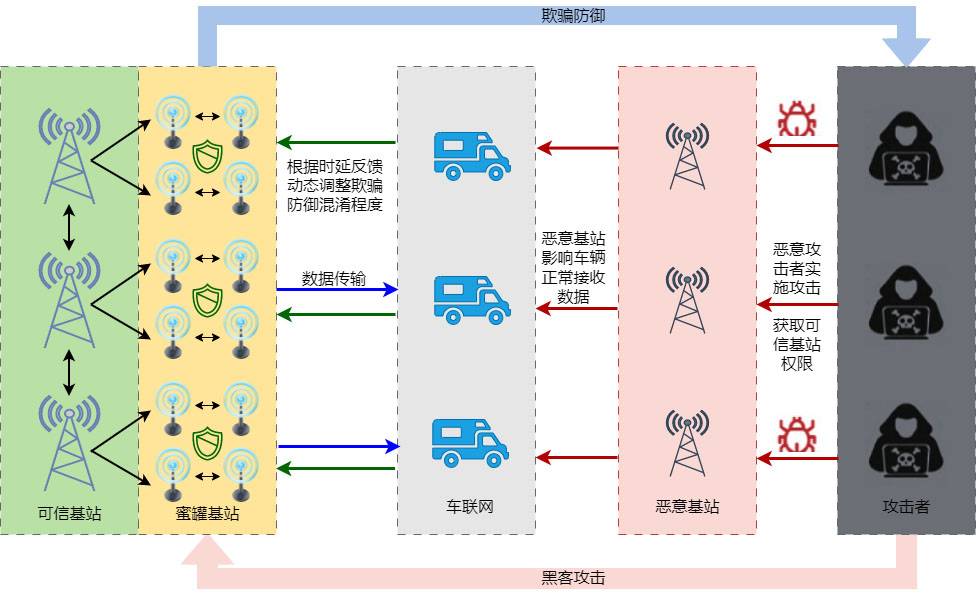

基于流量分析的方法主要通過監(jiān)控和分析網(wǎng)絡中的數(shù)據(jù)流量來檢測異常行為���,從而預防和抵御針對RSU的攻擊[12][13]�,尤其是分布式拒絕服務(DDoS)攻擊�。這類方法通過識別異常的流量模式或不尋常的通信行為,幫助檢測并阻止?jié)撛诘陌踩{�����。

具體而言,流量分析能夠識別出與正常通信行為不符的異常模式��,例如某節(jié)點突然發(fā)出大量的數(shù)據(jù)包或頻繁接收到超出正常范圍的請求���,這通常是DDoS攻擊的前兆��?�;诖?����,系統(tǒng)可以在檢測到異常流量的初期階段���,通過設定合理的閾值和運用異常檢測算法,迅速采取防護措施�,如限制可疑節(jié)點的帶寬、隔離異常流量��,或觸發(fā)警報以供網(wǎng)絡管理員進一步處理��。

此外還可以在網(wǎng)絡中部署蜜罐節(jié)點[14][15]。圖5是一種基于攻防博弈的車聯(lián)網(wǎng)蜜罐防御系統(tǒng)模型��。蜜罐作為一種誘餌技術(shù)����,旨在引誘攻擊者對其發(fā)起攻擊,并將惡意流量導向蜜罐��,從而減輕對實際RSU的影響��。通過對蜜罐中收集到的攻擊數(shù)據(jù)進行深入分析��,能夠進一步識別攻擊者的來源���、攻擊手法及其背后的意圖�。不僅可以為當前的防御提供了依據(jù)���,還能夠為技術(shù)人員所用��,為未來的防御策略優(yōu)化提供實際數(shù)據(jù)的支持���。

圖5 一種車聯(lián)網(wǎng)蜜罐防御系統(tǒng)網(wǎng)絡模型

4、結(jié)論

本文通過分析RSU所面臨的主要安全威脅�,包括女巫攻擊����、節(jié)點模擬�、身份披露�、拒絕服務攻擊等,揭示了當前車聯(lián)網(wǎng)環(huán)境中的潛在風險��。針對這些威脅�,本文列舉并探討了多種防范策略,包括基于位置的防范策略�����、加密和身份驗證策略以及流量分析策略���。這些策略各有其優(yōu)勢和應用場景��,在實際場景中往往需要通過合理組合來為RSU提供多層次的安全防護���。

盡管目前的防護措施能夠在一定程度上緩解RSU面臨的安全問題,但隨著攻擊手段的不斷演變�����,RSU安全防護仍需持續(xù)發(fā)展。未來的研究應進一步探索新型防護技術(shù)�����,特別是在面對日益復雜的攻擊場景時�,如何實現(xiàn)更高效的檢測和響應機制。此外��,隨著量子計算技術(shù)的發(fā)展[16]����,傳統(tǒng)加密算法的安全性也面臨新的挑戰(zhàn),車聯(lián)網(wǎng)領(lǐng)域的安全技術(shù)必須隨之更新�����,以應對潛在的新型威脅����。

參考文獻

[1] 周午凡,董宏偉.“蘿卜快跑”助燃無人駕駛網(wǎng)絡安全風險需未雨綢繆[J].通信世界,2024,(15):21-23.DOI:10.13571/j.cnki.cww.2024.15.015.

[2] Wei H ,Donglei R ,Zhaolei Z , et al.Improved Speed Control Strategy for Mixed Traffic Flow Considering Roadside Unit[J].Journal of Transportation Engineering, Part A: Systems,2023,149(11):

[3] 蘇北坡,代亮,巨永鋒.基于信息安全強度的路側(cè)設備任務調(diào)度優(yōu)化策略[J].網(wǎng)絡與信息安全學報,2024,10(02):106-120.

[4] Sharma A ,Pandey K .Recent Advancements in Techniques used to Solve the RSU Deployment Problem in VANETs: A Comprehensive Survey[J].International Journal of Sensors, Wireless Communications and Control,2022,12(3):184-193.

[5] Quyoom A ,Mir A A ,Sarwar A D .Security Attacks and Challenges of VANETs : A Literature Survey[J].Journal of Multimedia Information System,2020,7(1):45-54.

[6] Yusri A D ,Saadiah Y ,Murizah K .A Literature Survey on Security Challenges in VANETs[J].International Journal of Computer Theory and Engineering,2012,1007-1010.

[7] 王如武. 車聯(lián)網(wǎng)女巫攻擊檢測技術(shù)研究[D]. 遼寧:大連理工大學,2023.

[8] 戴亮,桑爍,鄒偉偉,等. 車聯(lián)網(wǎng)環(huán)境下女巫攻擊檢測方案[J].計算機時代,2022,(05):11-14.DOI:10.16644/j.cnki.cn33-1094/tp.2022.05.003.

[9] Demirbas M, Song Y. An RSSI-based scheme for sybil attack detection in wirelesssensor networks[C]. IEEE, 2006.

[10] 解超.車聯(lián)網(wǎng)中基于隱私保護的安全認證方案研究[D].北京郵電大學,2022.DOI:10.26969/d.cnki.gbydu.2022.003386.

[11] 謝宗曉,董坤祥,甄杰.信息安全管理系列之六十四公鑰基礎設施(PKI)的發(fā)展過程及其架構(gòu)[J].中國質(zhì)量與標準導報,2020,(05):17-20.

[12]馬浩宇.邊緣計算場景下的車聯(lián)網(wǎng)入侵檢測方法研究[D].重慶交通大學,2023.DOI:10.27671/d.cnki.gcjtc.2023.001139.

[13] 張淑潔.車聯(lián)網(wǎng)環(huán)境下基于深度學習的DDoS攻擊檢測研究[D].長安大學,2023.DOI:10.26976/d.cnki.gchau.2023.002214.

[14]易杰,曹騰飛,郜帥,等.車聯(lián)網(wǎng)中基于攻防博弈的蜜罐防御及傳輸策略[J].網(wǎng)絡與信息安全學報,2022,8(04):157-167.

[15] SEDJELMACI H,BRAHMI I H,ANSARI N,et al.M.Cyber security framework for vehicular network based on a Hierarchical Game[J].IEEE Transactions on Emerging Topics in Computing,2021,9(1):429-440.

[16] 賴俊森,趙文玉,張海懿.量子計算信息安全威脅與應對策略分析[J].信息通信技術(shù)與政策,2024,50(07):24-29.

作者:李依哲 中國科學院信息工程研究所

責編:郝璐萌

來源:中國保密協(xié)會科學技術(shù)分會